Tor: от азов до продвинутого уровня (ч. 1): Знакомство с Tor

Оглавление

1.3 Что выбрать: Tor или VPN или прокси

1.5 Самый простой способ использовать Tor

1.6 Сервисы для поиска утечек IP адреса

3. Как сделать свой прокси с Tor’ом в Windows

4. Подсказки по использованию браузера и службы Tor

5. Как перенаправить весь трафик через сеть Tor в Linux

6. Как получить красивое доменное имя для скрытого сервиса Tor

7. Анонимные сканирования с Nmap, sqlmap и WPScan через Tor

10. Рецепты и подсказки по использованию Tor

11. Настройка скрытого сервиса Tor в Debian (Kali Linux, Linux Mint, Ubuntu)

Что такое Tor

Имеется несколько разных компонентов и продуктов в имени которых есть слово «Tor». Чтобы ясно представлять, о чём мы говорим, давайте начнём с определения терминов.

Tor — это программа, которую вы можете запустить на своём компьютере для подключения к сети Tor.

Сеть Tor — это множество компьютеров волонтёров, которые обеспечивают обработку запросов к веб-сайтам и перенаправляют ответ пользователю Tor.

Браузер Tor — это комплекс программ, главными компонентами которого являются: Tor + браузер Firefox + плагины и настройки для повышения уровня анонимности.

Для чего используется Tor

Tor может применяться для разных целей:

- шифрование данных, чтобы их не мог анализировать Интернет-провайдер или посторонние лица в вашей локальной сети или при использовании открытых сетей (пример атаки «Перехват и анализ трафика в открытых Wi-Fi»).

- сокрытие своего IP адреса от конечного веб-сайта

- доступ к заблокированным в вашем регионе веб-сайтам

Что выбрать: Tor или VPN или прокси

Если ваша цель зашифровать передаваемые данные, чтобы их не мог анализировать ваш Интернет-провайдер, то может подойти как Tor, так и свой VPN, который вы настроили сами! Я бы не рекомендовал использоваться какими бы то ни было посторонними VPN, поскольку их владелец может видеть весь передаваемый трафик + IP клиента (то есть ваш IP адрес). Если вы используете сторонний VPN сервис, то вы гарантированно получаете соглядатого, который, как минимум, ещё и знает ваш настоящий IP адрес! Если это платный VPN, то он абсолютно не подходит для анонимности, поскольку сервис VPN знаете не только ваш IP и имеет доступ ко всем передаваемым данным, то и по вашим платёжным реквизитам знает кто вы.

Собственноручно настроенный OpenVPN позволяет шифровать передаваемый трафик и объединять свои устройства в виртуальную частную сеть. Также вы можете скрывать свой настоящий IP адрес и обходить блокировки сайтов. Но для анонимности такой вариант не подходит, поскольку для работы OpenVPN необходима аренда VPS, за которую нужно платить. Хотя если для оплаты вы используете криптовалюту или другие анонимные способы, то OpenVPN поможет вам быть анонимным.

Использование одиночного прокси имеет такие же недостатки, как и VPN: соглядатай + прокси-сервис знает ваш настоящий IP адрес. Дополнительный недостаток в отсутствии шифрования — ваш Интернет провайдер по-прежнему может анализировать ваш трафик и даже блокировать доступ к веб-сайтам.

Ситуация с сокрытием IP улучшается если используется цепочка прокси, поскольку (зависит от настроек), каждый следующий прокси знает IP адрес предыдущего узла (всегда) и IP адрес 1 узла перед предыдущим (иногда). Если учесть, что трафик ни на каком этапе не зашифрован, а определённая часть публичных прокси это просто honeypots (предназначены для эксплуатации пользователей), то вариант с прокси не самый лучший способ обеспечить анонимность.

В чём именно помогает Tor

Конечно, у Tor тоже есть свои слабые стороны. Их меньше, но всё равно нужно чётко их понимать.

Давайте обратимся к «комиксам»:

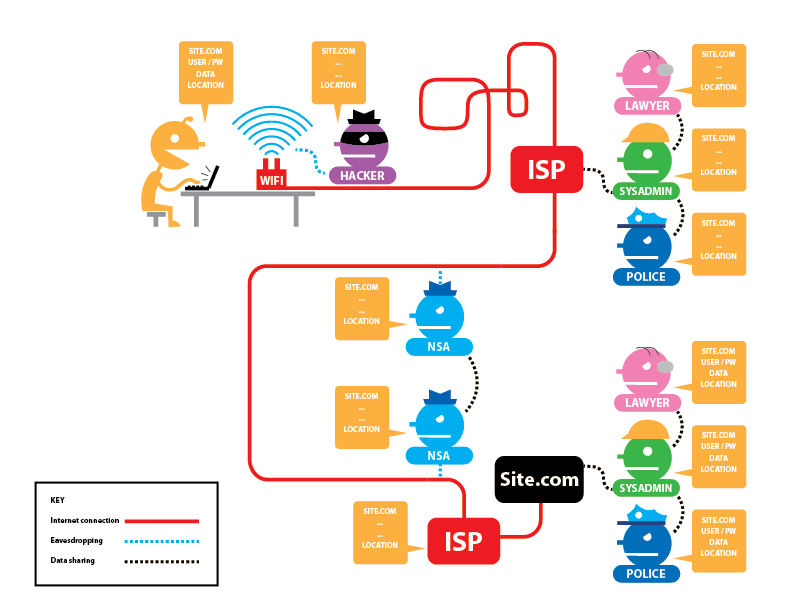

На этой картинке:

- жёлтый человечек — это пользователь (вы)

- сиреневый человечек — это хакер (на практике присутствует не всегда)

- ISP — провайдер Интернет услуг, который делится информацией с полицией и специальными органами. Ещё там работают системные администраторы, которые также (потенциально) имеют доступ к передаваемым данным. Обратите внимание, что изображено 2 интернет провайдера: для пользователя и для веб-сайта. Для сайта в роли ISP обычно выступает хостинг, но принципиально это ничего не меняет: он также может быть обязан предоставлять информацию правоохранительным органам и там тоже работают системные администраторы.

- человечки NSA — олицетворяют всех других ISP через которых проходят данные, а также разные магистральные соединения

На первом рисунке показано, что они могут видеть если: 1). Веб-сайт не использует HTTPS; 2) Пользователь не использует Tor.

Условные обозначения:

- SITE.COM — сайт, который вы посещаете

- USER/PW — ваше имя пользователя и пароль на этом сайте

- DATA — данные, передаваемые на этот сайт (написанные комментарии, например)

- LOCATION — ваш IP адрес

- TOR — используется ли Tor

Как можно увидеть по первой картинке, каждый может видеть абсолютно всё. Стоит ещё добавить — не только видеть, но и любым образом модифицировать!

Давайте рассмотрим вариант, когда веб-сайт использует HTTPS — в настоящее время подавляющее большинство сайтов используют это шифрование:

Как можно увидеть, соглядатаям доступна только информация о том, какой сайт открыт и кто именно его посетил. Если веб-сайт (хостинг) делится с кем-то информацией, то им доступен полный комплект данных.

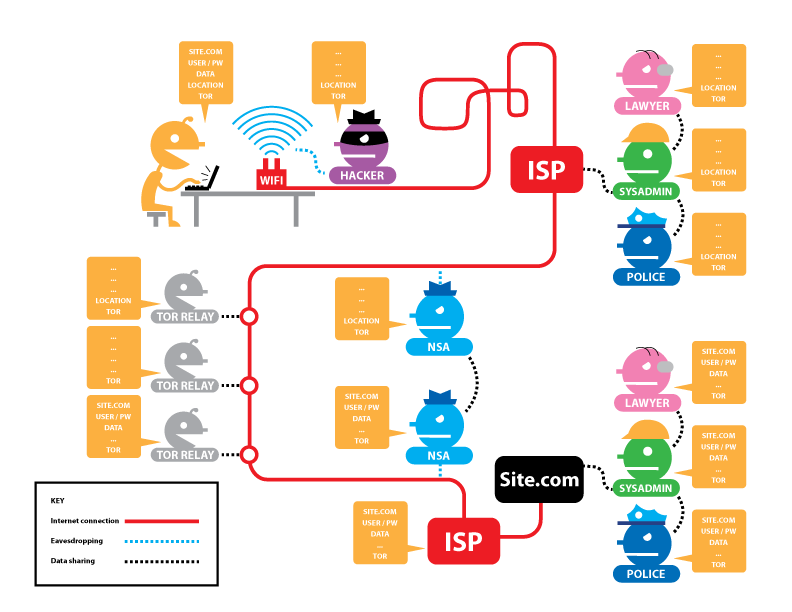

Теперь перейдём к варианту, когда используется сеть Tor и когда делается запрос к сайту по HTTP (без использования шифрования HTTPS):

Как можно увидеть, ваш Интернет-провайдер знает ваш IP и знает, что вы используете Tor, но не знает какие именно сайты вы открываете и какие данные отправляете и получаете.

Первый узел Tor знаете ваш настоящий IP и что вы пользуетесь Tor, но больше ничего о передаваемых и запрашиваемых данных не знает.

Второй узел Tor вообще никогда ничего интересного не знает.

А вот с третьим узлом Tor интереснее: он не знаете ваш IP, но он знает передаваемые вами данные и даже ваш логин с паролем. Эта же самая информация доступна соглядатаям на последующих стадиях.

То есть слабые местаTor:

- Выходной узел Tor может быть недобросовестным и собирать данные. Но при всём его желании, он не может вас идентифицировать. Хотя, если в качестве логина вы используете email, то появляются зацепки.

- Трафик от выходного узла Tor до веб-сайта и обратно также незашифрован.

К счастью, как уже было сказано, сайтов без HTTPS уже не так много.

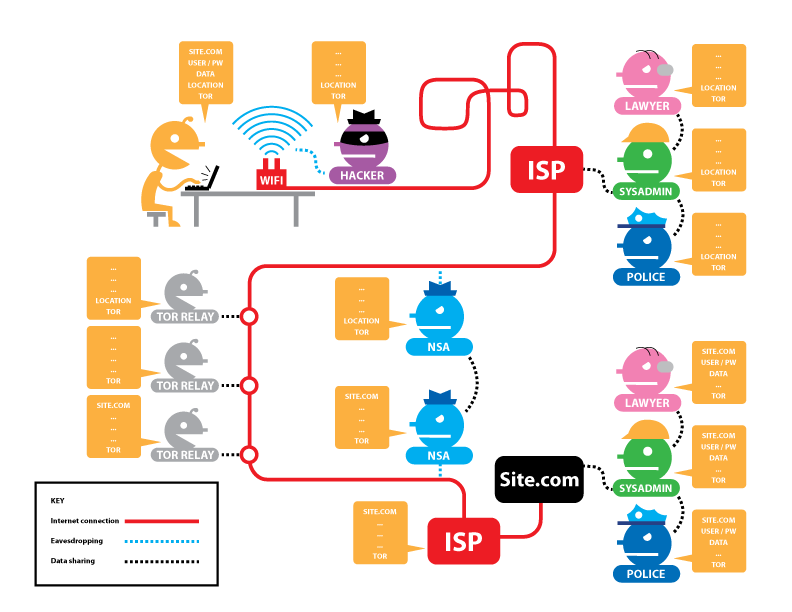

Если одновременно используется Tor, а сайт работает через HTTPS, то ситуация следующая:

Главные изменения — выходной узел Tor и последующие соглядатаи больше не могут получить доступ к передаваемым данным и логину/паролю пользователя. Они знают сайт, который был посещён, но не знают кем именно (ваш IP скрыт) и какие данные отправлены и получены (трафик дополнительно зашифрован SSL сертификатом).

Картинки взяты отсюда: https://www.eff.org/pages/tor-and-https — на этой страничке вы можете нажимать интерактивные кнопки и смотреть, что меняется в зависимости от того или иного варианта.

Самый простой способ использовать Tor

Самым простым вариантом выходить в Интернет через Tor является Tor Browser — как это уже упоминалось в самом начале, это специальная сборка веб-браузера Firefox в которую включён Tor. При запуске этого браузера, одновременно запускается программа Tor, а затем этот браузер подключается к Интернету только через сеть Tor.

Дополнительно в веб-браузере имеются плагины, которые препятствуют слежению за пользователем и способствуют анонимности.

Кроме плагинов, в браузере есть настройки, например, не сохранять историю просмотренных страниц и удалять кукиз после закрытия сайта.

Установка Tor Browser в Windows

Скачайте с официального сайта https://www.torproject.org/ru/download/ самораспаковывающийся архив. Запустите его для распаковки. Перейдите в созданный после распаковки каталог и запустите ярлык Start Tor Browser. Нажмите «Соединиться» и дождитесь подключения браузера к сети Tor.

Если вы хотите, чтобы сайты сохраняли введённые вами пароли, то перейдите в Настройки, далее Приватность, снимите галочку «Всегда работать в режиме приватного просмотра».

Перезапустите браузер.

Перейдите в Настройки, далее Защита и поставьте галочку напротив «Запоминать логины для сайтов».

Установка Tor Browser в Linux

В первую очередь, поищите пакет Tor Browser в стандартных репозиториях вашего дистрибутива.

В Kali Linux установите Tor Browser по инструкциям на странице: https://kali.tools/?p=2069.

Сервисы для поиска утечек IP адреса

Главные критерии выбора инструмента для обеспечения анонимности своей операционной системы — это функциональность и качество обеспечения анонимности (надёжность перенаправления и блокировки трафика). Оценить уровень анонимности вы можете с помощью следующих сервисов:

- Выявление использования средств анонимизации: https://2ip.ru/privacy/

- Поиск утечек вашего IP или других данных имеющих значение для анонимности: https://whatleaks.com/

- Проверка своего IP, расположения и провайдера Интернет услуг, есть поддержка IPv6 адресов: https://suip.biz/ru/?act=myip

- Сервис для поиска заголовков прокси и открытых портов, типичных для средств анонимизации: http://suip.biz/ru/?act=proxy-checker

- Проверка, используете ли вы сеть Tor: https://check.torproject.org/ (ВНИМАНИЕ: будьте очень осторожны с этим сервисом — он не поддерживает IPv6. Если на вашем компьютере неправильно настроена маршрутизация трафика, то этот сервис напишет, что используется Tor, хотя весь IPv6 трафик может выходить напрямую, раскрывая ваш IPv6 адрес!)

- Поиск разных утечек: http://www.doileak.com/

- Поиск утечек DNS: https://dnsleaktest.com/

- Что каждый веб-браузер знает о вас: https://webkay.robinlinus.com/

- Проверка отпечатков, которые можно собрать с вашего веб-браузера: https://amiunique.org/fp

- Посмотреть свой User Agent: https://suip.biz/ru/?act=my-user-agent

Для проверки в командной строке IPv6 адреса и блокировки IPv6 протокола:

curl -6 suip.biz/ip/

Для проверки в командной строке своего IP адреса:

curl suip.biz/ip/

Для проверки используемого DNS сервера:

dig suip.biz | grep SERVER

Связанные статьи:

- Tor: от азов до продвинутого уровня (ч. 5): Как перенаправить весь трафик через сеть Tor (93.5%)

- Как пользоваться Whonix (операционная система для анонимности, приватности и безопасности) (93.5%)

- Типичные ошибки, приводящие к деанонимизации (90.8%)

- Как быстро поменять IP в Linux (64.2%)

- Tor: от азов до продвинутого уровня (ч. 8): Служба Tor в Linux (64.2%)

- Как защитить веб сервер на Kali Linux от доступа посторонних (RANDOM - 2.7%)

В Kali Linux есть пакет tor. Что лучше, ставить его или делать по инструкции для Kali?

Я не понимаю, что именно вы спрашиваете.

Ваш предыдущий комментарий, который я удалил из-за того, что тоже не понял:

Возможно, вы не понимаете разницу между Tor Browser службой Tor. Посмотрите раздел Чем различаются Tor Browser и Tor.

Попробую переформулировать. Если в Kali Linux набрать "apt install tor", то она установит и службу Tor, и Tor Browser, и все зависимости. Или это не так?

У вас в статьe сказано:

"В первую очередь, поищите пакет Tor Browser в стандартных репозиториях вашего дистрибутива.

В Kali Linux установите Tor Browser по инструкциям на странице: https://kali.tools/?p=2069".

Я подумал, что статья давно была написана и для Kali уже актуален первый способ. Но на некоторых сайтах пишут, что в Kali пакеты с Tor не обновляются и могут быть уязвимы (то есть, тогда надо использовать способ 2).

Это не так.

Команда «sudo apt install tor» установит только службу Tor.

Теперь, когда в Kali Linux пользователем по умолчанию не является root, для установки Tor Browser (служба Tor и веб-браузер собранные в один комплект и настроенные работать вместе) достаточно выполнить установку пакета torbrowser-launcher:

Затем запустите:

При первом запуске будет скачен и запущен Tor Browser.

При любом способе установки вам не нужно беспокоиться об обновлении Tor Browser — он сам проверяет выход новых версий и обновляется до последней версии своими средствами.

Большое спасибо, теперь всё понятно.

Система TOR (the onion routing) является разработкой НИЛ ВМФ США и предназначалась для проведения киберопераций сотрудниками АНБ США с целью сокрытия инициатора доступа к открытым ресурсам Интернет-сети. В настоящее время TOR-сеть (включая TOR-обозреватель или графический интерфейс пользователя TOR-сети) используется спецслужбами США для защиты национальных интересов, например, для выявления террористических групп, криминала, наркотрафика и т.п. А всё, что говорится в различных источниках о защите трафика — это от лукавого. Американцы "читают" всё, что передаётся в Интернет-сети. Прочтите Директиву президента США от 15 апреля 1993 года "Public encryption management".

Интернет возник как проект ЦРУ, так и развивается (В.В. Путин)