Как использовать предварительно вычисленные таблицы для взлома паролей Wi-Fi в Hashcat и John the Ripper

Примечание: мне подсказали, что рассматриваемые здесь таблицы это не радужные (rainbow table), а предварительно вычисленные таблицы (precomputed table). Пожалуйста, держите в голове, что там где написано «радужная таблица» нужно читать «предварительно вычисленная таблица».

Радужные таблицы для брут-форса Wi-Fi паролей

Радужные таблицы — это предварительно рассчитанные хеши, которые используются для очень быстрого восстановления паролей из добытого хеша. Они представляют собой базы данных, в которых паролю соответствует вычисленный хеш.

То есть по радужной таблице ищется хеш, если он найден, то смотрим, какой пароль ему соответствует. Поиск по базе данных выполняется очень быстро. Благодаря ему становится возможной на первый взгляд невозможная операция: восстановление данных из контрольной суммы, например, из хеша MD5 мы можем получить исходную строку, для которой была вычислена контрольная сумма MD5.

В результате появления концепции радужных таблиц, теперь повсеместно распространено хеширование с солью и многократное (итерированное) хеширование.

Соль — это дополнительные уникальные данные, которые добавляются к паролю. В результате радужные таблицы становятся непригодными. Соль не является секретной, может храниться в открытом виде. Это не мешает ей делать непригодными радужные таблицы.

Итерация — это многократное хеширование, то есть когда полученные в результате хеширования данные хэшируются ещё раз и так много раз (сотни или десятки тысяч итераций не редкость).

Итак, что по поводу радужных таблиц для взлома Wi-Fi паролей? Дело в том, что это изначально алгоритм с солью — роль соли выполняет название точки доступа. То есть можно рассчитать радужную таблицу, но она будет пригодна только для точки доступа с определённым названием.

Какие преимущества использования радужных таблиц для брут-форса Wi-Fi?

Вычисление радужных таблиц занимает ровно столько же времени сколько и брут-форс. Но поиск по созданной радужной таблице занимает доли секунды. Отсюда следствие: если вы хотите проверить одно рукопожатие для Точки Доступа, то разницы между брут-форсом и использованием радужных таблиц нет.

Но всё меняется, если вы хотите проверить два и более рукопожатия для одной точки доступа. В этом случае вы можете проверить любое количество рукопожатий, затратив время как на одно. А это (проверка нескольких рукопожатий для одной ТД) не лишено смысла, ведь рукопожатия могут быть бракованными (составленными из нескольких), в результате не получится взломать пароль, даже если правильный пароль был проверен для такого бракованного рукопожатия.

Как уже было сказано, поиск по радужной таблице выполняется очень быстро и не требует серьёзных вычислительных ресурсов. То есть если вам нужно взломать Точку Доступа с известным именем, то вы можете предварительно рассчитать радужную таблицу для неё на мощном компьютере. А захватить и проверить по радужной таблице рукопожатие вы можете на маломощном (миниатюрном) оборудовании.

Из недостатков радужных таблиц — они занимают много места, намного больше чем просто файл паролей, на основе которой была вычислена радужная таблица, или маска, которая вообще не занимает места.

Виды радужных таблиц Wi-Fi. Состав радужных таблиц для взлома Wi-Fi

Главным элементом радужных таблиц для взлома Wi-Fi являются plainmasterkeys. Для их вычисления нужно название ТД (ESSID) и кандидат в пароли. Но: из plainmasterkeys невозможно извлечь пароль, с помощью которого он был вычислен (только если брут-форсом). Поэтому кроме plainmasterkeys в базе данных должны быть также исходные пароли.

Как именно это «оформить» программы решают по-своему. Среди знаменитых программ, которые уже давно используют радужные таблицы для взлома Wi-Fi, это Pyrit и coWPAtty. Причём Pyrit может использовать мощность видеокарты для выполнения вычислений, поэтому раньше справедливо назывался самым быстрым взломщиком Wi-Fi паролей. У Pyrit и coWPAtty разные форматы баз данных. Поскольку в настоящее время эти программы не очень актуальны, не будем на них останавливаться.

В настоящее время актуальными программами, которые могут использовать радужные таблицы для взлома Wi-Fi, являются Hashcat и John the Ripper. Обе эти программы могут использовать видеокарты. Но суть в том, что это неважно — эти программы только проверяют хеш перехваченного рукопожатия по радужной таблице. А саму радужную таблицу нужно создавать с помощью сторонней программы.

Hashcat и John the Ripper в качестве радужной таблицы принимают простой список plainmasterkeys, не содержащий соответствующих каждому PMK паролей! Запомним это…

Программа для генерации радужной таблицы Wi-Fi

Радужные таблицы Wi-Fi может создавать программа wlangenpmkocl из пакета hcxkeys.

Пакет hcxkeys включает две утилиты:

- wlangenpmk — генерирует plainmasterkeys (используя CPU) из essid и пароля для использования в hashcat (с режимом хеша 2501) или в John the Ripper (тип хеша wpapsk-pmk)

- wlangenpmkocl — генерирует plainmasterkeys (используя GPU) из essid и пароля для использования в hashcat (с режимом хеша 2501) или в John the Ripper (тип хеша wpapsk-pmk)

То есть разница между ними только в том, что wlangenpmkocl использует видеокарту, а wlangenpmk использует центральный процессор. Конечно же, предпочтительнее использовать версию для видеокарты (то есть wlangenpmkocl). Версия wlangenpmk только для крайних ситуаций — у вас нет дискретной видеокарты или вы не можете установить её драйвер для полноценной поддержки OpenCL

Как установить hcxkeys

Чтобы использовать wlangenpmkocl, установите драйверы для видеокарты, информацию об этом и о OpenCL вы найдёте в статьях:

- Установка видео драйверов в Linux

- Как в Linux взламывать пароли видеокартой и центральным процессором

Установка в Kali Linux

sudo apt install openssl opencl-headers git # это необязательно, только если у вас какие-то проблемы git clone https://github.com/ZerBea/hcxkeys cd hcxkeys/ make sudo make install

Если при выполнении команды make выведены следующие сообщения:

gcc -O3 -Wall -Wextra -std=gnu99 -DVERSION_TAG=\"6.0.0-2-gcc4549f\" -DVERSION_YEAR=\"2020\" -o wlangenpmk wlangenpmk.c -lcrypto

gcc -O3 -Wall -Wextra -std=gnu99 -DVERSION_TAG=\"6.0.0-2-gcc4549f\" -DVERSION_YEAR=\"2020\" -o wlangenpmkocl wlangenpmkocl.c -lcrypto -lOpenCL

In file included from /usr/include/CL/cl.h:20,

from wlangenpmkocl.c:26:

/usr/include/CL/cl_version.h:22:9: note: ‘#pragma message: cl_version.h: CL_TARGET_OPENCL_VERSION is not defined. Defaulting to 220 (OpenCL 2.2)’

22 | #pragma message("cl_version.h: CL_TARGET_OPENCL_VERSION is not defined. Defaulting to 220 (OpenCL 2.2)")

| ^~~~~~~

gcc -O3 -Wall -Wextra -std=gnu99 -DVERSION_TAG=\"6.0.0-2-gcc4549f\" -DVERSION_YEAR=\"2020\" -o pwhash pwhash.c -lcrypto

то это не ошибки — это информация. Компиляция всё равно должна завершиться успешно и можно продолжать.

Установка в BlackArch

sudo pacman -S hcxkeys

Как создать радужную таблицу для взлома в Hashcat или John the Ripper

На этапе создания радужной таблицы рукопожатие или хеш не нужны. Нужно только название ТД, но название обязательно должно быть правильным.

К примеру, у меня есть захваченное рукопожатие, название ТД в нём можно посмотреть множеством способов, я воспользуюсь командой aircrack-ng:

aircrack-ng RT-WiFi_96.pcap

Название показано в столбце ESSID, в моём случае это RT-WiFi_96.

Теперь нам нужно посмотреть номер устройства (видеокарты), которые мы укажем для использования в wlangenpmkocl. Если вы будете использовать wlangenpmk, то пропустите этот шаг.

Для вывода список OpenCL устройств используйте опцию -l:

wlangenpmkocl -l

Как мило — программа не только показала список устройств, но и написала, какие опции нужно указать, чтобы использовать то или иное железо:

Intel(R) Gen9 HD Graphics NEO, OpenCL C 2.0 для этого устройства используйте опции -P 0 -D 0 GeForce GTX 1050 Ti, OpenCL C 1.2 для этого устройства используйте опции -P 1 -D 0 pthread-Intel(R) Core(TM) i7-8750H CPU @ 2.20GHz, OpenCL C 1.2 pocl для этого устройства используйте опции -P 2 -D 0

Конечно же, я буду использовать GeForce GTX 1050 Ti, из представленного списка она самая мощная.

Теперь нужно запустить команду вида:

wlangenpmkocl -e ИМЯ-ТД -i СЛОВАРЬ ОПЦИИ-УСТРОЙСТВА -a ФАЙЛ-ВЫВОДА-PMK

Итак, имя ТД (ESSID) в моём случае RT-WiFi_96, имя словаря rockyou_cleaned.txt, опции выбора устройства OpenCL -P 1 -D 0 и вычисленные plainmasterkeys я хочу сохранить в файл pmk.txt, тогда команда следующая:

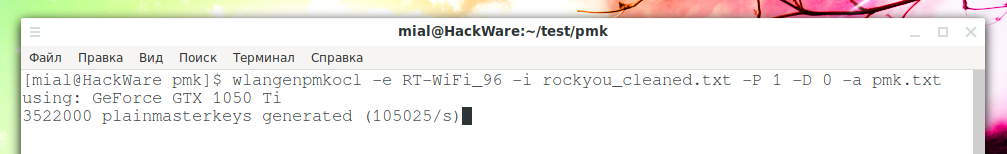

wlangenpmkocl -e RT-WiFi_96 -i rockyou_cleaned.txt -P 1 -D 0 -a pmk.txt

Для wlangenpmk всё точно также, но не нужно использовать опции -P и -D.

Скорость генерации около 100 тысяч хешей в секунду.

ВНИМАНИЕ: если в файле «ФАЙЛ-ВЫВОДА-PMK» уже есть строки, то файл будет дополнен, а не перезаписан!

Как в Hashcat использовать радужные таблицы для взлома Wi-Fi

Чтобы не запутаться, где какой файл указывать, разберёмся, как работают Hashcat и John с радужными таблицами. Эти программы работают по принципу «получен пароль → для него рассчитан хеш → хеш сравнивается с предоставленным». При работе с радужными таблицами в качестве «пароля» выступает хеш из радужной таблицы.

То есть мы будем работать с хешами двух типов: PMK и хеш рукопожатия. Значения PMK должны указываться в качестве кандидатов в пароли.

Теперь с помощью программы cap2hccapx из пакета hashcat-utils, нам нужно конвертировать захваченное рукопожатие в хеш, который может взламывать hashcat.

Установка hashcat-utils в Kali Linux:

sudo apt install hashcat-utils

Установка hashcat-utils в BlackArch:

sudo pacman -S hashcat-utils

Для конвертации используется команда вида:

cap2hccapx РУКОПОЖАТИЕ.pcap ХЕШ

Пример:

cap2hccapx RT-WiFi_96.pcap RT-WiFi_96.hash

То есть хеш сохранён в файл RT-WiFi_96.hash.

Теперь нужно запустить hashcat. В качестве режима взлома нужно указать -m 2501 (WPA-EAPOL-PMK).

Общий вид команды:

hashcat -m 2501 ФАЙЛ-ХЕШ ФАЙЛ-PMK

В моём случае это следующая команда:

hashcat -m 2501 RT-WiFi_96.hash pmk.txt

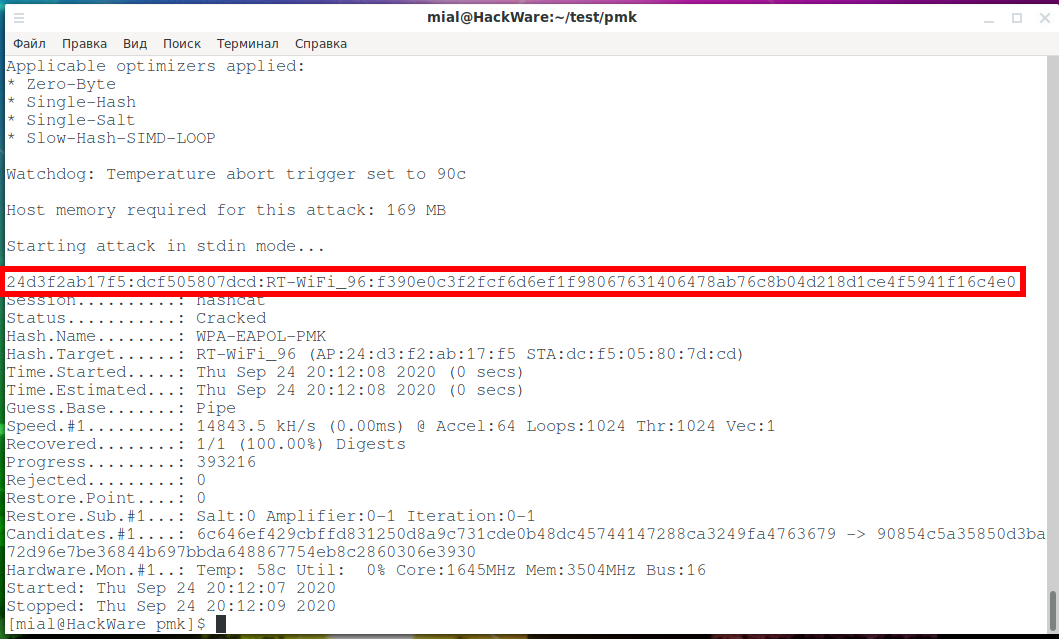

Проверка по почти 10 миллионам plainmasterkeys заняла меньше секунды.

Но радоваться пока рано, обычно взломанный пароль содержится после названия ТД через двоеточие, но посмотрим повнимательнее на нашу строку:

24d3f2ab17f5:dcf505807dcd:RT-WiFi_96:f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

Там после двоеточия f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0 — это plainmasterkey, мы можем даже найти его в файле pmk.txt, но толку от этого мало.

Как восстановить пароль из plainmasterkey

Есть два способа получить пароль — я покажу вариант от автора программы и второй, который я придумал сам. Вы сами можете выбрать, который вам нравится больше.

Нам нужен инструмент wlanpmk2hcx из пакета hcxtools.

Установка в Kali Linux

sudo apt install hcxtools

Установка в BlackArch

sudo pacman -S hcxtools

Теперь нужно выполнить команду вида

wlanpmk2hcx -e ИМЯ-ТД -p НАЙДЕННЫЙ-PMK

В моём случае это команда:

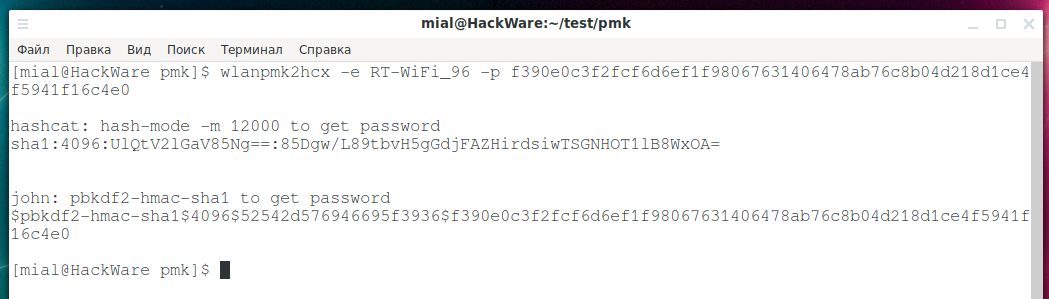

wlanpmk2hcx -e RT-WiFi_96 -p f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

Результат:

А вы думали вам покажут пароль? Неа. Нам дали новый хеш и мы его будет опять брут-форсить (не забывайте, дальше будет мой собственный способ, в котором можно обойтись без этого).

Итак, нам нужно использовать hashcat с режимом хеша 12000 (PBKDF2-HMAC-SHA1). Новый хеш:

sha1:4096:UlQtV2lGaV85Ng==:85Dgw/L89tbvH5gGdjFAZHirdsiwTSGNHOT1lB8WxOA=

Запускаем команду вида:

hashcat -m 12000 'ХЕШ' СЛОВАРЬ

ХЕШ обязательно поместите в кавычки или сохраните в файл и в строке команды укажите файл.

Пример:

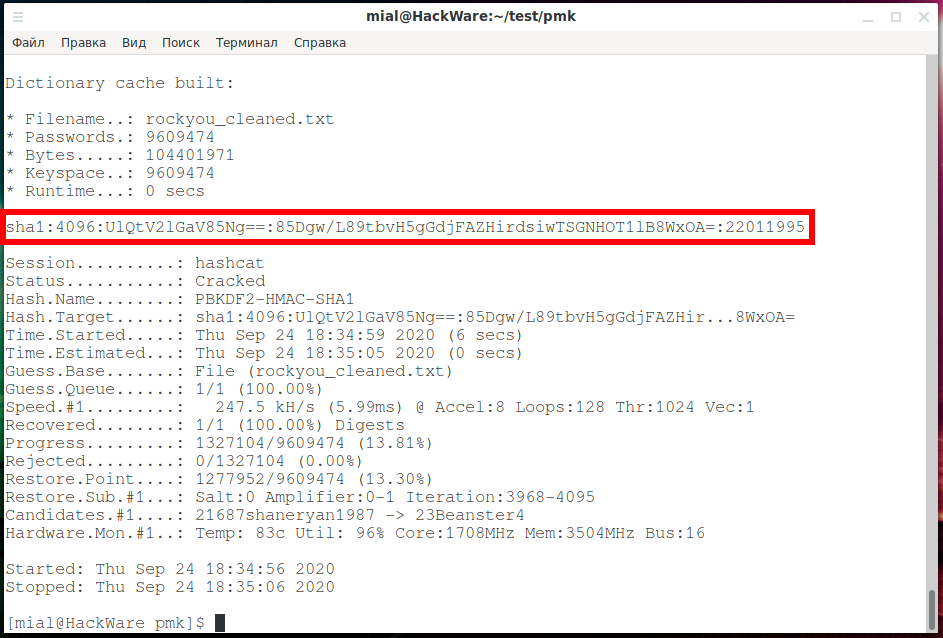

hashcat -m 12000 'sha1:4096:UlQtV2lGaV85Ng==:85Dgw/L89tbvH5gGdjFAZHirdsiwTSGNHOT1lB8WxOA=' rockyou_cleaned.txt

Скорость перебора 247.5 kH/s и через 6 секунд хеш взломан.

Посмотрим на строку:

sha1:4096:UlQtV2lGaV85Ng==:85Dgw/L89tbvH5gGdjFAZHirdsiwTSGNHOT1lB8WxOA=:22011995

В ней подобранным паролем является 22011995 — это и есть пароль от ТД Wi-Fi.

Последняя стадия явно лишняя — мы сделали ненужную работу, которую можно было бы не делать. Давайте разберёмся с этим.

Как пропустить этап взлома plainmasterkey

Мы использовали программу wlangenpmkocl с опцией -a, что означает вывод plainmasterkeys в файл. У программы есть также опция -A, которая позволяет генерировать файл со строками вида plainmasterkey:ПАРОЛЬ. Создадим такой файл:

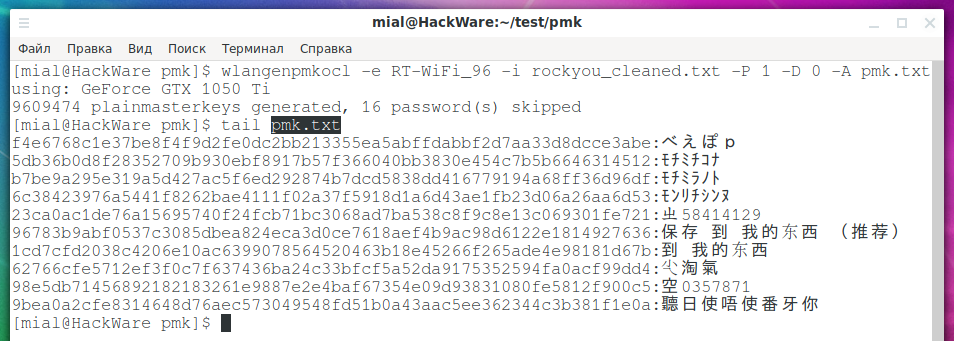

wlangenpmkocl -e RT-WiFi_96 -i rockyou_cleaned.txt -P 1 -D 0 -A pmk.txt

«Небольшой» минус этого формата в том, что с таким файлом не может работать hashcat. Поэтому мы будем использовать такую конструкцию (считывается ФАЙЛ-PMK, из него берётся только PMK без пароля и отправляется по стандартному вводу в hashcat в качестве кандидата) :

cat ФАЙЛ-PMK | cut -d ':' -f 1 | hashcat -m 2501 ХЕШ

У меня файл с plainmasterkeys формата plainmasterkey:ПАРОЛЬ имеет имя pmk.txt, хеш, извлечённый из хендшейка, помещён в файл RT-WiFi_96.hash, тогда команда следующая:

cat pmk.txt | cut -d ':' -f 1 | hashcat -m 2501 RT-WiFi_96.hash

Опять всё взломано за 0 секунд.

И опять вместо пароля нам дан хеш:

24d3f2ab17f5:dcf505807dcd:RT-WiFi_96:f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

В чём тогда разница? А разница в нашем файле pmk.txt, в котором каждому хешу соответствует его пароль!

То есть теперь мы выполним команду вида:

cat ФАЙЛ-PMK | grep 'ПОДОБРАННЫЙ-PMK'

В ней:

- ФАЙЛ-PMK — это файл с plainmasterkeys, у меня этот файл называется pmk.txt

- ПОДОБРАННЫЙ-PMK — это тот самый plainmasterkey, который мы взломали с помощью hashcat и который находится за названием ТД после двоеточия, в моём случае это f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

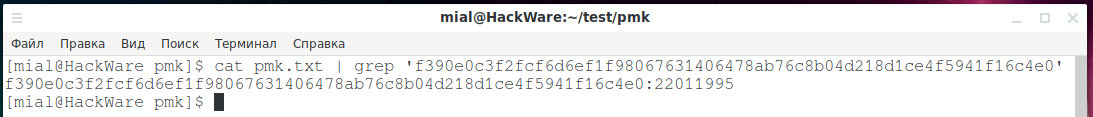

Тогда команда следующая:

cat pmk.txt | grep 'f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0'

Вывод:

f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0:22011995

То есть найден хеш и соответствующий ему пароль (22011995), который идёт после двоеточия.

Как в John the Ripper использовать радужные таблицы для взлома Wi-Fi

В John the Ripper всё очень похоже, рассмотрим два варианта — последовательный взлом PMK и хеша и взлом только одного PMK.

1-й вариант

Создаём радужную таблицу командой вида:

wlangenpmkocl -e ИМЯ-ТД -i СЛОВАРЬ ОПЦИИ-УСТРОЙСТВА -a ФАЙЛ-ВЫВОДА-PMK

Например:

wlangenpmkocl -e RT-WiFi_96 -i rockyou_cleaned.txt -P 1 -D 0 -a pmk.txt

Предыдущая команда по вычислению PMK одинаковая с той, которую мы использовали для Hashcat. Но для конвертации рукопожатия в хеш для John the Ripper команда отличается. Причём программа wpapcap2john (которая конвертирует рукопожатия для взлома по маске или по словарю) не подойдёт для взлома по радужным таблицам. Подробнее о wpapcap2john смотрите в «Полном руководстве по John the Ripper. Ч.2: утилиты для извлечения хешей».

Нам нужно использовать программу hcxpcapngtool из пакета hcxtools.

Установка в Kali Linux

sudo apt install hcxtools

Установка в BlackArch

sudo pacman -S hcxtools

Для конвертации рукопожатия в хеш для взлома по радужным таблицам в John используйте команду вида:

hcxpcapngtool --john=ХЕШ.john РУКОПОЖАТИЕ.pcap

Пример:

hcxpcapngtool --john=RT-WiFi_96.john RT-WiFi_96.pcap

Теперь, когда вычислена радужная таблица и сгенерирован хеш рукопожатия, в john запустим по ней проверку хеша рукопожатия. В качестве словаря нам нужно указать файл с вычисленными PMK, общий вид команды:

john --format=wpapsk-pmk --wordlist='ФАЙЛ-PMK' ФАЙЛ-ХЕШЕЙ

Будет выбран формат хеша wpapsk-pmk. Существует также формат хеша wpapsk-pmk-opencl, который отличается тем, что используются вычисления на видеокарте. На самом деле, OpenCL форматы запускаются значительно дольше (несколько секунд), а вычисление даже на wpapsk-pmk выполняется за доли секунды. Поэтому особого смысла указывать опцию —format=wpapsk-pmk-opencl нет. Но просто помните о такой возможности на случай очень больших радужных таблиц.

Итак, мои plainmasterkeys сохранены в файл pmk.txt, а хеш рукопожатия сохранён в файл RT-WiFi_96.john, тогда команда для поиска по радужной таблице следующая:

john --format=wpapsk-pmk --wordlist='pmk.txt' RT-WiFi_96.john

Совпадение найдено, об этом говорит строка:

f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0 (RT-WiFi_96)

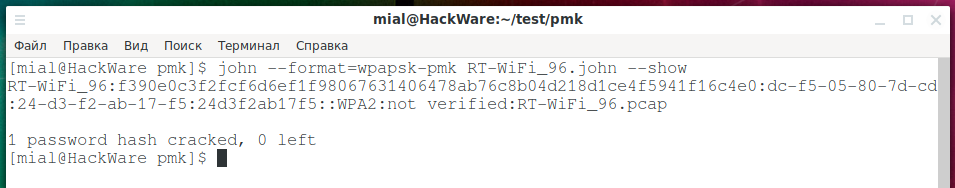

Если вы что-то пропустили, то взломанный пароль/хеш можно посмотреть командой вида:

john --format=wpapsk-pmk ХЕШ-ФАЙЛ --show

В моём случае это:

john --format=wpapsk-pmk RT-WiFi_96.john --show

Теперь нужно запустить команду вида:

wlanpmk2hcx -e ИМЯ-ТД -p НАЙДЕННЫЙ-PMK

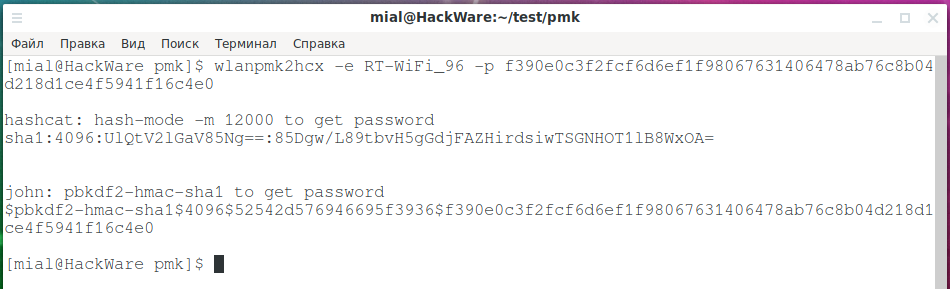

В моём случае это команда:

wlanpmk2hcx -e RT-WiFi_96 -p f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

Результат:

Применительно к john, нам дано имя алгоритма: pbkdf2-hmac-sha1 для взлома, а также хеш:

$pbkdf2-hmac-sha1$4096$52542d576946695f3936$f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

Предыдущая команда и её вывод нам уже знакомы по разделу с Hashcat. В справке сказано, что можно добавить к ней опцию -j, которая означает, сохранить вывод для john в файл:

wlanpmk2hcx -e RT-WiFi_96 -p f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0 -j forjohn.hash

Но у меня это не сработало — поэтому просто сохраним приведённый выше хеш в файл forjohn.hash.

Теперь нужно запустить команду вида:

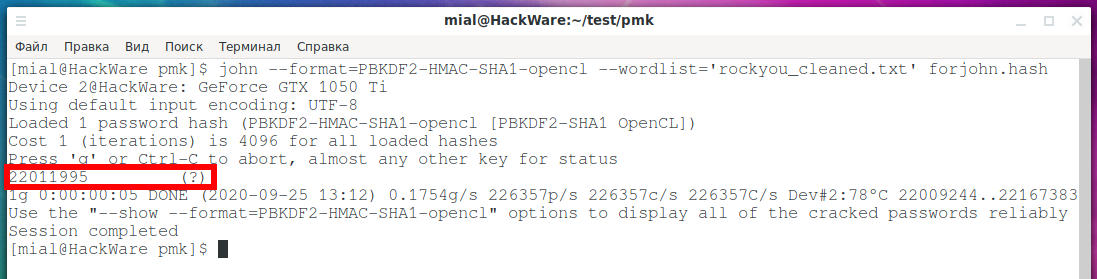

john --format=PBKDF2-HMAC-SHA1-opencl --wordlist='СЛОВАРЬ' ХЕШ-ФАЙЛ

Вместо формата PBKDF2-HMAC-SHA1-opencl (взлом на видеокарте) можно указать PBKDF2-HMAC-SHA1 (взлом на центральном процессоре).

У меня словарь имеет имя rockyou_cleaned.txt, а хеш помещён в файл forjohn.hash, поэтому команда следующая:

john --format=PBKDF2-HMAC-SHA1-opencl --wordlist='rockyou_cleaned.txt' forjohn.hash

Наконец-то взломан пароль от ТД, это: 22011995

2-й вариант (пропуск брут-форса plainmasterkey)

Запускаем wlangenpmkocl с опцией -A:

wlangenpmkocl -e RT-WiFi_96 -i rockyou_cleaned.txt -P 1 -D 0 -A pmk.txt

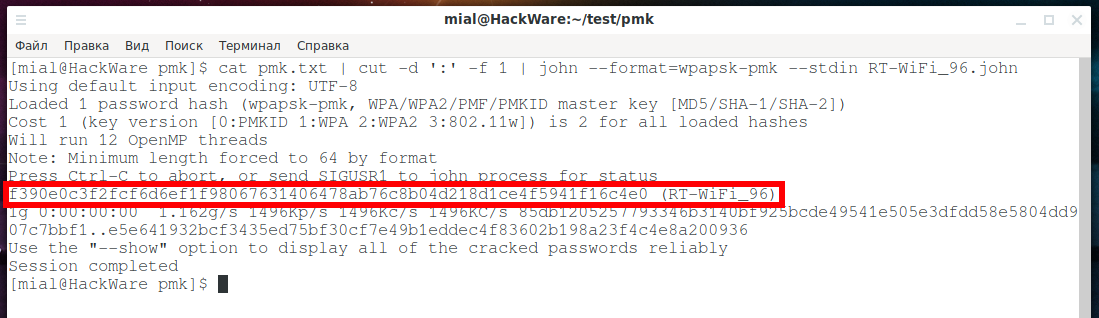

Теперь нужно запустить команду вида:

cat ФАЙЛ-PMK | cut -d ':' -f 1 | john --format=wpapsk-pmk --stdin ХЕШ

Например:

cat pmk.txt | cut -d ':' -f 1 | john --format=wpapsk-pmk --stdin RT-WiFi_96.john

Обратите внимание, что опция —wordlist заменена на опцию —stdin, которая означает считывать кандидаты в пароли из стандартного ввода.

Хеш вновь взломан:

f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0 (RT-WiFi_96)

В нашем файле pmk.txt каждому хешу соответствует его пароль — это благодаря опции -A, которую мы использовали с программой wlangenpmkocl.

То есть теперь мы выполним команду вида:

cat ФАЙЛ-PMK | grep 'ПОДОБРАННЫЙ-PMK'

В ней:

- ФАЙЛ-PMK — это файл с plainmasterkeys, у меня этот файл называется pmk.txt

- ПОДОБРАННЫЙ-PMK — это тот самый plainmasterkey, который мы взломали с помощью hashcat и который находится перед названием ТД, помещённой в круглые скобки, в моём случае это f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0

Тогда команда следующая:

cat pmk.txt | grep 'f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0'

Вывод:

f390e0c3f2fcf6d6ef1f98067631406478ab76c8b04d218d1ce4f5941f16c4e0:22011995

Найден хеш и соответствующий ему пароль (22011995), который идёт после двоеточия.

Как по маскам создавать радужные таблицы для взлома Wi-Fi

Программа wlangenpmkocl вместо опции -i СЛОВАРЬ может получать список кандидатов в пароли из стандартного ввода. То есть следующая команда

wlangenpmkocl -e ИМЯ-ТД -i СЛОВАРЬ ОПЦИИ-УСТРОЙСТВА -A ФАЙЛ-ВЫВОДА-PMK

полностью эквивалентна этой

cat СЛОВАРЬ | wlangenpmkocl -e ИМЯ-ТД ОПЦИИ-УСТРОЙСТВА -A ФАЙЛ-ВЫВОДА-PMK

ВНИМАНИЕ: помните о разнице опций -A и -a и выберите ту из них, которая вам подходит.

По этой причине можно генерировать кандидаты паролей в программах, поддерживающих маски и передавать их на вход wlangenpmkocl.

Для вывода кандидатов в пароли с помощью Hashcat используйте опцию —stdout в команде вида:

hashcat -a 3 --stdout 'МАСКА' | wlangenpmkocl -e ИМЯ-ТД ОПЦИИ-УСТРОЙСТВА -A ФАЙЛ-ВЫВОДА-PMK

Пример:

hashcat -a 3 --stdout '?d?d?d?d?d?d?d?d' | wlangenpmkocl -e HackWare-AP -P 1 -D 0 -A hackware.pmk

В этой команде hashcat генерирует пароли по маске ?d?d?d?d?d?d?d?d (пароли из восьми цифр) и из них рассчитываются PMK.

В качестве альтернативы Hashcat можно использовать Maskprocessor в команде вида:

maskprocessor 'МАСКА' | wlangenpmkocl -e ИМЯ-ТД ОПЦИИ-УСТРОЙСТВА -A ФАЙЛ-ВЫВОДА-PMK

Пример:

maskprocessor '?d?d?d?d?d?d?d?d' | wlangenpmkocl -e HackWare-AP -P 1 -D 0 -A hackware.pmk

В John the Ripper помощью опции —stdout вы можете вместо запуска взлома показать создаваемые кандидаты в пароли.

Команда, аналогичная предыдущим:

john --stdout --mask='?d' --min-length=8 --max-length=8 | wlangenpmkocl -e HackWare-AP -P 1 -D 0 -A hackware.pmk

Будущее

ZerBea — автор большинства утилит, которые мы использовали в этой инструкции, — планирует написать ещё одну утилиту, которая будет вычислять potfile для hashcat -m 22000. Благодаря этому можно использовать опцию hashcat —show на предварительно вычисленных результатах. Это будет ещё один вариант радужной таблицы. Но в настоящее время у него в приоритетах EAP, SAE (WPA3).

Связанные статьи:

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows (54.2%)

- Продвинутые техники создания словарей (53.8%)

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows (51.5%)

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков (51.5%)

- Как узнать, к каким Wi-Fi сетям подключался компьютер и пароли от этих Wi-Fi сетей (50%)

- Как установить Pyrit в Kali Linux 2 (RANDOM - 5.9%)

Здравствуйте. Скажите пожалуйста, я так понял что расчет таблиц тоже занимает большое время. Скажите, если у меня уже есть таблицы, в формате rti2, могу ли я как то использовать их в hashcat'е ?

Приветствую. Расчёт таблиц занимает ровно столько же времени, сколько и обычный перебор пароля (вроде об этом ясно написано в статье).

Я не знаю что такое rti2.

Да, это я затупил сам. Не внимательно читал. Если солью является имя сети, то мои радужные таблицы, расчитаные для друних целей, явно не подходят. sorry, был не внимателен. Вопрос снят. 🙂

Спасибо.