Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 4: Установка Active Directory Domain Services в Windows Server 2022

Оглавление

1. Введение в Active Directory (понятия, применение, отличие от Workgroup)

2. Установка Windows Server 2022 и Windows Server Core 2022

3. Инструменты настройки Windows Server 2022 и Windows Server Core 2022

4. Установка Active Directory Domain Services в Windows Server 2022

4.1 Установка Active Directory Domain Services

4.2 Подготовка к включению Active Directory

4.3 Установка Active Directory Domain Services в Server Manager (Диспетчере серверов)

4.4 Установка Active Directory Domain Services в Windows Admin Center

4.5 Установка Active Directory Domain Services в PowerShell

5. Добавление компьютеров в Active Directory. Проверка и удаление из Active Directory

6. Инструменты настройки и оснастка Active Directory

7. Понимание инфраструктуры Active Directory

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Установка Active Directory Domain Services

Итак, напомним, что Active Directory — это собирательное название для всех протоколов и программного обеспечения которым посвящено данное руководство. Важной частью которых является Active Directory Domain Services.

«Установка Active Directory» заключается в установке и настройке Active Directory Domain Services. Затем мы назначим серверу с Active Directory Domain Services роль Domain Controller (DC), то есть Контроллер Домена. После этого добавим в данный домен другие компьютеры.

Active Directory Domain Services можно установить на Windows Server. В данной инструкции Службы домена Active Directory устанавливаются на Windows Server 2022.

Всего будет рассмотрено три разных способа установки Active Directory Domain Services с помощью таких средств как:

- Server Manager (Диспетчере серверов)

- Windows Admin Center

- PowerShell

Для серверов с графическим рабочим столом вы можете выбрать любой из этих способов, а для серверов без графического стола (Windows Server Core) подойдёт только второй или третий способ.

Думаю, это понятно, что Active Directory Domain Services нужно установить только один раз, воспользовавшись инструкциями только из одного (любого) далее идущего раздела.

Подготовка к включению Active Directory

Среди служб Active Directory имеется служба DNS. Каждый компьютер уже пользуется услугами того или иного DNS сервера, но для работы Active Directory необходимо настроить DNS роль сервера, по сути, DNS сервер, который будет обеспечивать преобразование (разрешение) имён компьютеров в IP адреса, сторонний DNS сервер не подойдёт. Включение DNS будет выполнено вместе с установкой Active Directory. Для того, чтобы DNS сервер работал правильно, необходимо, чтобы у всех компьютеров в Active Directory были статичные IP адреса. Поэтому вам нужно настроить ваши компьютеры и ваш Windows Server на работу со статичными IP. Всю необходимую теорию и инструкции по настройке вы найдёте в статье «Как веб-сервер на своём компьютере сделать доступным для других» (статичные IP нужны для многих сетевых служб). В предыдущей части было показано, как настроить статичные IP на сетевых интерфейсах Windows. Под спойлером пример присвоения статичных IP на роутере.

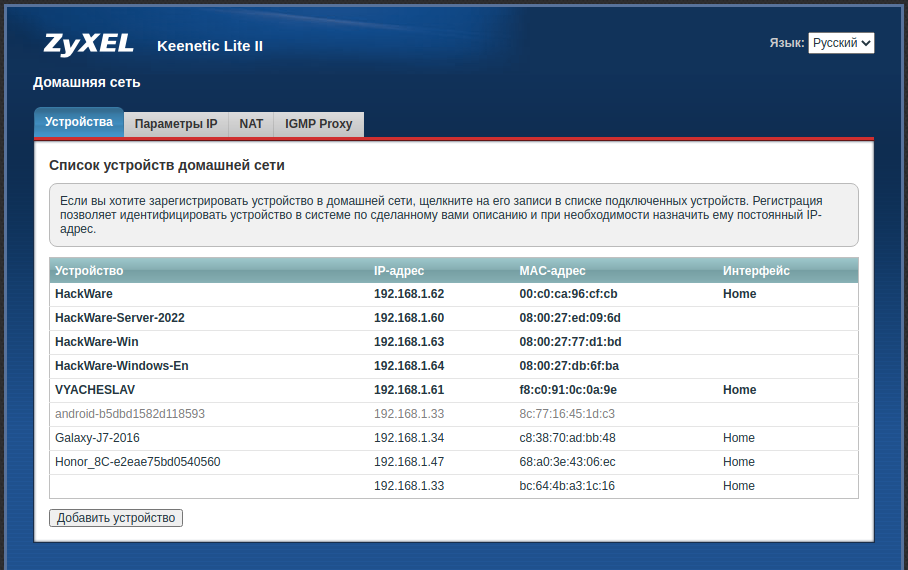

Имеется перечень компьютеров со следующими именами и следующими желательными статичными IP адресами:

- HackWare-Server-2022 — 192.168.1.60

- VYACHESLAV — 192.168.1.61

- HackWare — 192.168.1.62

- HackWare-Win — 192.168.1.63

- HackWare-Windows-En — 192.168.1.64

- HackWare-Server — 192.168.1.65

На роутере Переходим в Домашняя сеть → Параметры IP. По умолчанию размер пула адресов был равен 20, увеличиваем его количество до 40. Поскольку первым IP адресом пула является 192.168.1.33, то теперь доступный для использования диапазон стал 192.168.1.33-192.168.1.72.

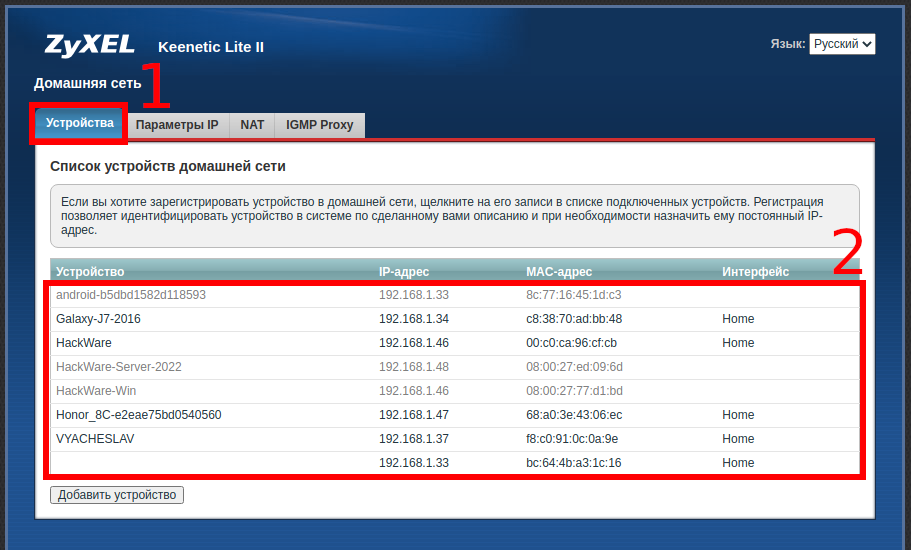

Переходим в список устройств (вкладка «Устройства»):

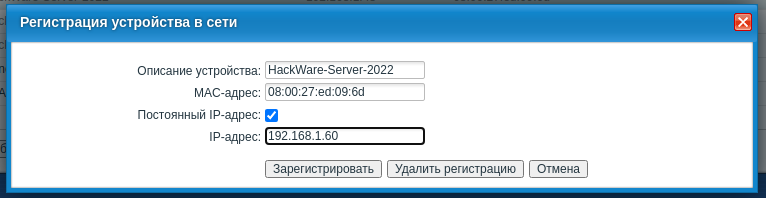

Выбираем поочереди каждое устройство, ставим галочку «Постоянный IP-адрес», вводим желаемый статичный IP и нажимаем кнопку «Зарегистрировать»:

Повторяем эту операцию для каждого компьютера и устройства, которым мы хотим назначить статичные IP адреса.

Когда всё будет готово, все устройства со статичными адресами будут выделены полужирным шрифтом.

Изменения вступят в силу при следующем подключения устройств к роутеру.

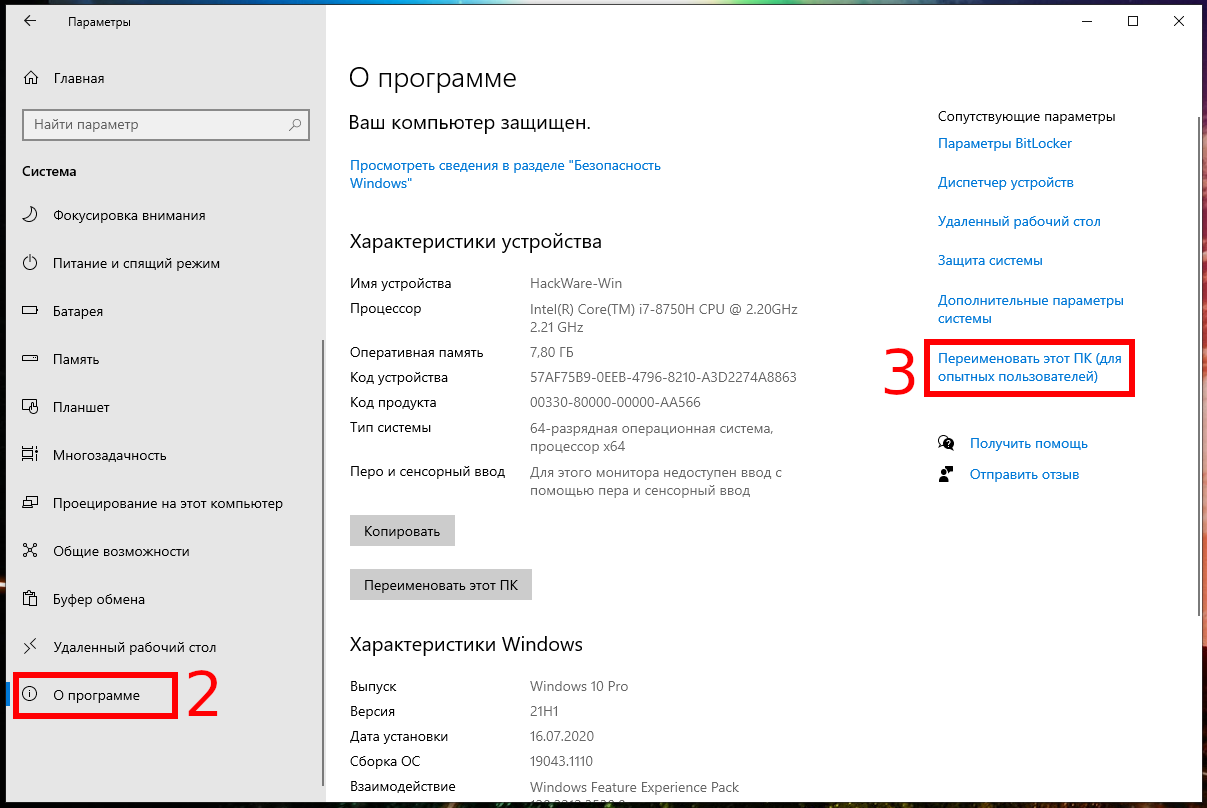

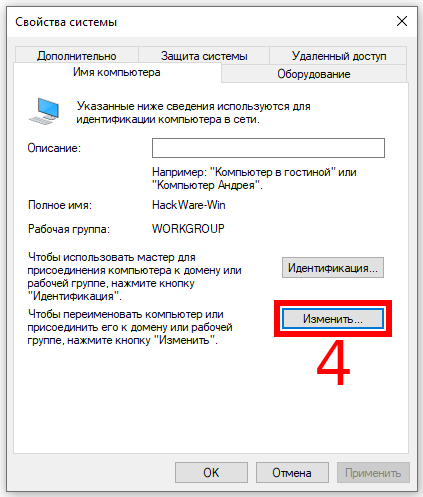

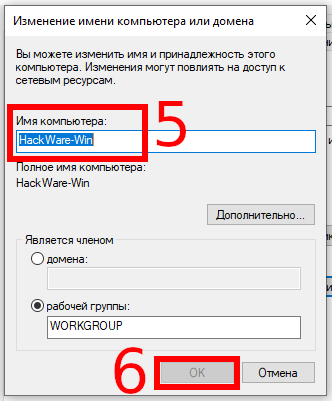

Второе, на что следует обратить внимание, это на имена компьютеров. У всех компьютеров Windows есть имена, которые генерируются автоматически и являются неинформативными, например, WIN-M30RTOJQTFM. Поэтому рекомендуется воспользоваться рассмотренными в предыдущей части инструментами или инструкцией «Имя компьютера Windows: как изменить и использовать» и присвоить вашим компьютерам имена, описывающие их функции или другим образом помогающие вам понять, о каком компьютере идёт речь.

Чтобы изменить имя компьютера, откройте приложение Параметры (Win+I) и нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Для смены имени компьютера нажмите кнопку «Изменить».

Введите желаемое имя в поле «Имя компьютера» и нажмите «ОК».

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)»→ «Change».

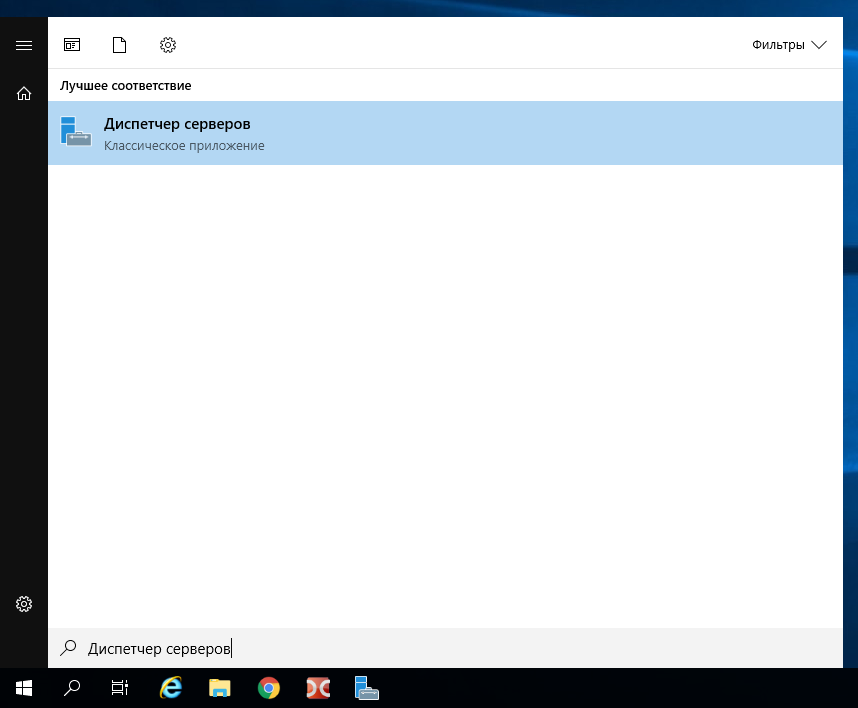

Установка Active Directory Domain Services в Server Manager (Диспетчере серверов)

Эта часть под спойлерам полезна только тем, у кого русифицированная версия Windows.

Нажмите клавишу «Windows» на клавиатуре и введите «Диспетчер серверов» для поиска приложения.

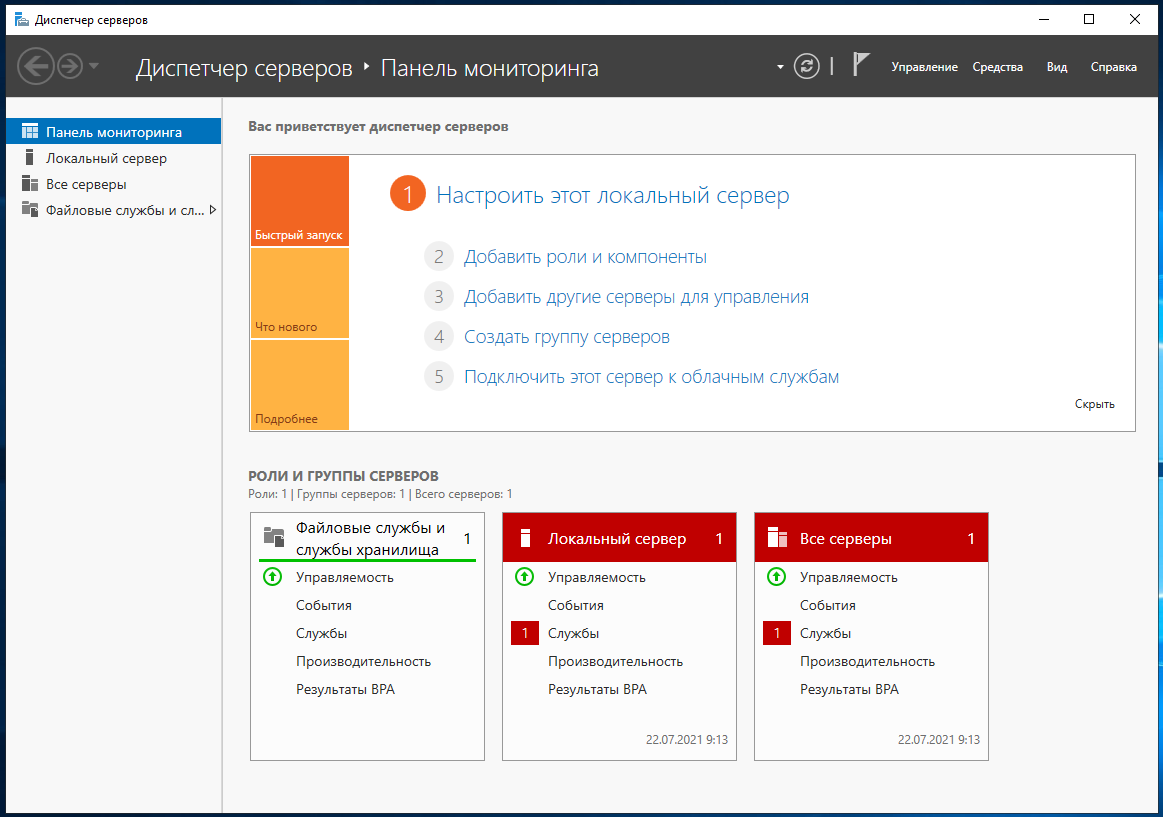

Откройте его

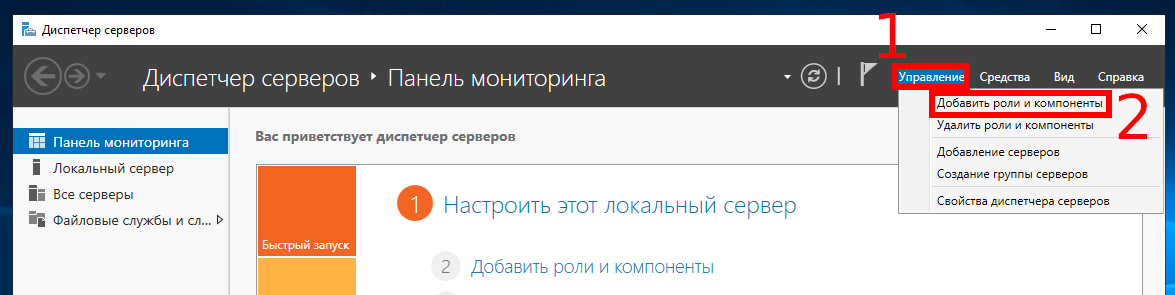

Щёлкните «Управление» в окне «Диспетчер серверов» и выберите «Добавить роли и компоненты».

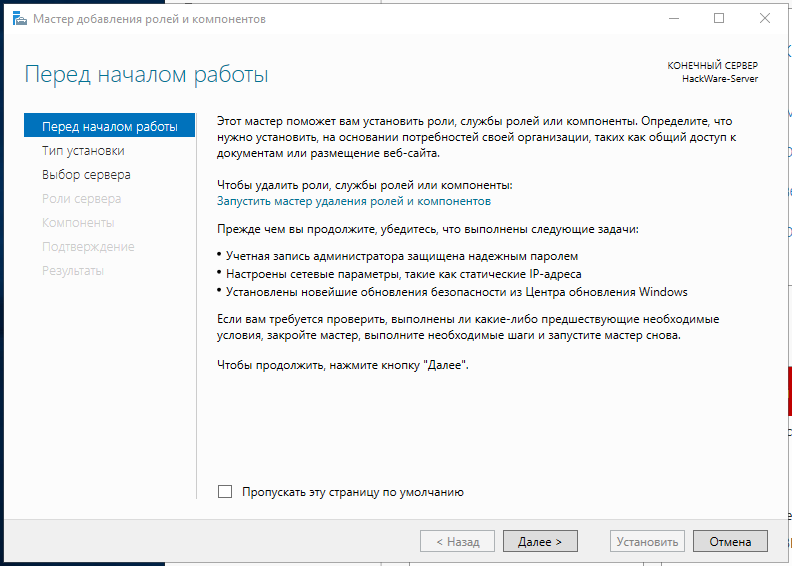

Это откроет «Мастер добавления ролей и компонентов», который приведёт нас к той части, где мы устанавливаем доменные службы Active Directory. Нажмите «Далее».

В «Типе установки» оставьте выбранной радиокнопку «Установка ролей или компонентов» и нажмите «Далее».

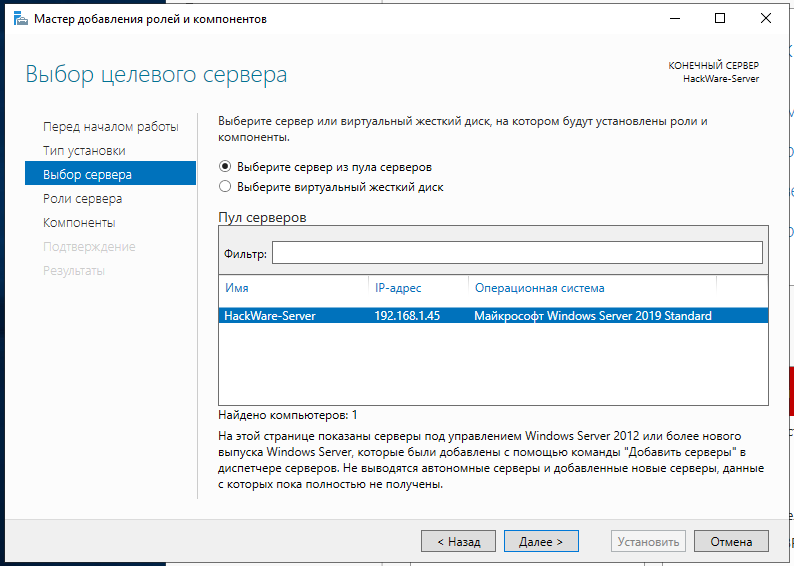

На этом этапе под названием «Выбор сервера» выберите сервер, на котором вы хотите установить AD DS, и нажмите «Далее». Я собираюсь выбрать свой локальный сервер.

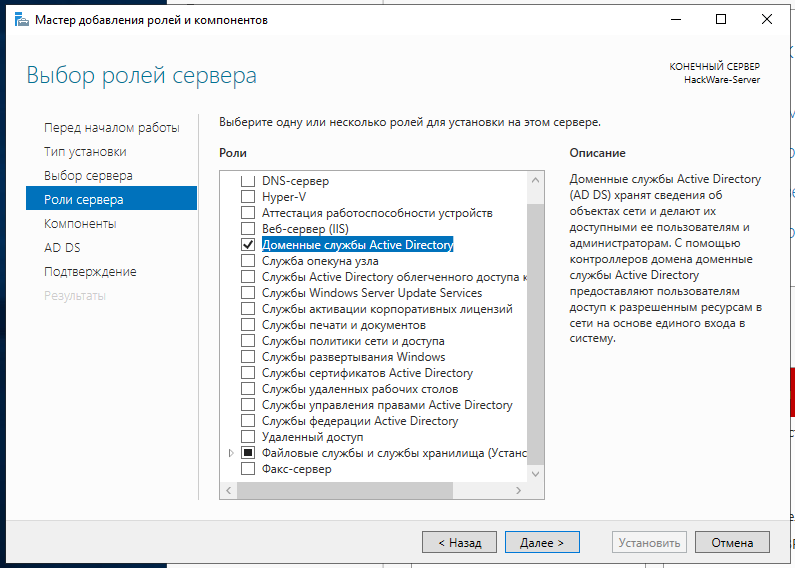

Предыдущий шаг приведёт вас к следующей странице, как показано ниже.

Здесь вы увидите множество вариантов с квадратным флажком напротив них. Как вы уже догадались, мы выберем «Доменные службы Active Directory».

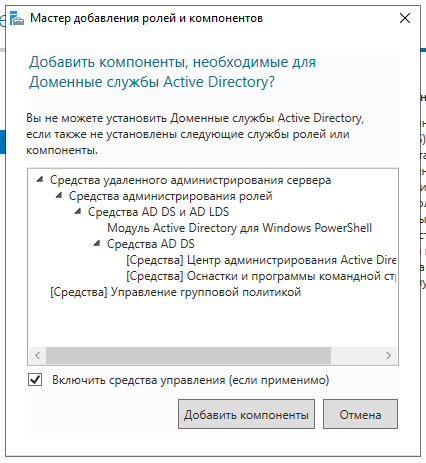

Как только вы выбираете этот вариант, появляется новое окно. На странице просто нажмите вкладку «Добавить компоненты» и нажмите «Далее».

На следующей странице под названием «Выбор компонентов» просто нажмите «Далее», чтобы перейти к установке AD DS.

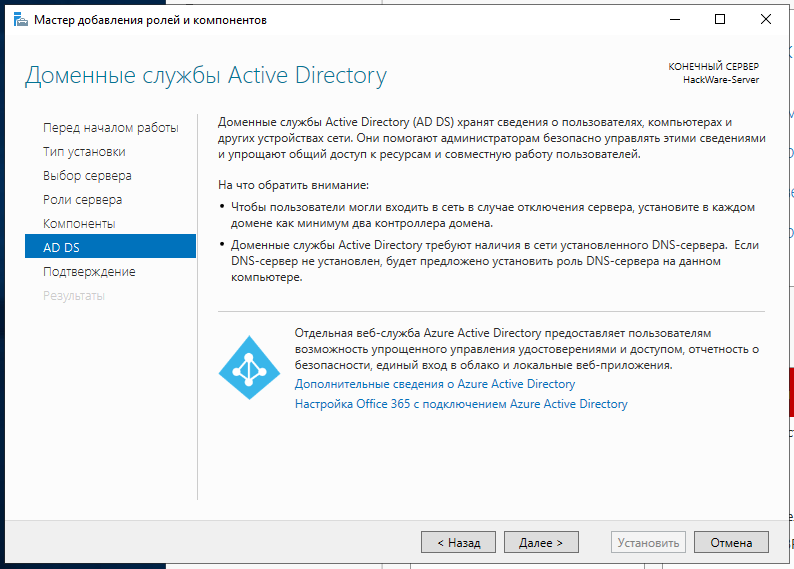

Как показано ниже, вам будет представлена следующая страница под названием «Доменные службы Active Directory». Здесь нажмите «Далее».

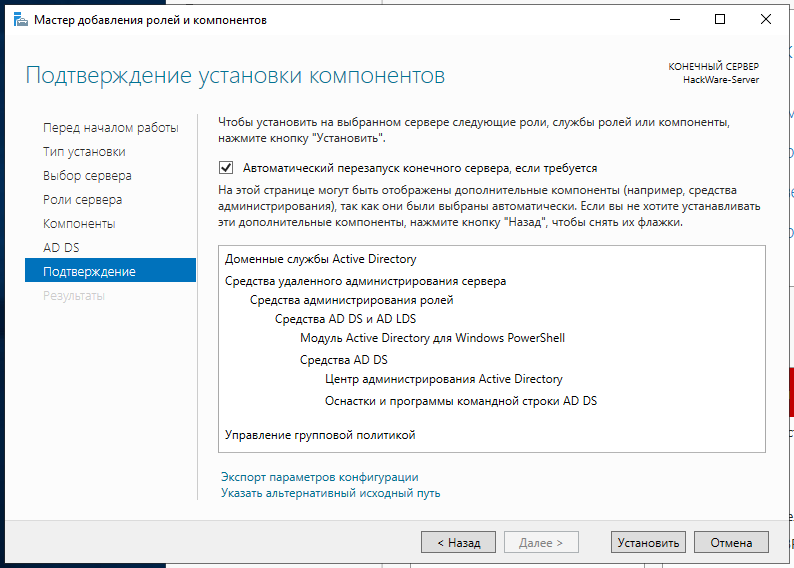

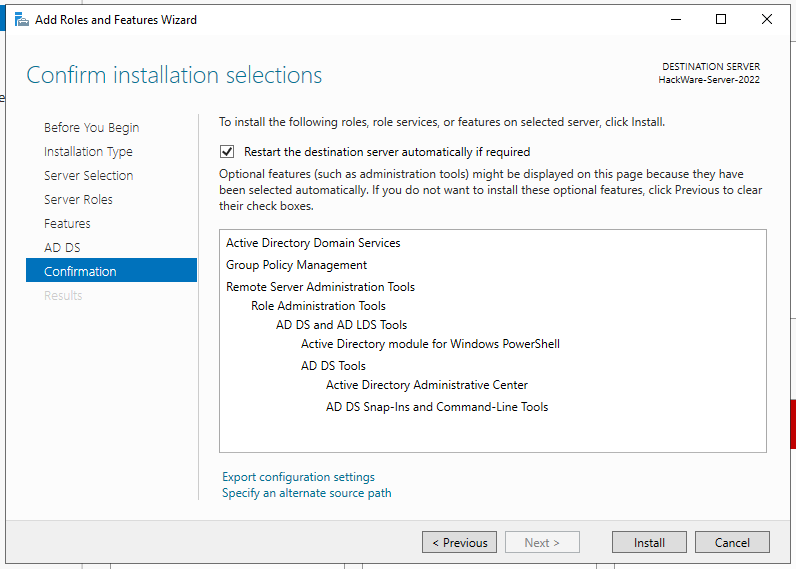

Следующая страница посвящена подтверждению того, что вам нужно установить, перед фактической установкой. Если вы уверены в том, что выбрали, нажмите «Установить». При желании вы можете выбрать опцию, при которой сервер будет перезагружен, когда это необходимо. Нажмите кнопку «Установить».

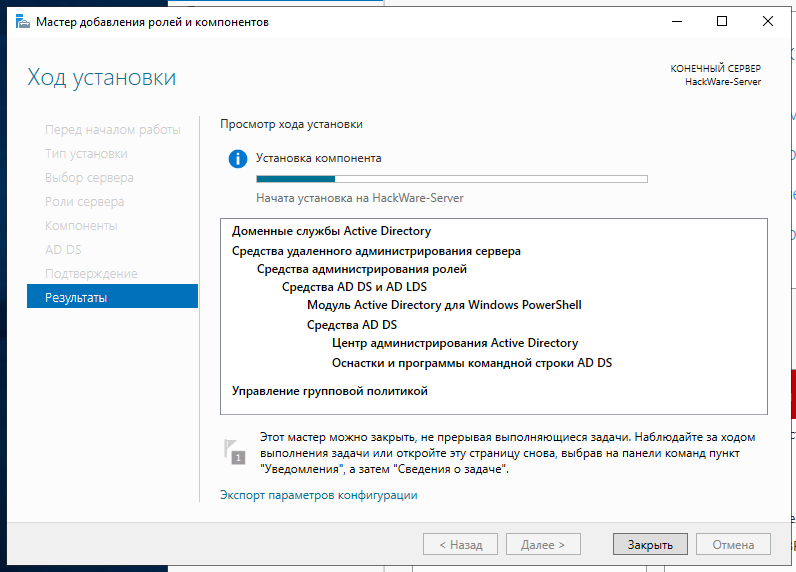

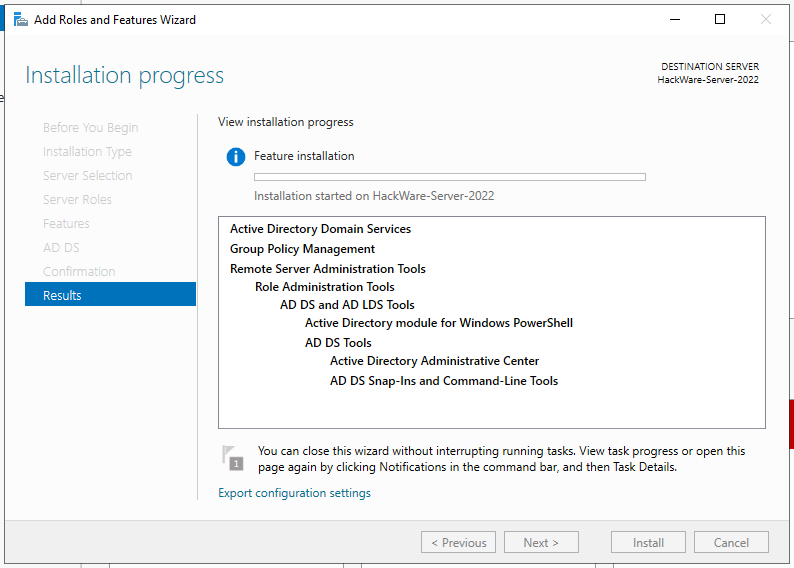

Можно закрыть окно мастера.

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

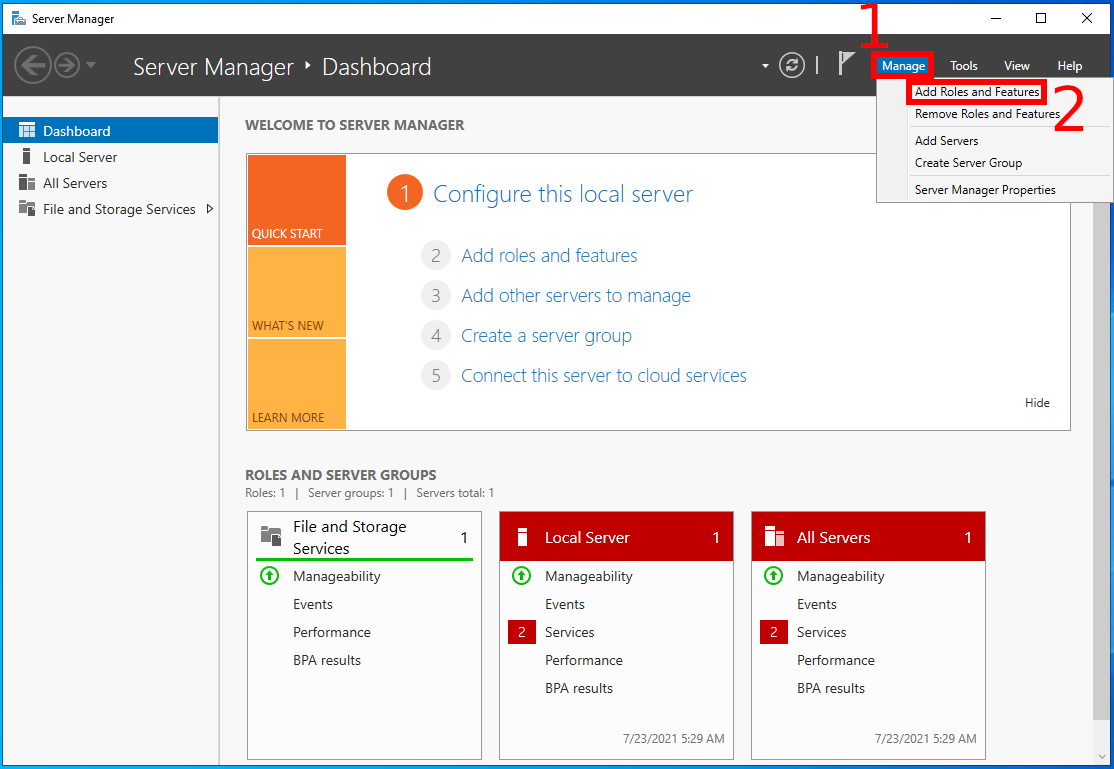

Щёлкните «Manage» в окне «Server Manager» и выберите «Add Roles and Features».

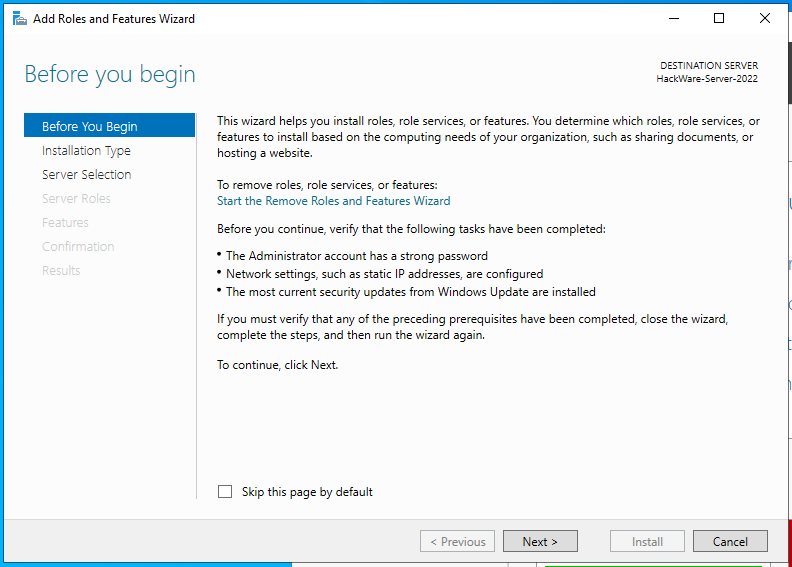

Это откроет «Add Roles and Features Wizard», который приведёт нас к той части, где мы устанавливаем доменные службы Active Directory. Нажмите «Next».

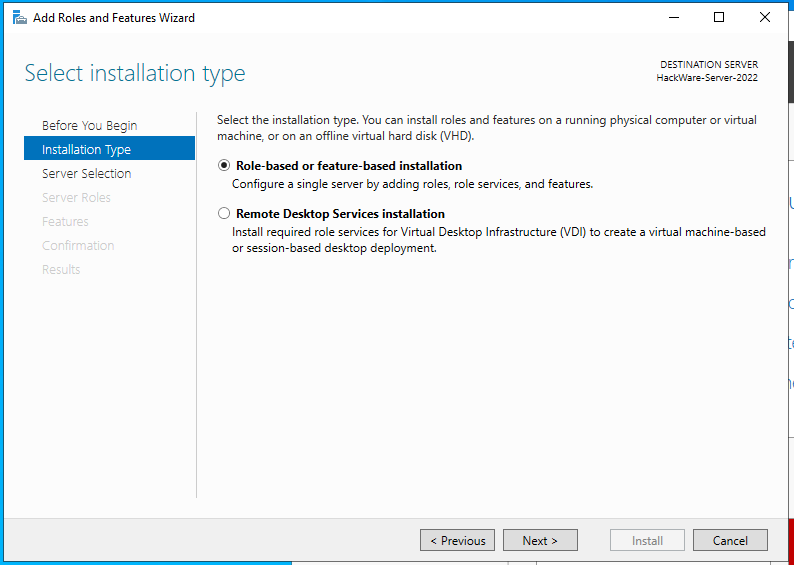

В «Типе установки» оставьте выбранной радиокнопку «Role-based or feature-based installation» и нажмите «Next».

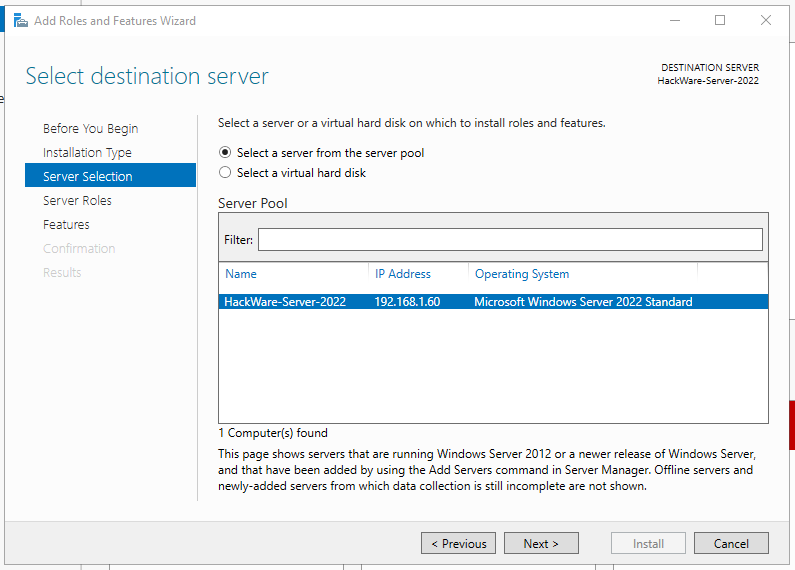

На этом этапе под названием «Select destination server» выберите сервер, на котором вы хотите установить AD DS, и нажмите «Next». Я собираюсь выбрать свой локальный сервер.

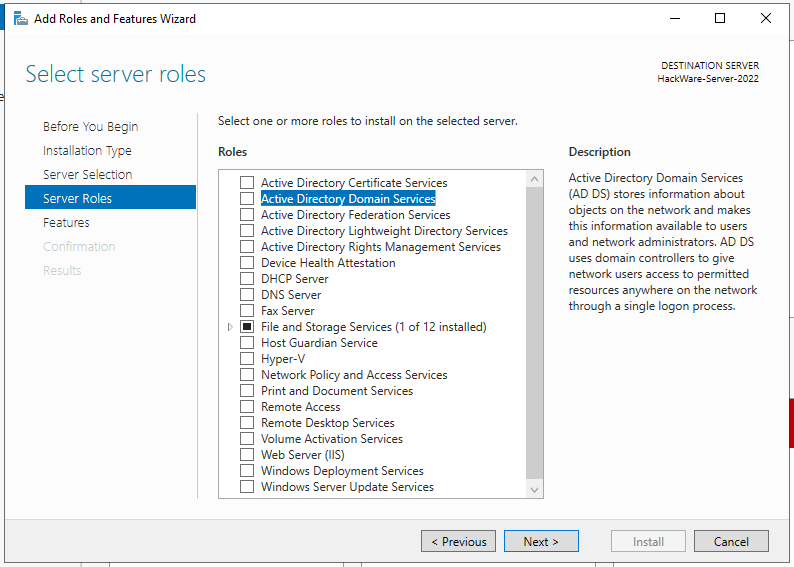

Предыдущий шаг приведёт вас к следующей странице. Здесь вы увидите множество вариантов с квадратным флажком напротив них. Как вы уже догадались, мы выберем «Active Directory Domain Services».

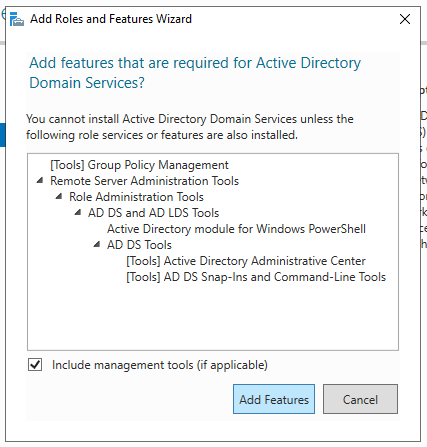

Как только вы выбираете этот вариант, появляется новое окно. В нём просто нажмите кнопку «Add Features» и нажмите «Next».

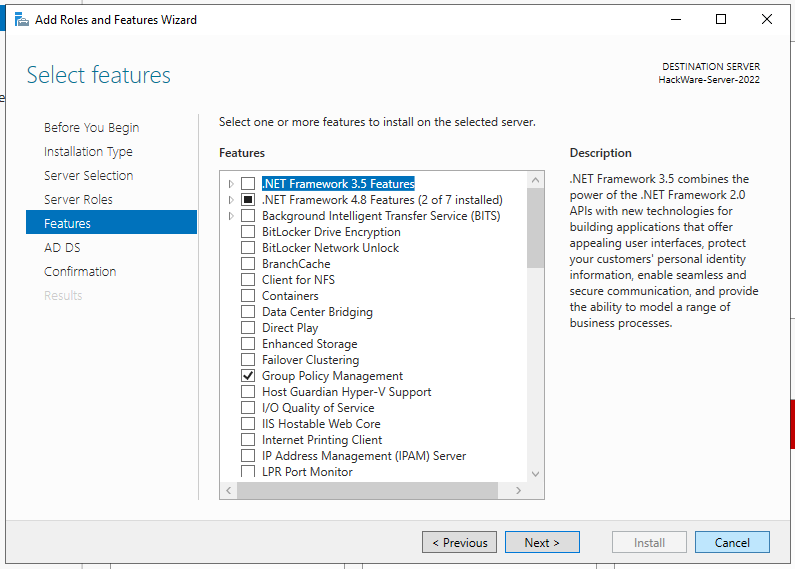

На следующей странице под названием «Select features» просто нажмите «Next», чтобы перейти к установке AD DS.

Как показано ниже, вам будет представлена следующая страница под названием «Active Directory Domain Services». Здесь нажмите «Next». Обратите внимание, что нам напоминают о необходимости установки DNS сервера, если сервер ещё не установлен, то это будет сделано в процессе развёртывания Доменных служб Active Directory. Для него мы выполняли такие подготовительные действия как настройка статичных IP адресов и информативных имён компьютеров.

Следующая страница посвящена подтверждению того, что вам нужно установить. Если вы уверены в том, что выбрали, нажмите «Install». При желании вы можете выбрать опцию, при которой сервер будет перезагружен, когда это необходимо. Нажмите кнопку «Install».

Можно закрыть окно мастера.

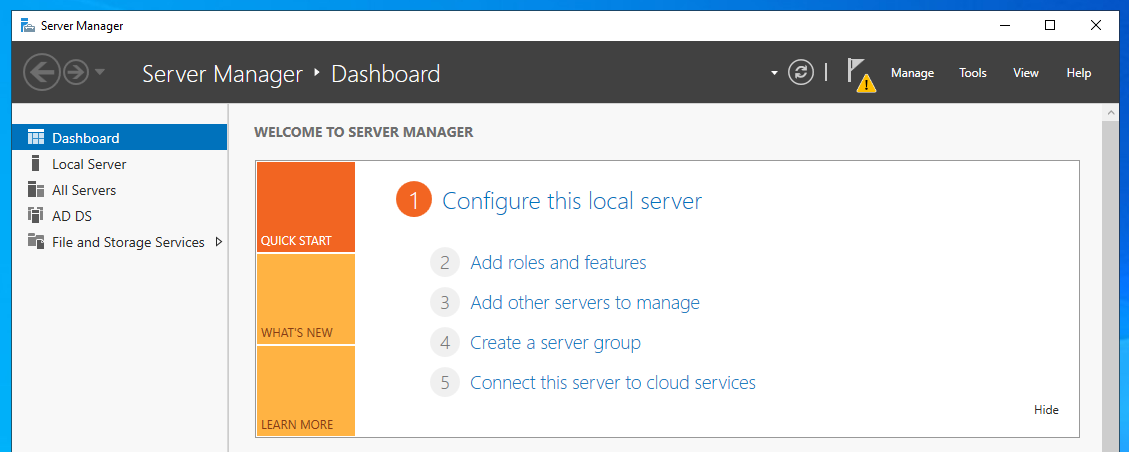

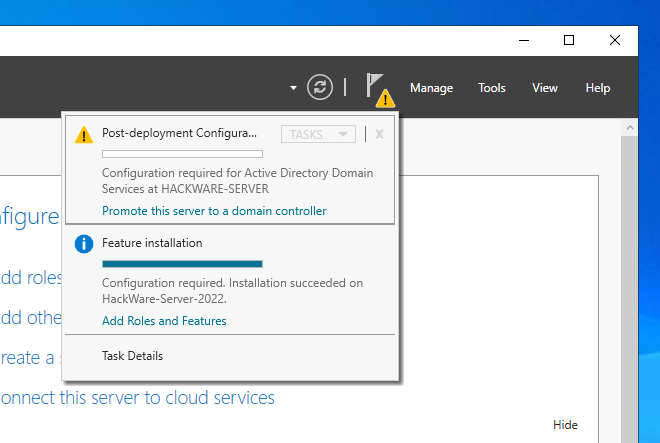

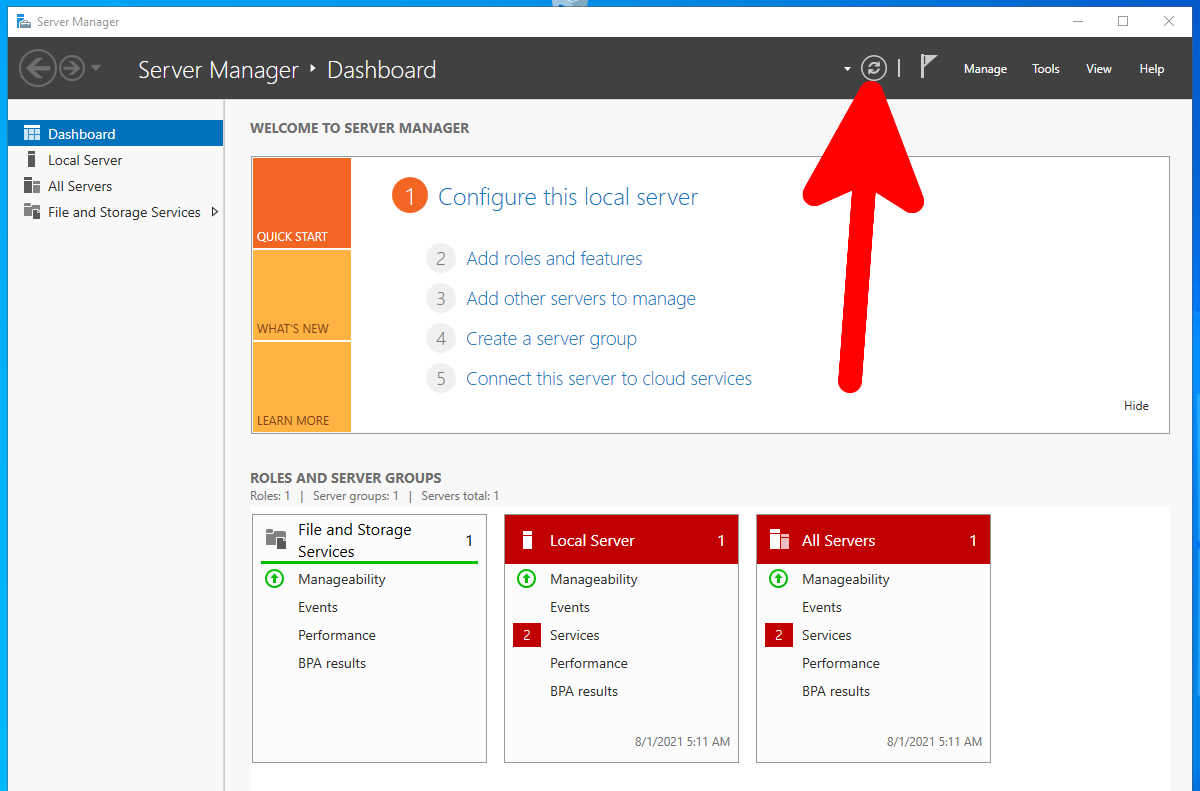

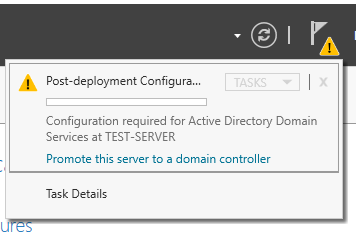

После того, как вы завершили установку Active Directory Domain Services (Доменных Служб Active Directory), последним шагом будет повышение роли вашего сервера до Domain Controller (Контроллер Домена). Перейдите в Server Manager (Диспетчер серверов), где вы заметите жёлтый восклицательный знак рядом с вкладкой Manage («Управление»), как показано ниже. Щёлкните по нему

и выберите Promote this server to a domain controller («Сделать этот сервер контроллером домена»).

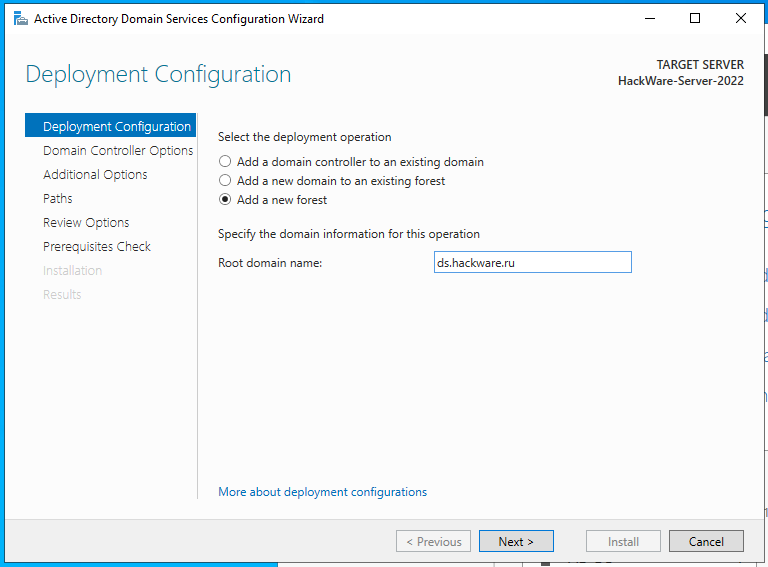

Появится новое окно с названием Active Directory Domain Services Configuration Wizard («Мастер настройки доменных служб Active Directory»), как показано ниже. Мы собираемся добавить новый лес (Add a new Forest), но если вы захотите сделать что-то другое на этом шаге, вы можете выбрать другие варианты. Добавьте имя корневого домена вашей организации. Обратите внимание, что имя не может состоять из одного слова, имя должно иметь суффикс, отделённый точкой. Также имя может иметь префикс, отделённый точкой. При настройке имени домена в реальных рабочих условиях необходимо отнестись очень внимательно к выбору имени. Например, стоит отнестись внимательно в выбору имени с несуществующим суффиксом, например, hackware.loc, или hackware.comp, поскольку количество доменов первого уровня стремительно увеличивается и выбранный вами суффикс может однажды стать реальным, что в будущем приведёт к проблемам с доступом к домену. Нажмите «Next» после того, как сделаете свой выбор.

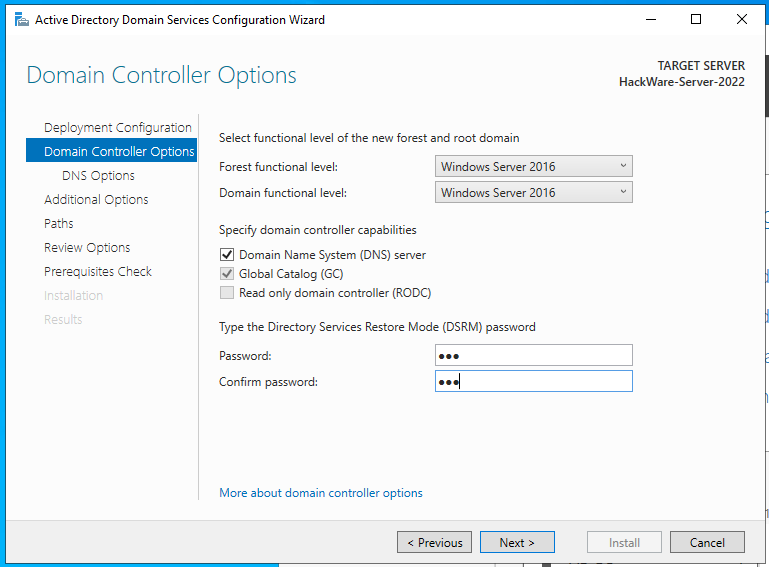

В параметрах Domain Controller options («Опции контроллера домена») оставьте флажки по умолчанию и введите свой пароль. После этого нажмите «Next».

На следующей странице DNS Options («Параметры DNS») вы, вероятно, увидите вверху ошибку со словами A delegation for this DNS server cannot be created because the authoritative parent zone nameserver cannot be found («Невозможно создать делегирование для этого DNS-сервера, поскольку не найден полномочный сервер имён родительской зоны»). Игнорируйте это и нажмите «Next».

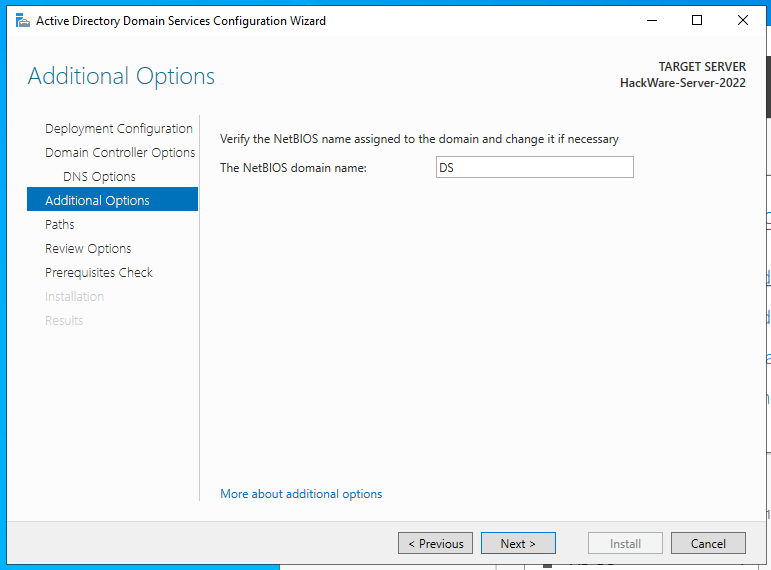

На следующей странице оставьте имя домена NetBIOS по умолчанию или вы можете изменить его на любое, не превышающее 15 символов. После этого нажмите «Next».

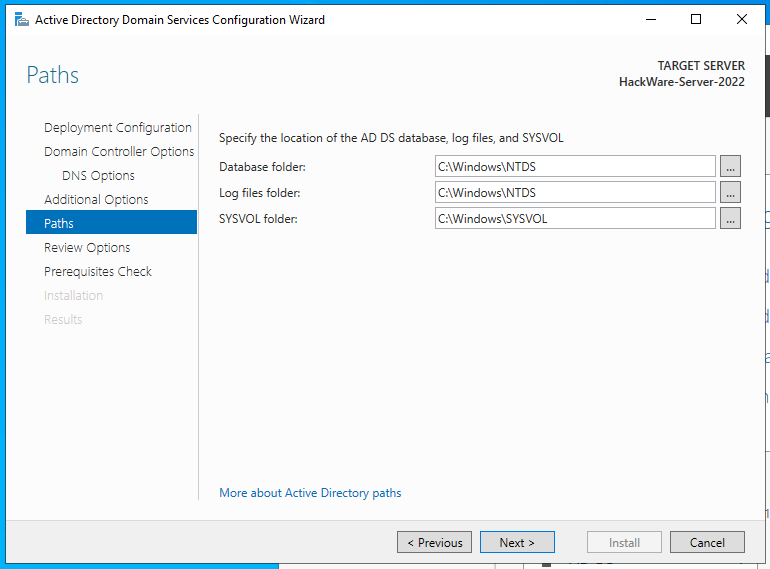

Оставьте пути по умолчанию и нажмите «Next», как показано ниже.

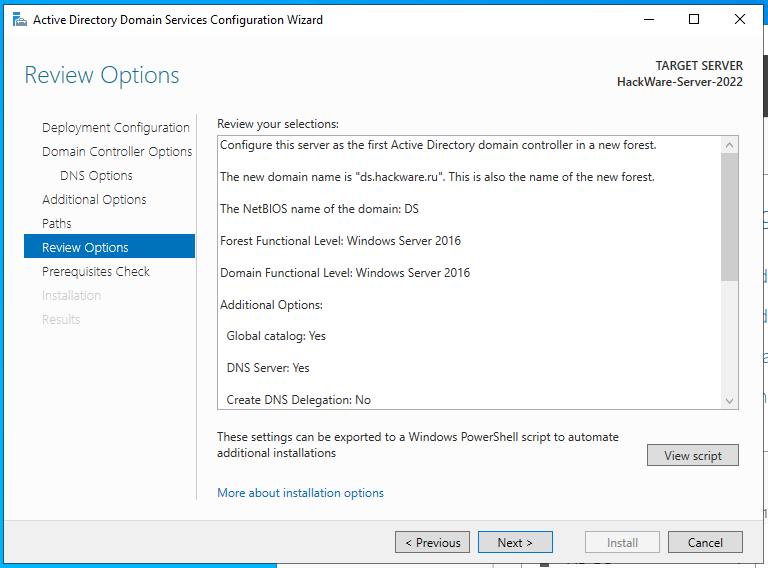

На этом этапе сервер позволяет вам просмотреть настройки, которые будут применены. Если вы правильно сделали свой выбор, нажмите «Next».

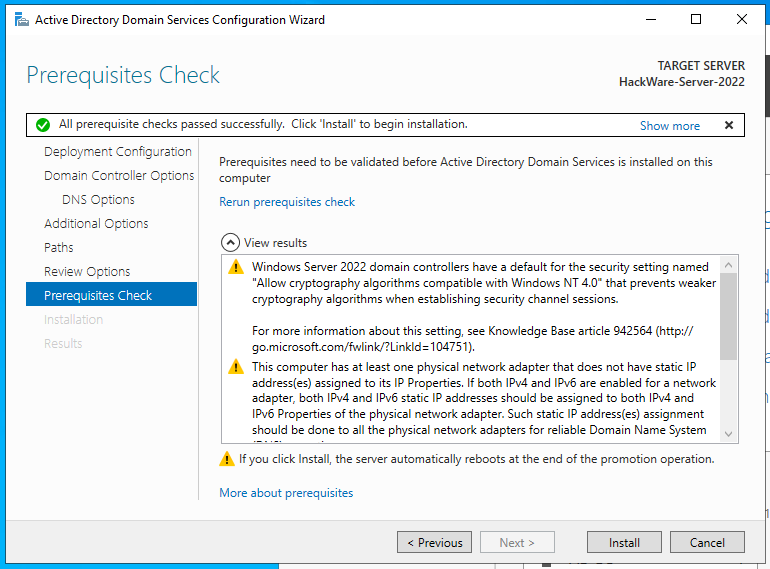

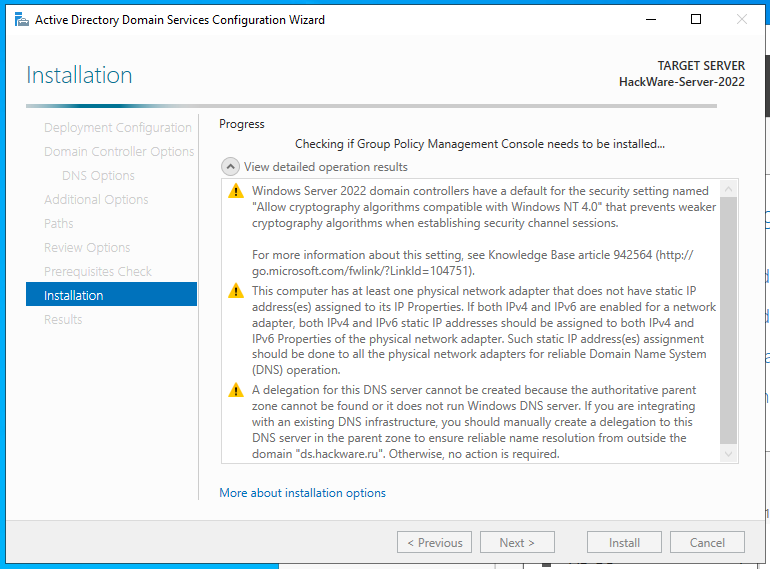

На этом этапе предварительные условия будут проверены перед установкой доменных служб Active Directory. Если вы обнаружите здесь какие-либо ошибки, просмотрите их и исправьте что-либо на предыдущих шагах. Если всё в порядке, нажмите «Install».

После этого сервер перезагрузится, и вы сможете войти в домен с учётными данными, которые вы установили:

Повышение роли сервера до уровня контроллера домена завершено.

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers. Этому будет посвящена следующая часть.

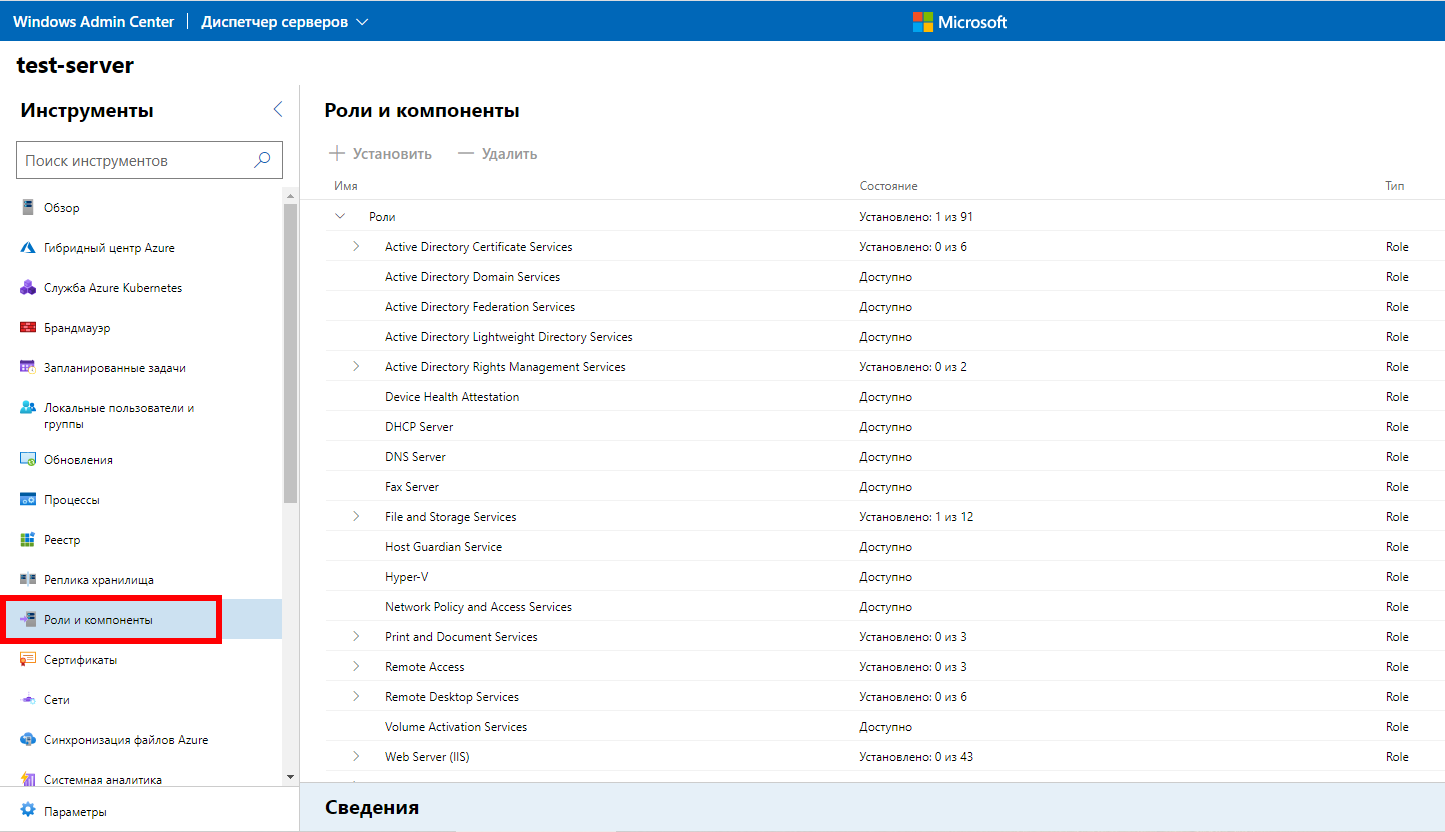

Установка Active Directory Domain Services в Windows Admin Center

В Windows Admin Center очень удобно установить роли Active Directory Domain Services и DNS сервер, для этого нужно сделать буквально несколько кликов. Но, как уже было сказано, Windows Admin Center ещё не является полноценной заменой для других инструментов, поэтому когда придёт время Promote this server to a domain controller («Сделать этот сервер контроллером домена»), то это нужно будет сделать средствами Менеджера серверов, либо в PowerShell.

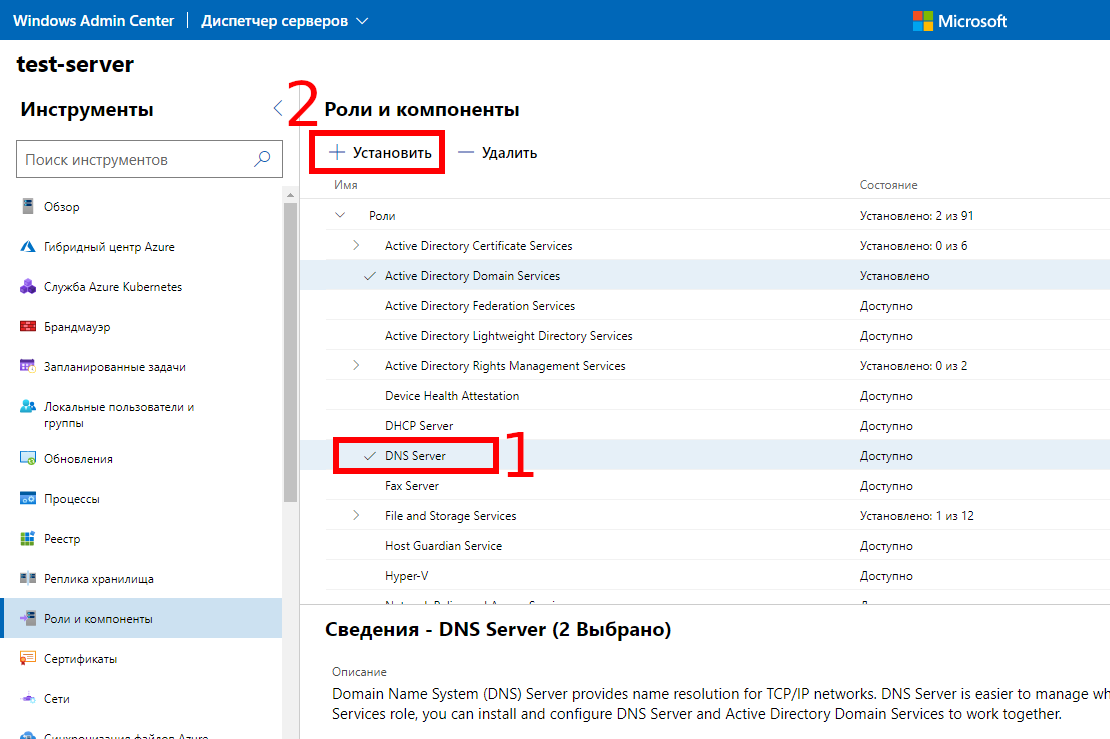

Подключитесь к вашему серверу в Windows Admin Center и перейдите на вкладку «Роли и компоненты».

Поставьте галочку напротив «Active Directory Domain Services» и нажмите кнопку «Установить».

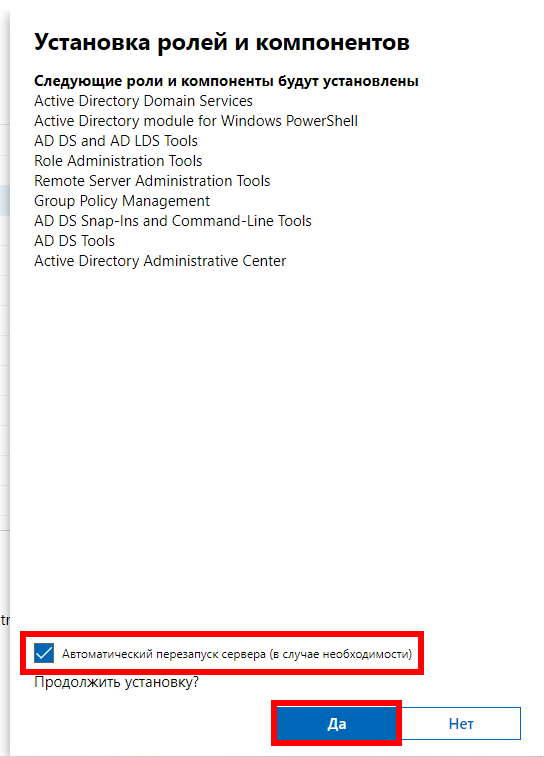

Вам будет показан список устанавливаемых компонентов и их зависимостей, для продолжения нажмите «Да».

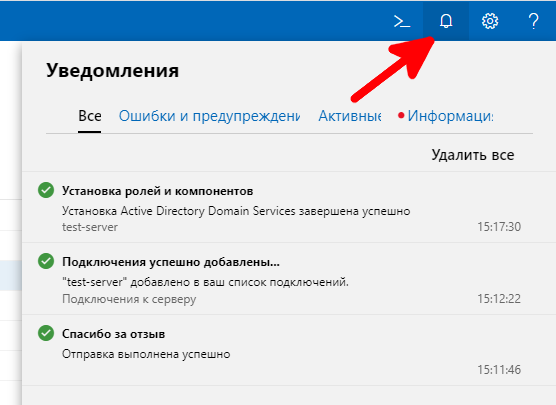

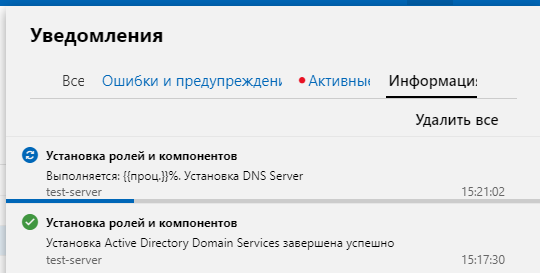

За процессом установки вы можете наблюдать в разделе уведомлений.

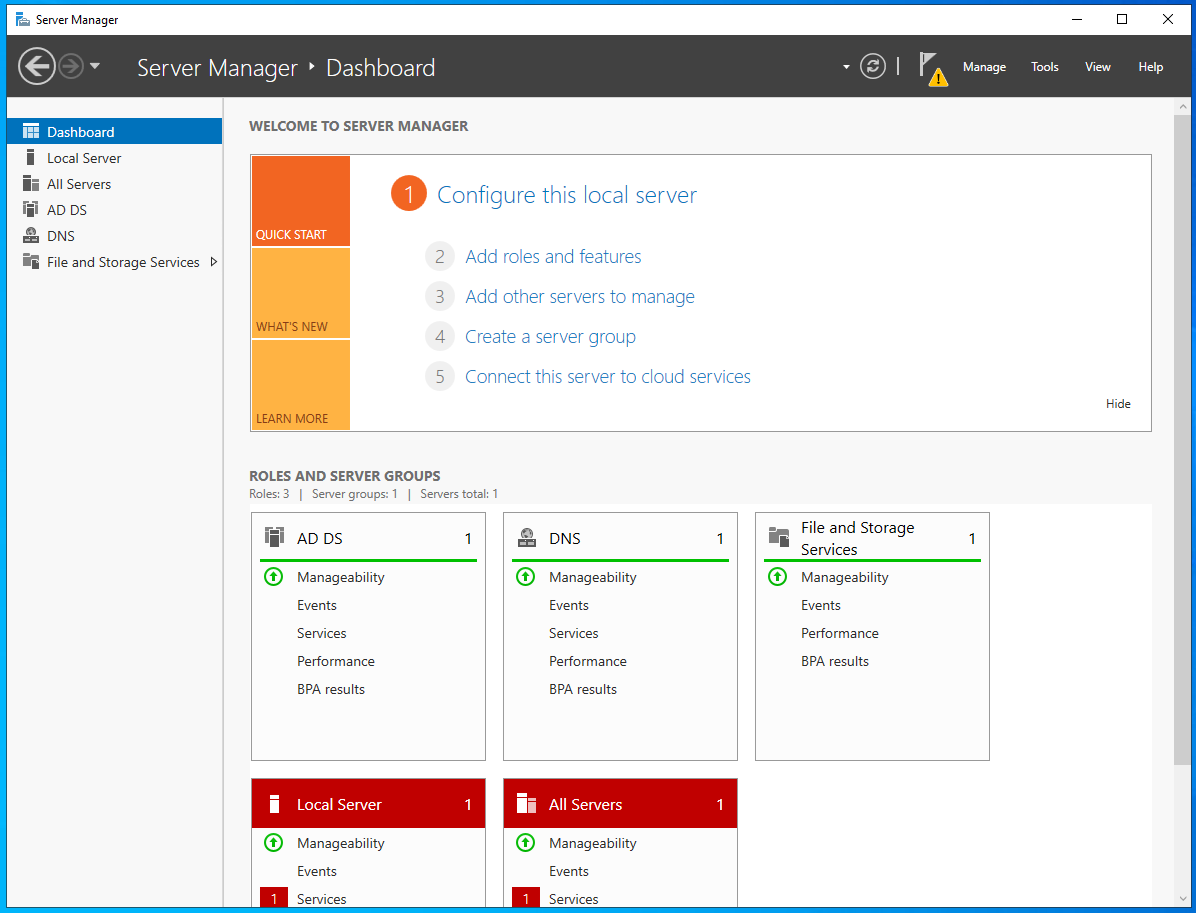

Переносимся на сервер, для которого мы устанавливаем Active Directory Domain Services. Визуально там ничего не изменилось, нажимаем кнопку «Refresh „Dashboard“».

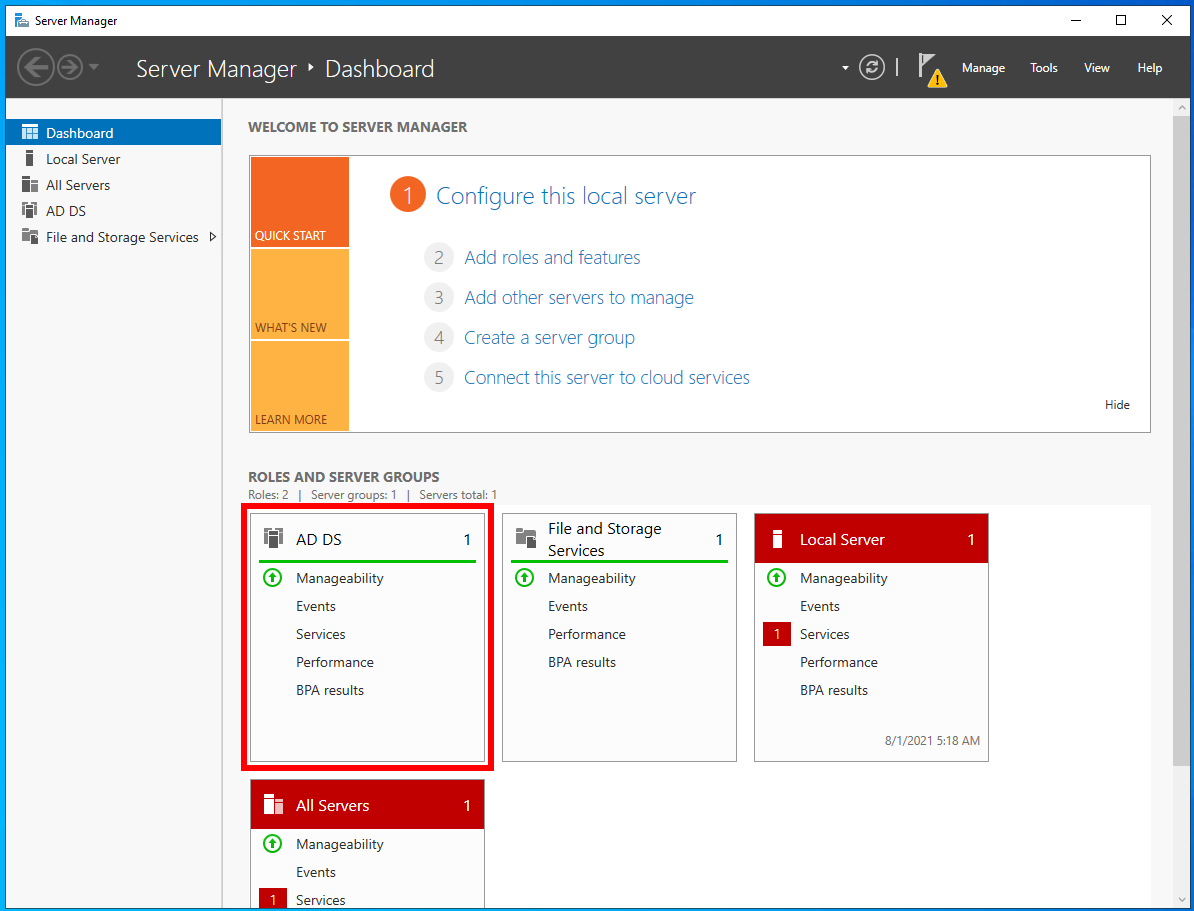

Как можно увидеть, теперь появилась информация о работающем AD DS.

На самом сервере, в Менеджере серверов вы можете начать Promote this server to a domain controller («Сделать этот сервер контроллером домена»), но как это сделать удалённо на компьютере из Windows Admin Center я не знаю.

Опять переходим на компьютер с Windows Admin Center для того, чтобы установить роль «DNS Server». На самом деле, «Active Directory Domain Services», «DNS Server» и любые другие роли и компоненты можно было установить за один раз, просто выбрав несколько галочек.

Всё повторяется — нам показывают список зависимостей.

Наблюдаем за процессом установки.

Теперь в менеджере серверов мы можем убедиться, что DNS сервер работает.

Здесь же, в Windows Admin Center, вы можете и удалить роли и компоненты.

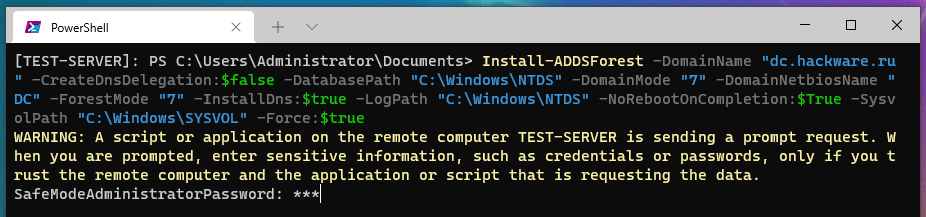

Если вы решите это делать в PowerShell (можно подключиться через соответствующую вкладку в Windows Admin Center), то для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName "dc.hackware.ru"

- -DomainNetbiosName "DC"

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

В приглашении командной строки укажите и подтвердите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажмите «Enter».

Установка Active Directory Domain Services в PowerShell

Установить Active Directory Domain Services с помощью PowerShell можно как вводя команды непосредственно в консоль сервера, так и подключившись к нему удалённо. Это возможно при помощи средств PowerShell remoting (удалённого управления Windows PowerShell).

PowerShell remoting включено на серверах Windows. В моих тестах не потребовалось что-либо дополнительно настраивать, хотя информация противоречива: в документации можно встретить информацию, что PowerShell remoting включён только на Windows Server Core и что обычно необходимо, чтобы сетевое расположение было частное (а не общедоступное), то есть Private, а не Public.

Связанная статья: Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019/2022?

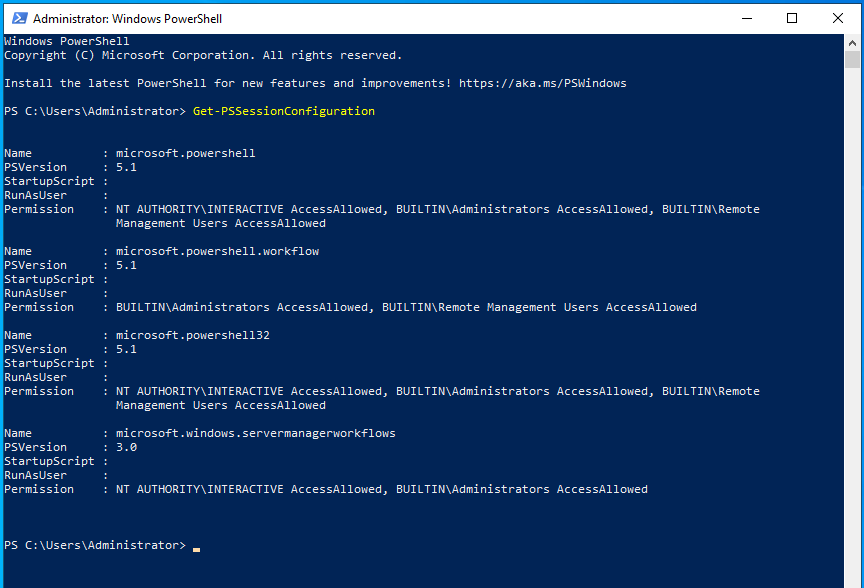

Тем не менее, в моих тестах никакая дополнительная настройка не потребовалось — подключение проходило нормально, без необходимости использовать Enable-PSRemoting, Set-NetConnectionProfile, winrm quickconfig и добавления компьютера в доверенные. Если у вас возникли какие-либо проблемы с подключением к удалённому серверу, то пишите об этом в комментариях. Также вы можете проверить текущие настройки на сервере командой:

Get-PSSessionConfiguration

Все последующие действия применимы для Windows Server с графическим рабочим столом и Windows Server Core.

Подключаемся к серверу при помощи команды вида:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ИМЯ_СЕРВЕРА\Administrator

Например, имя сервера TEST-SERVER, тогда команда следующая:

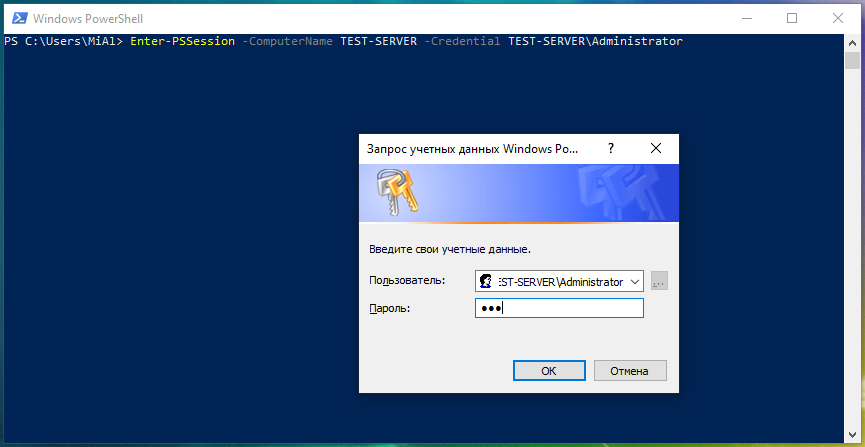

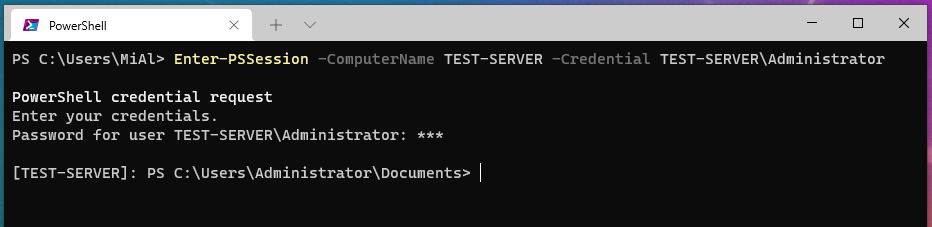

Enter-PSSession -ComputerName TEST-SERVER -Credential TEST-SERVER\Administrator

Если вы используете PowerShell 5, то будет показано такое окно для ввода пароля учётной записи администратора удалённого компьютера:

Если вы используете последние версии PowerShell, то пароль вводится прямо в приглашение командной строки.

Обратите внимание, что изменилось приглашение командной строки. Было

PS C:\Users\MiAl>

стало

[TEST-SERVER]: PS C:\Users\Administrator\Documents>

Если вы пользователь Linux, то Enter-PSSession это примерно как SSH. То есть теперь мы находимся в командной строке удалённого компьютера и все запускаемые команды будут выполнять на удалённом сервере, а не на локальном системе.

Теперь можно приступить к установке роли «Active Directory Domain Services».

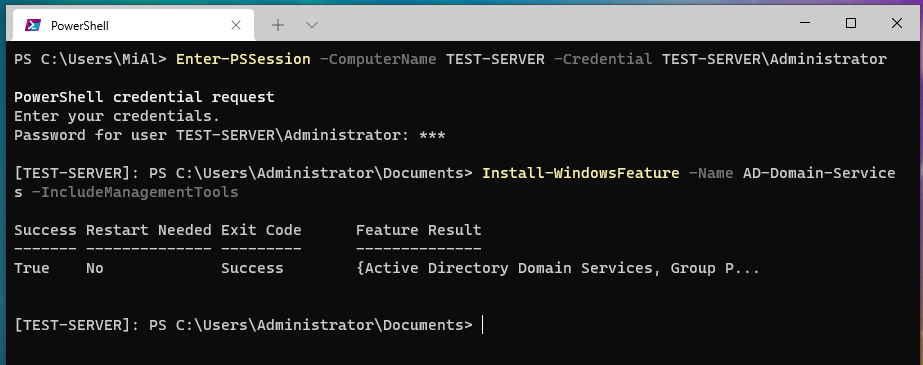

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

Началась установка выбранной роли и необходимых для неё компонентов.

Смотрите также: Управление ролями и функциями Windows Server с помощью PowerShell

Для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName "dc.hackware.ru"

- -DomainNetbiosName "DC"

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

Смотрите также: NetBIOS: что это, как работает и как проверить

В приглашении командной строки укажите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), который называется здесь SafeModeAdministratorPassword, и нажмите «Enter».

Подтверждаем пароль и нажимаем «Enter».

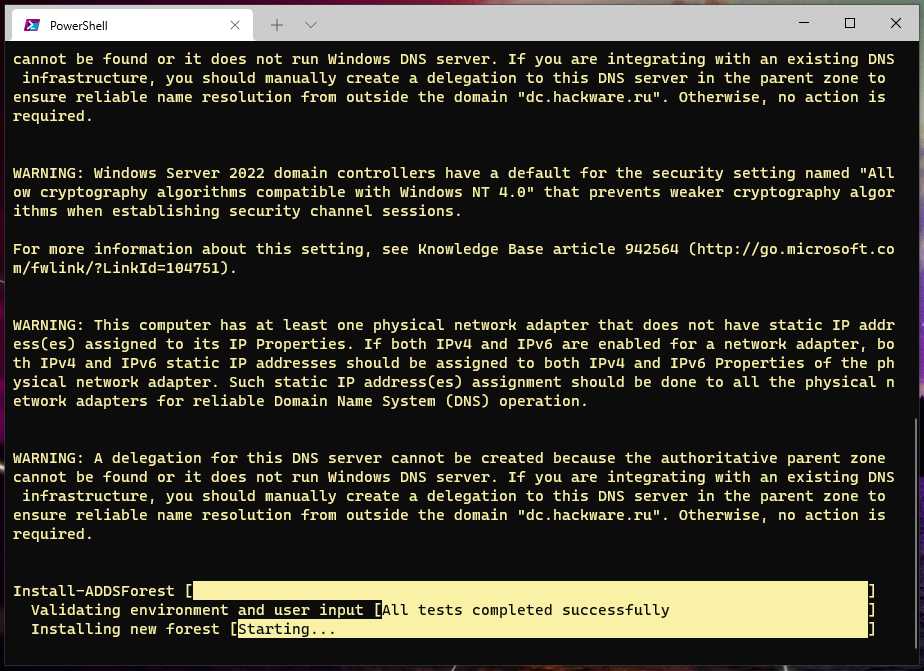

Начался процесс повышения роли сервера до уровня контроллера домена.

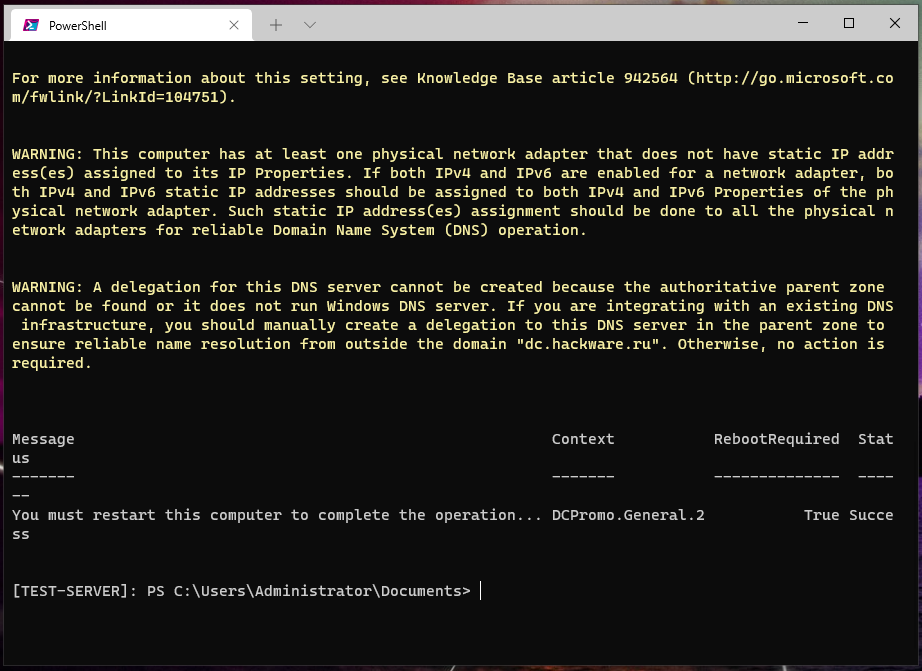

Повышение роли сервера до уровня контроллера домена завершено.

Перезагрузим компьютер:

Restart-Computer -Force

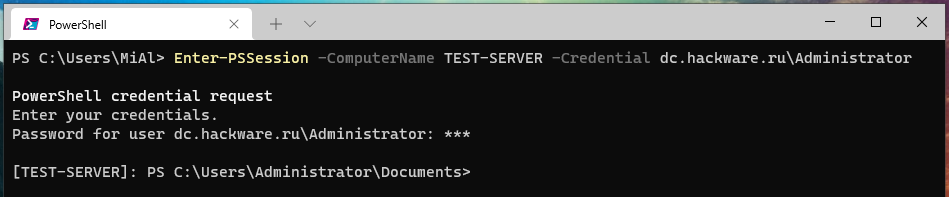

Опять подключимся к удалённому компьютеру, чтобы проверить успешность установки. Обратите внимание, что предыдущая команда, с помощью которой мы успешно подключились к серверу, больше не работает, поскольку хотя я и обозначил имя пользователя как «ИМЯ_СЕРВЕРА\Administrator», на самом деле это всё-таки «РАБОЧАЯ_ГРУППА\Administrator». РАБОЧАЯ_ГРУППА совпадает с ИМЕНЕМ_СЕРВЕРА, поэтому я не стал вас путать раньше времени.

Но теперь сервер является частью не рабочей группы, а частью домена, поэтому команда для подключения должна выглядеть так:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ДОМЕН\Administrator

Например:

Enter-PSSession -ComputerName TEST-SERVER -Credential dc.hackware.ru\Administrator

Подключение к серверу установленно.

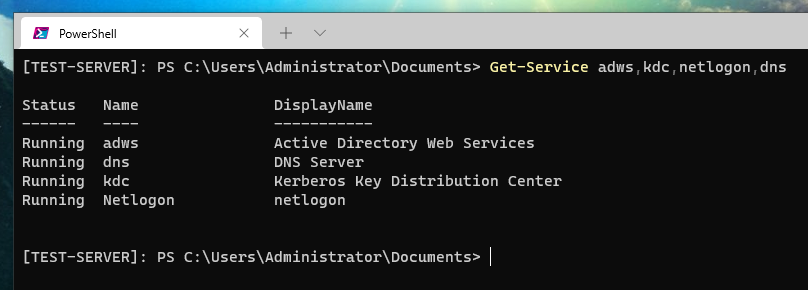

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Get-Service adws,kdc,netlogon,dns

Смотрите также: Как управлять службами в Windows

Службы необходимые для работы контроллера домена запущены.

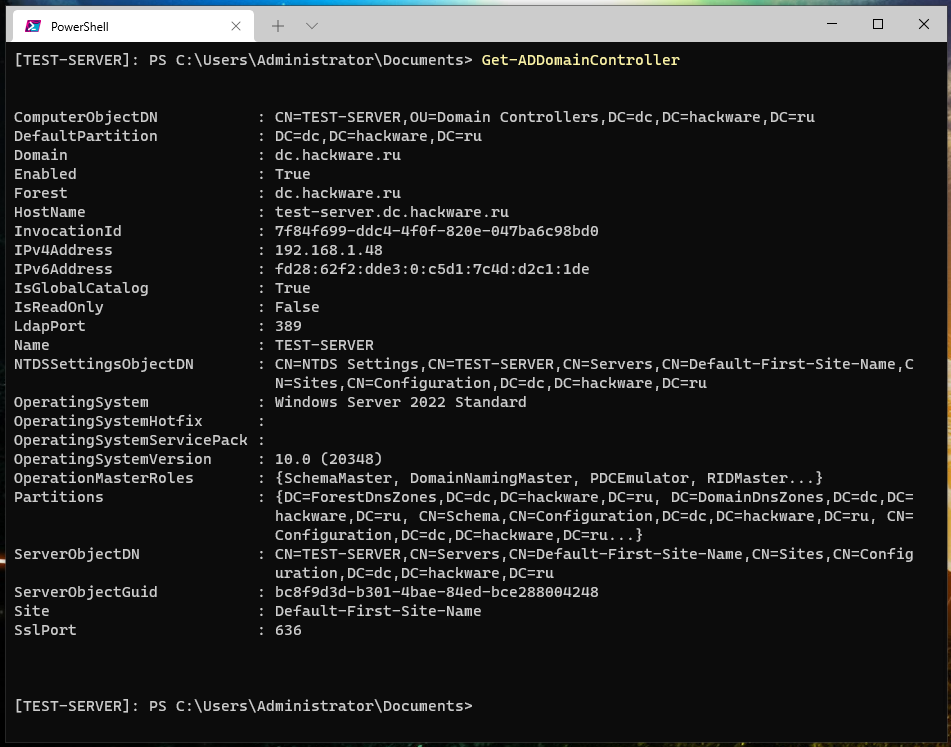

Для просмотра детальной информации о конфигурации контроллера домена можно выполнить команду:

Get-ADDomainController

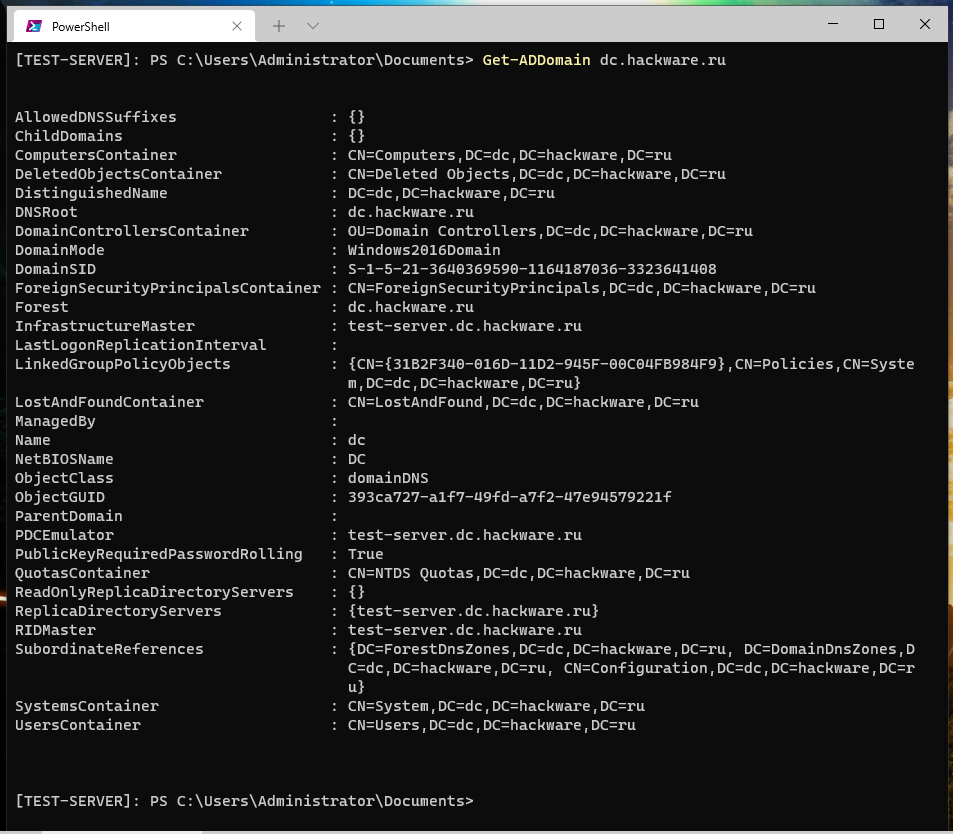

Для просмотра детальной информации о домене Active Directory можно выполнить команду:

Get-ADDomain dc.hackware.ru

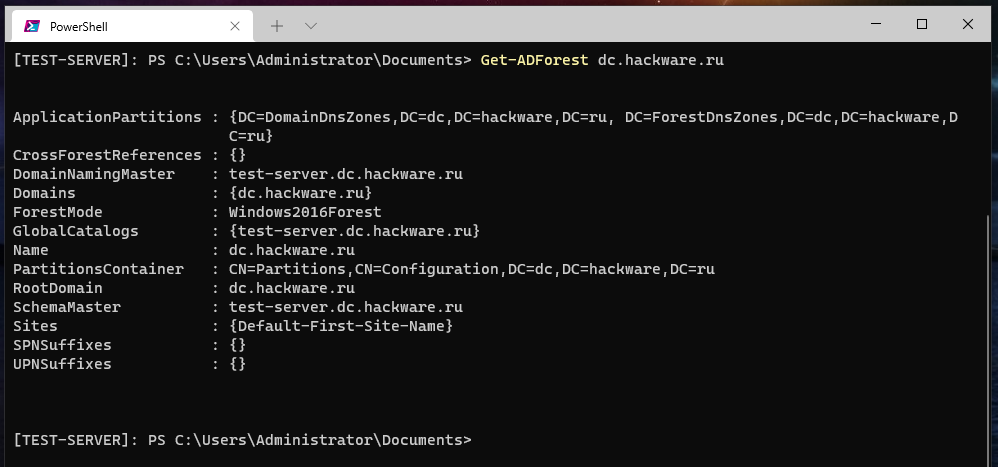

Для просмотра детальной информации о лесе Active Directory можно выполнить команду:

Get-ADForest dc.hackware.ru

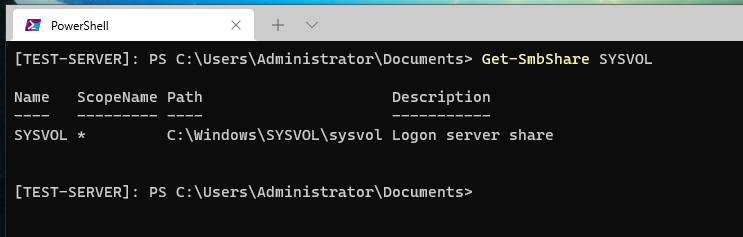

Для проверки доступности общей папки «SYSVOL» можно выполнить команду:

Get-SmbShare SYSVOL

Общая папка «SYSVOL» доступна. Она используется для предоставления клиентам параметров групповой политики и сценариев входа и выхода в систему.

Возвращаемся на рабочую станцию (отключаем удалённую сессию PowerShell):

exit

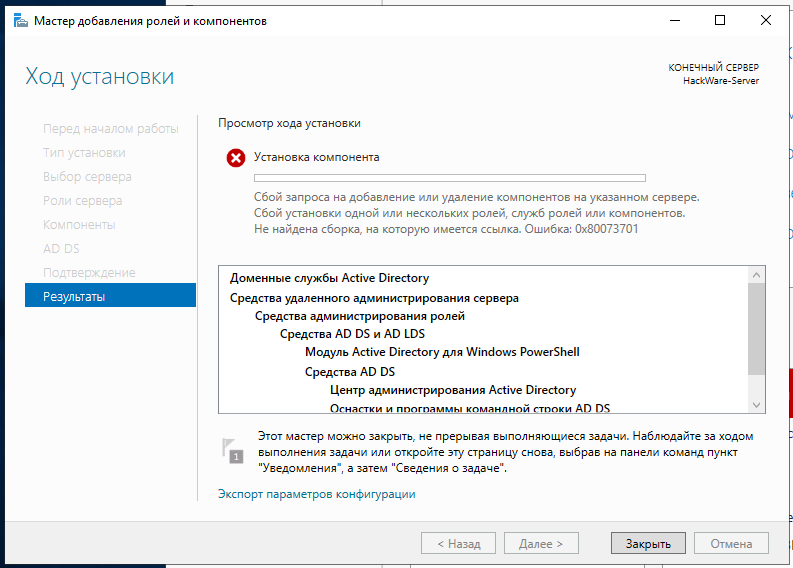

Ошибка: 0x80073701

Я упоминал, что вначале инструкция задумывалась на русифицированном сервере, но на этапе установки Active Directory Domain Services я столкнулся с ошибкой:

Сбой запроса на добавление или удаление компонентов на указанном сервере. Сбой установки одной или нескольких ролей, служб ролей или компонентов. Не найдена сборка, на которую имеется ссылка. Ошибка: 0x80073701

Как результат, невозможно было установить Active Directory Domain Services.

Гугление позволило найти возможную причину: сервер пытается скачать несуществующий пакет для другого языка (не для того, который является системным). Как варианты решения предлагается сложный процесс анализа логов и правки реестра, либо переустановка без потери данных (восстановление). Я выбрал другой вариант — установить сервер на английском языке, здесь эта ошибка не должна встречаться.

Связанные статьи:

- Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 1: Введение в Active Directory (понятия, применение, отличие от Workgroup) (100%)

- Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 3: Инструменты настройки Windows Server 2022 и Windows Server Core 2022 (70%)

- Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 5: Добавление компьютеров в Active Directory. Проверка и удаление из Active Directory (70%)

- Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 6: Инструменты настройки и оснастка Active Directory (64.1%)

- Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 2: Установка Windows Server 2022 и Windows Server Core 2022 (60.3%)

- Какой пароль рута MySQL в Kali Linux. Как сменить/сбросить пароль рута MySQL в Kali Linux (RANDOM - 50%)

Не знаю что автор курил, но нужно правильно было указать именование имени сервера:

-DomainName "hackware.ru"

-DomainNetbiosName "HACKWARE"

Мда, очередной анонимный теоретик с повадками трамвайного хамло…

Во-первых,

открываем библию:

Находим описание интересующих опций:

-DomainName <String>

Specifies the fully qualified domain name (FQDN) for the root (first) domain in the forest.

То есть здесь указывается корневой домен. Вот на этом скриншоте видно, какой именно корневой домен выбран.

Далее:

-DomainNetbiosName <String>

Specifies the NetBIOS name for the root domain in the new forest. For NetBIOS names to be valid for use with this parameter they must be single label names of 15 characters or less.

If this parameter is set with a valid NetBIOS name value, then forest installation continues with the name specified. If this parameter is not set, then the default is automatically computed from the value of the -DomainName parameter.

For example, if this parameter is not specified and a single-label prefix domain name of 15 characters or less is specified within the value of the -DomainName parameter, then promotion continues with an automatically generated NetBIOS domain name. For example, the prefix label "corp" within a full domain name value of "corp.contoso.com" would be a successful name choice.

Note that if the name value given for this parameter (or if it is omitted, the value of the single-label prefix domain name within the -DomainName parameter) is a name of 16 characters or more, then the forest installation fails. For example, if a value of "CORPORATEHEADQTRS" were specified for this parameter (or if this parameter is omitted and the value of -DomainName were set to be "corporateheadqtrs.contoso.com") then the forest installation will fail.

Короче, это имя было определено автоматически и его можно посмотреть на этом скриншоте, а я не стал его менять.

Во-вторых,

у меня есть свой собственный вопрос к таким, как автор предыдущего комментария — если вы видите по скриншотам, что команды завершаются без ошибок и в дальнейших частях всё работает, то с какого перепуга у вас возникает мысль написать комментарий, что всё неправильно?

В-третьих.

Я читерю. Я ведь даже не писал эти команды. Эти команды были сгенерированы автоматически во время настройки AD, а я просто взял и скопировал их из Server Manager и других приложений которые являются просто оболочками для PowerShell и при этом дают возможность посмотреть команды, которые использовались во время настройки.

Проще говоря, даже если вы сомневаетесь в моей компетентности, команды эти на 100% правильные.