Препарирование скамерского сайта (КЕЙС)

Часть 0. Предыстория

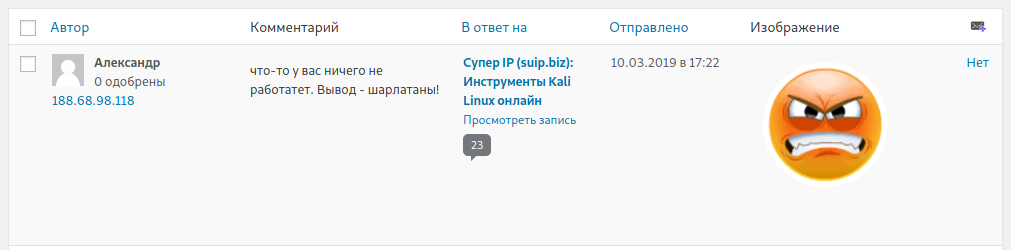

Мне в обратную связь пришёл вот такой комментарий:

На самом деле, на SuIP.biz регулярно после очередных обновлений «отваливаются» инструменты и я регулярно их чиню. Но данный комментарий не содержит никакой определённой информации (например, какой именно инструмент какую именно ошибку вызвал), поэтому такие комментарии я удаляю — они бессмысленные.

Через некоторое время до меня дошло — а ведь я могу проверить, что именно у человека не заработало — если он заходил на SuIP.biz с тем же IP, что и написал комментарий, то я хотя бы могу узнать, какие страницы он просматривал и запустить инструменты с тестовыми данными.

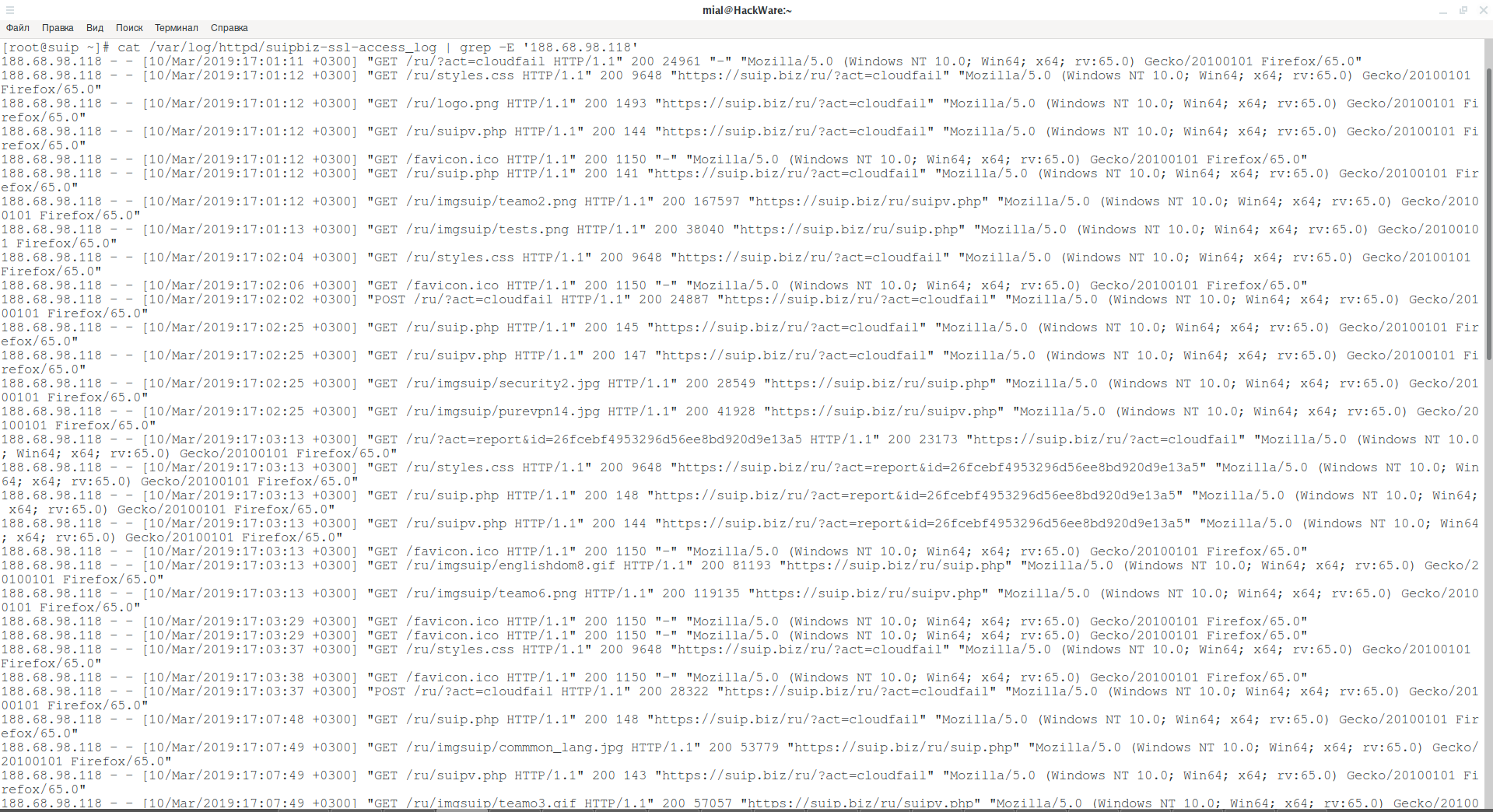

Я выполнил на сервере:

cat /var/log/httpd/suipbiz-ssl-access_log | grep -E '188.68.98.118'

Действительно, этот человек запускал инструменты с этого же IP и, большая удача, совпало сразу два события: для этих инструментов генерируются отчёты и пользователь зашёл и посмотрел эти отчёты — благодаря этому в логах остались ссылки на них — в противном случае у меня не было бы возможности узнать идентификатор отчётов, сгенерированных для конкретного пользователя. В общем я выяснил, что два раза воспользовались сервисом «Раскрытие реального IP сайта за сетью CloudFlare, используя неправильно настроенные DNS и базу данных старых записей».

Первый результат:

[17:02:25] Domain is not valid, exiting

То есть неправильно указали домен.

Второй результат:

[17:07:48] Scanning finished, we did not find anything sorry...

Программа ничего не нашла — такое бывает.

То есть да, результатов нет — реальный IP не раскрыт — но программа отработала штатно.

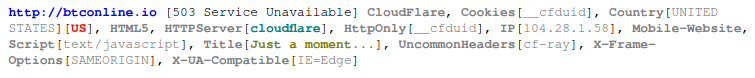

Затем воспользовались сервисом «Определение CMS (системы управления сайтом) и сбор другой базовой информации о сайтах», результат:

Ну тоже ничего особенного — программа WhatWeb отработала штатно, но сайт находится за CloudFlare, поэтому собрано минимальное количество данных — реальные запросы просто не проходят фильтр ботов CloudFlare.

Ну, то есть, сервисы SuIP.biz отработали как и должны, но пользователь не получил желаемой информации, расстроился и решил оскорбить автора — это плохо: взрослые люди не должны себя так вести и пытаться отыграться на других, если у них что-то не получается.

В отчётах я одним глазком посмотрел, что собиралась информация о сайте btconline.io — это мошеннический сайт. Его легенда — вы вводите туда свой адрес Биткоин кошелька и для вас сразу начинают майниться Биткоины. Всё очень просто — даже не нужно регистрироваться. Проблема одна — Биткоины вам капают медленно, а минималка на вывод высокая. Но, конечно же, есть выход: вы можете купить платные пакеты и ваши Биткоины будут майниться быстрее — чем дороже пакет, тем быстрее майняться Биткоины! Когда приходит время выплаты, вам говорят про «ограничения», просят верифицироваться (отправить фотографии паспорта, карты и прочего), либо просто говорят — «произошла ошибка, попробуйте позже».

На каких идиотов это рассчитано? Есть такая шутка: «Оказывается, дураков каких мало — много». Есть кто на это ведётся, отправляет им деньги, распространяет информацию за «реферальные отчисления» (в кавычках, так как никто ничего не получит)…

Иногда подобные «проекты» действуют по принципу финансовой пирамиды (для первых делают какие-то выплаты), но чаще всего это тупое как пробка мошенничество: «деньги отправил и теперь давай до свиданья».

В общем, я решил написать эту статью преследуя две цели:

1) показать недовольному пользователю моих сервисов что он «просто не умеет их готовить»

2) всем остальным показать как можно найти реальный IP адрес даже в сложных случаях, когда, казалось бы, это сделать просто невозможно

3) (БОНУС) поковырять скамерский сайт и доказать, что он является 100% мошенническим

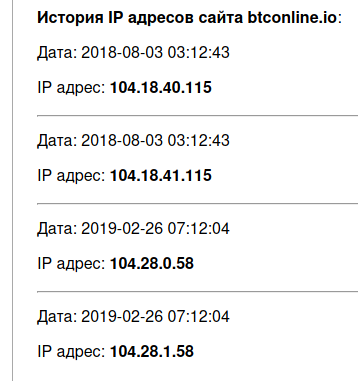

Часть 1. Анализ истории смены IP адресов веб сайта

Это самое элементарное — многие сайты прокалываются именно на этом: сначала они работали под своим настоящим IP, потом подключили CloudFlare и считают что «зашифровались»…

Поэтому если среди предыдущих IP, принадлежащих целевому сайту, имеются не IP CloudFlare, то высока вероятность, что это и есть настоящий адрес сайта. В любом случае — это новая ниточка, которая может вывести к очень многому.

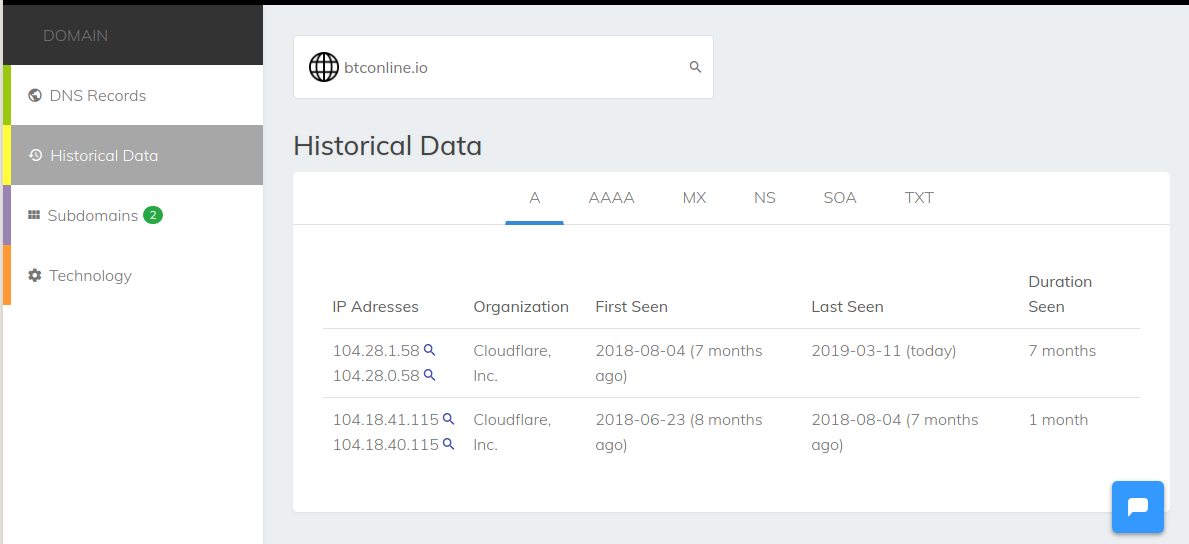

Итак, История IP адресов сайта показывает такой результат:

securitytrails показали такой результат:

Всё плохо — эти IP принадлежат только CloudFlare.

Часть 2. Проверка с помощью CloudFail

Кстати, про CloudFail инструкция по использованию здесь.

Онлайн сервис «Раскрытие реального IP сайта за сетью CloudFlare, используя неправильно настроенные DNS и базу данных старых записей» — но недовольный пользователь уже проверил для нас — там тоже никаких зацепок.

И вот теперь казалось бы — нет никакой возможности узнать настоящий IP адрес сайта за CloudFlare. Всё плохо.

Часть 3. Modus operandi

Modus operandi — это латинская фраза, означает «образ действий», часто используется в криминалистики под значением «способ совершения преступления».

Говоря простым языком — если мы что-то делаем, то каждый раз мы это делаем примерно одинаково, в наших действиях содержать схожие черты.

Я посмотрел мошеннический сайт btconline.io, почитал тексты и понял, что вряд ли они написаны носителем языка — скорее всего машинный перевод. Но если это так, то для написания текстов ему понадобилось:

- придумать свои длинные тексты (там есть и вопросы и ответы, и на лэндинге много текста и так далее)

- перевести эти тексты

А это требует усилий.

Подобные мошеннические сайты, на самом деле, очень редко приносят что-либо своим создателям. При этом часто первые поделки особенно неудачные — там может что-то просто не работать. Поскольку практически наверняка у владельца этого сайта есть ещё сайты — и в случае со своим последним детищем он сделал всё как надо для конспирации, но вот всё ли он сделал правильно для предыдущих сайтов?..

Поэтому я просто взял довольно большие фрагменты текста, поместил их в двойные кавычки и сделал поиск по Google и Яндекс. Фрагменты используемого мной текста:

"Our service make Bitcoin mining absolitely easy for every person! You don't need to buy expensive equipment and loose your time to configure mining servers"

И:

"Your email address will be used to send login codes when suspicious or unusual activity is detected, to remind you of your account bitcoin address login"

Смотрите также:

Я искал сайты, в которых встречается точное вхождение данных фраз, в результате я собрал список следующих сайтов:

- btconline.io

- maxminer.net

- hashmax.net

- www.cryptominingz.com

- gsumining.com

- btc-online.org

- minerbitcoin-ru.net

История IP maxminer.net дала следующие результаты:

В том числе сайты:

- litemine.site

- ethermine.site

- dogemine.site

- btcclix.io

- bitfly.pw

- bitcomine.site

Там можно «майнить» Лайткоин, Догикоин, Этериум — а почему бы и нет? Если можно майнить главный говнокоин, почему нельзя майнить другие говнокоины?!

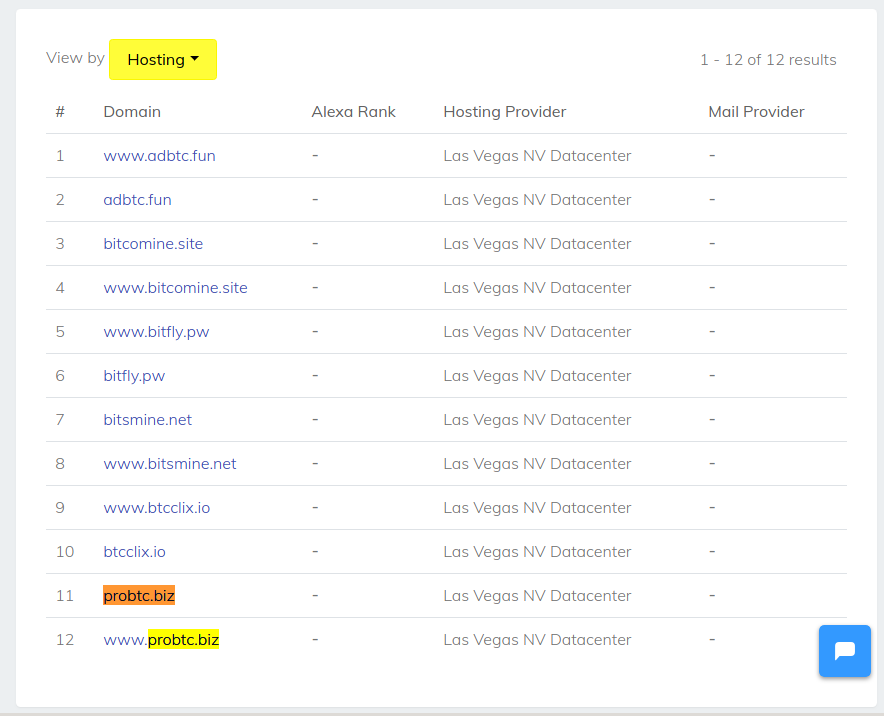

У сайта maxminer.net IP адрес 64.235.33.68, посмотрим информацию для него в securitytrails:

Новые домены:

- adbtc.fun

- bitsmine.net

- btcclix.io

- probtc.biz

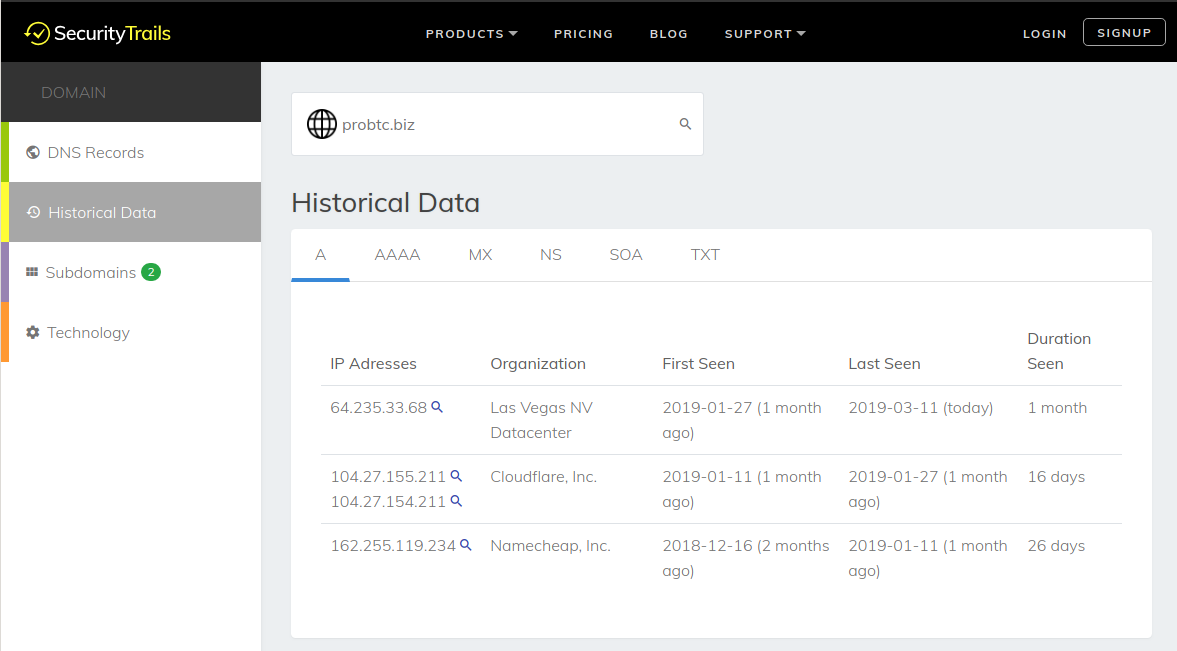

Посмотрим историю probtc.biz:

Видим там, в том числе, IP адрес 162.255.119.234.

Я показал прямой путь до адреса 162.255.119.234, на самом деле, он был разветвлённее — я смотрел историю известных мне доменов и собирал IP адреса, для этих IP адресов я собирал новые домены и опять смотрел историю их IP адресов, каждый из этих IP адресов я проверял, не принадлежит ли он сайту btconline.io. Я делал это с помощью cURL командой вида:

curl ЗДЕСЬ_ПРОВЕРЯЕМЫЙ_IP -v -A "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 Safari/537.36" -H 'Host: btconline.io'

Вместо ЗДЕСЬ_ПРОВЕРЯЕМЫЙ_IP я ставил реальный IP адрес. Если получал что-либо интересное, то делал контрольную проверку с этим же IP командой вида:

curl ЗДЕСЬ_ПРОВЕРЯЕМЫЙ_IP -v -A "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 Safari/537.36" -H 'Host: FAKE.HOST'

То есть для сравнения получаемых результатов хост btconline.io заменял на FAKE.HOST (то есть ставил любой другой хост, не имеющий отношения к данному веб-серверу).

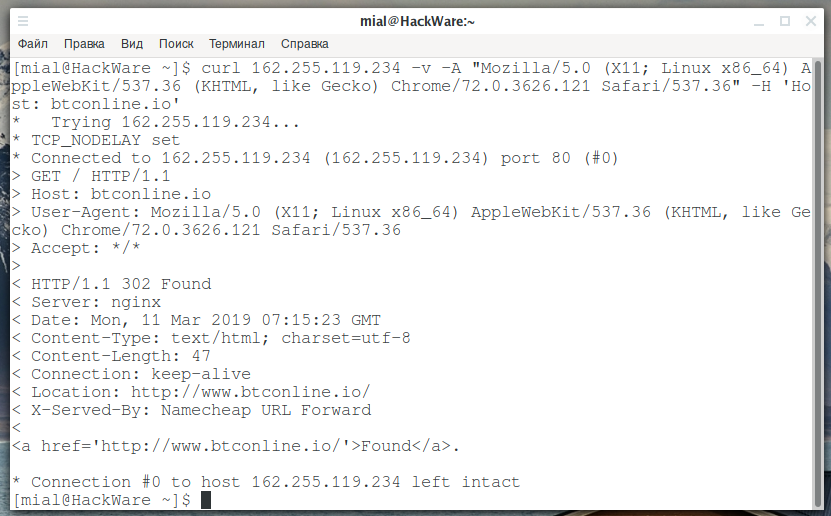

В конце концов команда с 162.255.119.234:

curl 162.255.119.234 -v -A "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 Safari/537.36" -H 'Host: btconline.io'

Дала такой результат:

Обратите внимание на строки:

< Location: http://www.btconline.io/ < X-Served-By: Namecheap URL Forward < <a href='http://www.btconline.io/'>Found</a>.

То есть сервер отреагировал на этот хост и хочет нас перенаправить на адрес http://www.btconline.io/. Но бывают веб-сервера, которые настроены так, что перенаправляют что угодно. Проверим это с другим хостом:

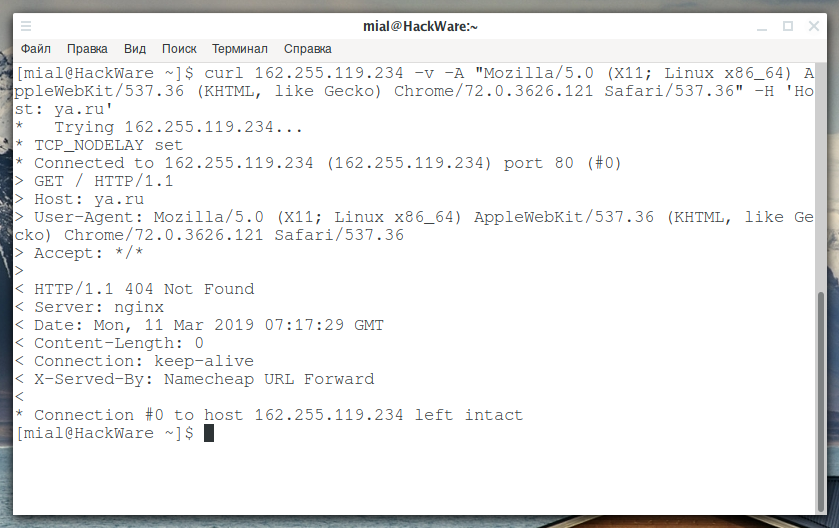

curl 162.255.119.234 -v -A "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 Safari/537.36" -H 'Host: ya.ru'

Для хоста ya.ru просто ничего не найдено.

Для подтверждения в файл /etc/hosts:

sudo gedit /etc/hosts

Я добавляю строку

162.255.119.234 btconline.io

Сохраняю и закрываю файл. А теперь пытаюсь открыть btconline.io в браузере — происходит редирект на https://www.btconline.io/ (добавляется www), вёрстка съезжает, но сайт открывается!

То есть создатель btconline.io сделал для конспирации «всё по красоте»:

- WHOIS — закрыты

- после создания сайта btconline.io он никогда не работал на реальном IP — сразу был добавлен в CloudFlare

Но это ну никак ему не помогло — этот сайт спалил всю сетку доменов и все используемые в настоящее время или ранее IP, каждый из которых — это новая зацепка и ниточка, ведущая всё дальше и дальше.

Часть 4. Ответы на вопросы, которые может вызвать этот сайт

Real Time Payouts — выплаты в реальном времени, кому-то действительно платиться? Там ведь есть ссылки на blockchain.com — это кошельки реальные и выплаты реальные!

Да, кошельки реальные и выплаты реальные, только порядок другой, мошеннический сайт спарсивает данные с blockchain.com и на основе их «рисует» свои выплаты».

Доказательства:

- в выплатах присутствуют кошельки, которые никогда не отправляли кому-либо деньги, хотя в выплатах указано, что они работают на определённом тарифе — если эти кошельки не делали переводов, то это невозможно.

- у скрипта есть забавный баг: если вы введёте адрес Биткоин-кошелька, получите свою реферальную ссылку, затем перейдёте по этой реферальной ссылке, а затем зарегистрируетесь с помощью кошелька, который уже получил выплату, то всё получится! То есть тот, кто как будто бы уже получал выплату, становится вашим рефералом! Хотя повторно зарегистрироваться с одним и тем же кошельком невозможно в принципе.

Всплывающие сообщения о купленных пакетах?

В файле скрипта JavaScript прописаны страны и прописана функция случайного показа этих стран со случайным выбором пакетов…

Связанные статьи:

- Исследование периметра партнёрки по установке Adware (КЕЙС) (62.9%)

- Как узнать все сайты на одном IP и в одной подсети (53.3%)

- Как узнать, сайт за CloudFlare или нет (53.3%)

- Поиск сетки вредоносных сайтов (кейс) (53.3%)

- Обход запрета показа исходного HTML кода, обход социальных блокировщиков и других мер противодействия сбору информации о сайте (53.3%)

- Небезопасная выгрузка файлов на веб-сайты: эксплуатация и обход фильтров (RANDOM - 0.9%)