Малоизвестные возможности Aircrack-ng

Источник: https://aircrack-ng.blogspot.ru/2017/03/less-known-features-of-aircrack-ng.html

Чтение из словаря в архиве

Aircrack-ng может считывать слова по трубе (|), это очень удобно и вы можете использовать довольно много программ для генерации слов и отображения их на экране (каждая строка будет расценена как слово) и передавать их в aircrack-ng.

Что касается сжатых файлов (архивов), то имеются инструменты для разархивирования файлов на лету и отображения вывода на экране. Такой программой является zcat, она работает с сжатыми файлами gzip (имеются и другие, большинство инструментов архивирования/разархивирования имеют функцию для отображения разархивированного вывода на экране).

Пример, как это может работать:

zcat file.gz | aircrack-ng pcap_to_crack.pcap -w -

В этом примере разархивируется файл file.gz и его содержимое отображается на экране, затем мы передаём его по трубе (|) в aircrack-ng. Aircrack-ng считывает файл словаря (для этого используется опция -w), а чтобы сказать ей, что данные нужно получать по трубе (если говорить правильно, стандартный вывод (stdout) первой команды становится стандартным вводом (stdin) aircrack-ng), мы должны использовать '—' в качестве параметра -w.

Радужные таблицы

airolib-ng может генерировать таблицы (в формате SQLite) или импортировать их из формата cowpatty. Когда таблица сгенерирована, используйте -r в aircrack-ng для её чтения (вместо словаря).

Распределённый взлом

В директории script/ имеется инструмент под названием dcrack.py. Собственно говоря, проверьте весь каталог, там есть несколько полезных скриптов.

Запуск скрипта выдаст вам окно справки:

Использование: dcrack.py [РЕЖИМ] server Запускает координатора client <адрес сервера> Запускает взломщика cmd <адрес сервера> [CMD] Отправляет команду на сервер [CMD] может быть: dict <файл> cap < файл > crack <bssid> remove <bssid> status

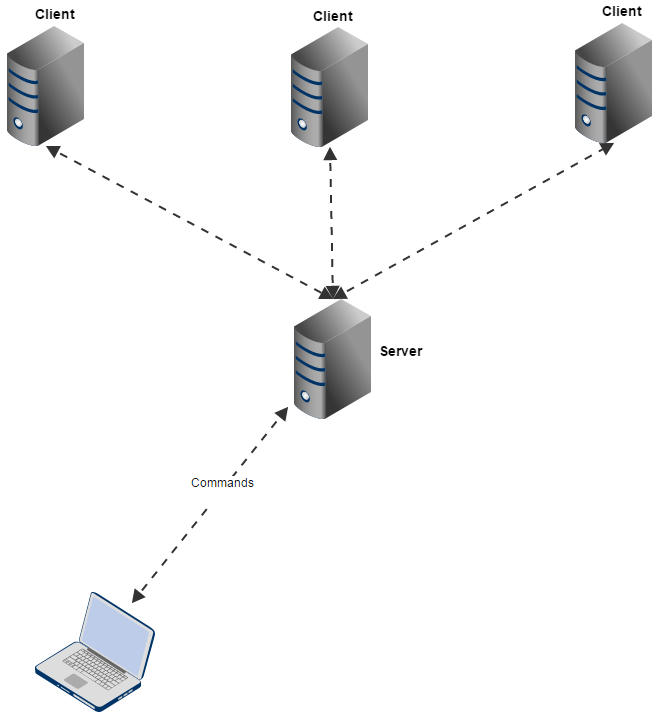

Чтобы лучше понимать различные параметры, взгляните на что похожа архитектура:

Различные клиенты представляют системы взлома, сервер координирует всё на основе производительности каждого клиента. Каждому клиенту, присоединившемуся к серверу, будет сделана оценка его производительности. А когда будет загружен словарь, он будет разделён в соответствии с производительностью каждого клиента, поэтому им всем понадобится одинаковое количество времени для обработки своей части словаря.

Ноутбук (вы) отправляет команды серверу для выгрузки словаря, выгрузки файлов захвата, запускает процесс взлома и получает статус процесса взлома (ну и ключ, конечно).

При выгрузке PCAP файла крайне рекомендуется очистить его и оставить просто маяк (beacon), а также 4 EAPoL пакета (или меньше, если у вас меньше) от четырёхступенчатого рукопожатия, иначе есть риск неверного выбора пакетов aircrack-ng при взломе.

Связанные статьи:

- Как взломать Wi-Fi (100%)

- Взлом Wi-Fi без пользователей в Aircrack-ng (100%)

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows (93.7%)

- BoopSuite – альтернатива Airodump-ng, Airmon-ng и Aireplay-ng (93.7%)

- Как конвертировать рукопожатие (хендшейк) в новый формат Hashcat. Решение проблемы «Old hccap file format detected! You need to update» (88.3%)

- Простой способ увеличить TX Power для Wi-Fi в Kali Linux и BlackArch (RANDOM - 50%)