Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows

Router Scan – это программа для выполнения аудита безопасности, она сканирует сети, находит различные устройства. Для найденных устройств (роутеры, веб-камеры и т.п.) программа пытается подобрать пароль, а также применяет эксплойты, использующие уязвимости сетевого оборудования. В случае успешного подбора учётных данных, либо наличия уязвимости к эсплойту, из устройства извлекается полезная информация, например, пароль от Wi-Fi сети. До недавнего времени Router Scan выполнял аудит безопасности исключительно проводных сетей (локальных и глобальных).

На сайте авторов Router Scan (stascorp.com) доступна для скачивания бета версия Router Scan v2.60. Как и всегда, обновление добавляет поддержку огромного количества роутеров, имеется много эксплойтов и сделаны другие важные изменения. Но особо меня заинтересовала следующая запись в списке изменений:

36. Реализованы возможности беспроводного аудита — перебор ключа WPA/WPA2 сети, получение пароля по WPS PIN, а также атака Pixie Dust

Это очень интересные нововведения, предлагаю их опробовать.

Документация Router Scan ещё не обновлена, поэтому я пишу исходя исключительно из собственных экспериментов. Возможно, в данной инструкции имеются ошибки или неточности. Судя по всему, ещё не реализована атака Pixie Dust, либо я её просто не нашёл.

Скачать последний Router Scan v2.60

Перейдите на страницу программы, хотя на момент создания данной заметки там написано:

Router Scan v2.53 by Stas'M (build 04.11.2015)

тем не менее, ссылка на скачивание ведёт на версию v2.60 бета (причём архив без пароля).

Что нужно для использования возможностей беспроводного аудита Router Scan?

Программы

Если при попытке использования функций беспроводного аудита вы увидели сообщения:

[-] Raw packet capture not available. [*] Please install WinPcap and try again.

То вам нужно установить WinPcap, ссылка на скачивания (выберите версию для Windows): https://www.winpcap.org/install/default.htm

То вам нужно установить Npcap, ссылка на официальную страницу, где вы найдёте инсталлятор: https://nmap.org/npcap/. При установке Npcap обязательно поставьте галочку «Install Npcap in WinPcap API-compatible mode»!

Оборудование

Для подбора WPA-PSK ключа (проще говоря, пароля от Wi-Fi сети) должна подойти любая Wi-Fi карта, поскольку принцип работы программы заключается в том, что пробуется подключение с паролями из словаря, а подключаться к беспроводной точке доступа умеет любой Wi-Fi адаптер. Если у вас их несколько, то предпочтение следует отдать тому, который видит больше сетей и лучше держит сигнал.

В атаках на WPS ПИН при использовании Alfa AWUS036NHA я получал сообщение об ошибке:

[-] Failed to start raw packet capture. [-] Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.

Т.е. не получается запустить захват сырых пакетов, попробуйте обновить ваш Wi-Fi драйвер и/или установить Npcap в WinPcap-совместимом режиме.

Поскольку моя вторая карта Alfa AWUS052NH работает с Router Scan без проблем, и вообще она дальнобойнее, и именно её я чаще всего использую, в том числе в Linux, то я не стал разбираться, что не так с AWUS036NHA. Возможно, проблема решиться рекомендуемым образом. Кстати, пишите в комментариях, с какими беспроводными картами у вас получилось «подружить» Router Scan, а с какими возникли проблемы.

Поскольку WinPcap состоит в том числе из драйвера, не удивлюсь если для атак на WPS ПИН подойдут даже те беспроводные карты, которые непригодны для использования в аудите Wi-Fi в Linux из-за ограничений драйверов. Не могу это проверить, т.к. под рукой нет «просто» Wi-Fi адаптера.

Встроенная Wi-Fi карта Intel Corporation Centrino Advanced-N 6235 (rev 24) (в Linux поддерживает режим монитора и инъекцию) также хорошо работает с Router Scan.

Настройка Router Scan

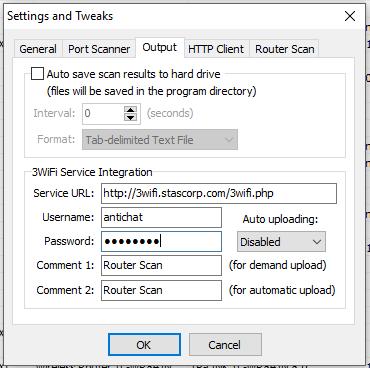

Для некоторых наших атак нам понадобиться информация с 3WiFi. Нам хватит гостевого доступа. Перейдите в настройки Router Scan и в качестве Username и Password введите antichat:

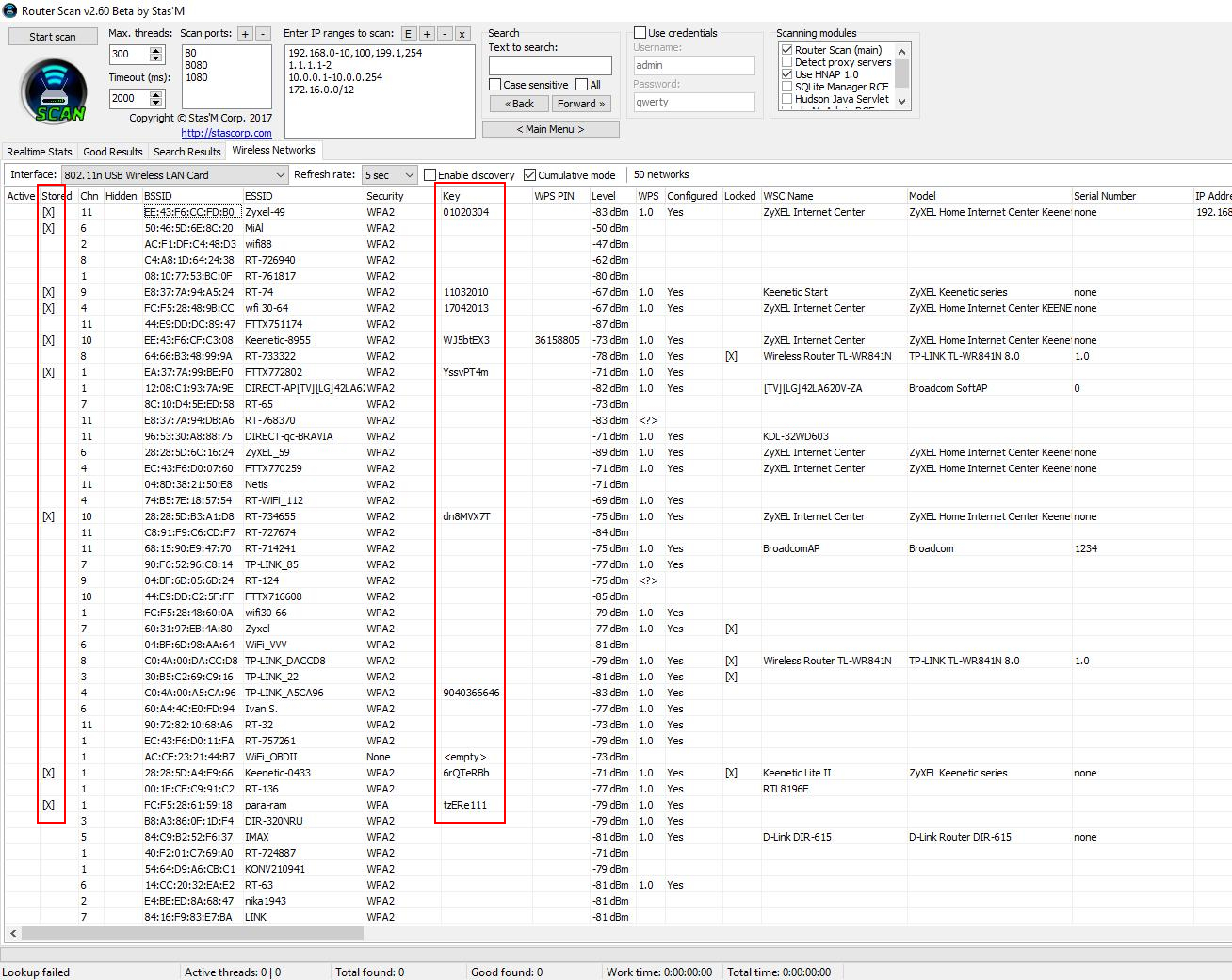

Обзор беспроводных сетей в Router Scan

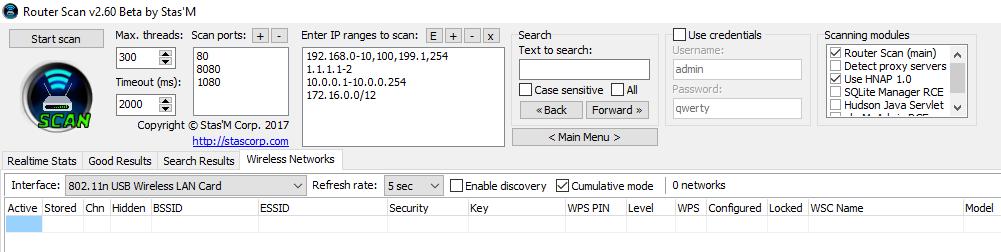

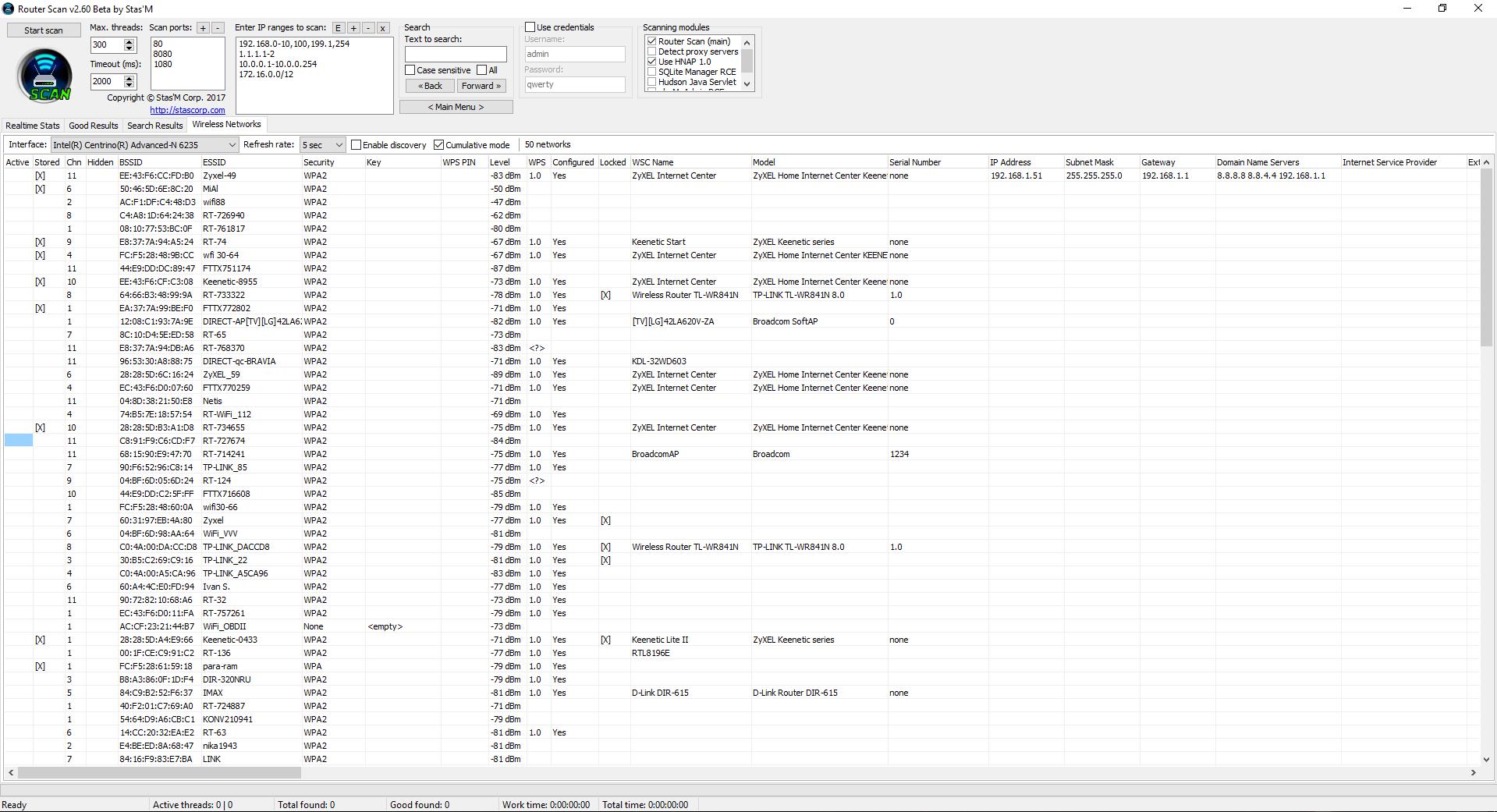

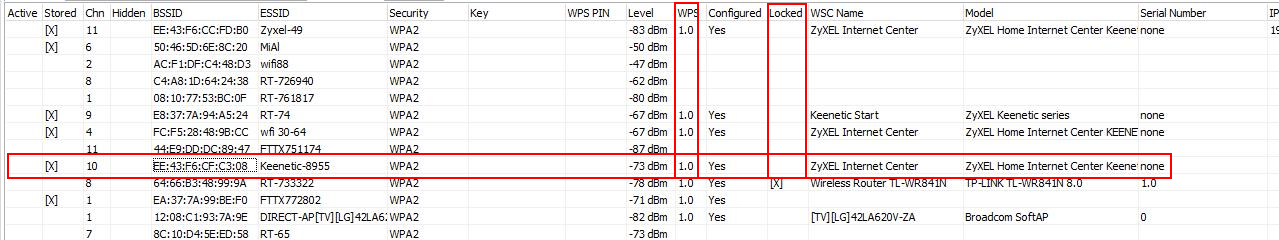

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS.

Получение WPA пароля на основе предсказанного WPS ПИНа в Router Scan

В одной из своих статей под названием «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам» я рассказывал о таком приёме быстрого взлома Wi-Fi, когда WPS ПИН рассчитывается на основе алгоритмов, либо берётся из базы данных. Если ПИН угадан, то раскрывается пароль от Wi-Fi сети.

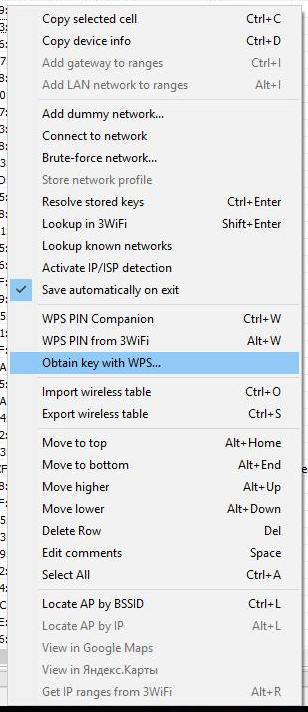

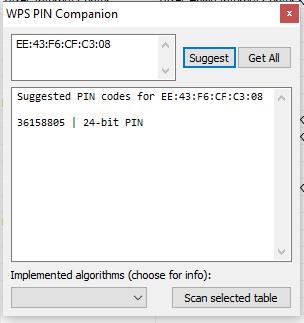

Примерно эта же атака реализована в Router Scan. Уже несколько версий назад был добавлен инструмент WPS PIN Companion. Этот инструмент «угадывает» WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом, который в контекстном меню (вызывается правой кнопкой мыши) называется Obtain key with WPS…:

Поскольку для взлома подходят только точки доступа с WPS, то нужно выбрать те, у которых в столбце WPS стоит номер версии, а в столбце Locked ничего не записано (т.е. WPS для данной ТД не должен быть заблокирован), пример такой подходящей точки доступа:

Кликаем на выбранной ТД правой кнопкой мыши, выбираем Obtain key with WPS…:

Если у вас уже есть WPS ПИН (или несколько пинов), то введите их в поле PINs. Если пина у вас нет, то пока закройте этой окно.

В контекстном меню также доступны две опции:

- WPS PIN Companion

- WPS PIN from 3WiFi

Первая рассчитывает ПИН по алгоритмам для данной конкретной точки доступа:

Как видим, угаданный пин это 36158805.

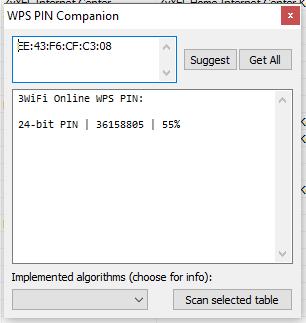

При клике на WPS PIN from 3WiFi нам показывается следующее окно:

В нём снова 36158805 и, видимо, проценты совпадения.

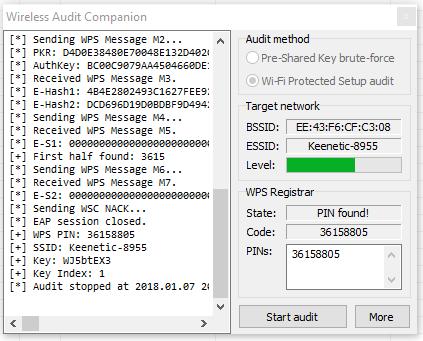

Возвращаемся к опции Obtain key with WPS…:

Наш пин туда вписался автоматически, нажимаем Start audit. Как можно увидеть, пароль успешно раскрыт:

Об этом говорят строки:

[+] WPS PIN: 36158805 [+] SSID: Keenetic-8955 [+] Key: WJ5btEX3

Паролем от Wi-Fi является WJ5btEX3.

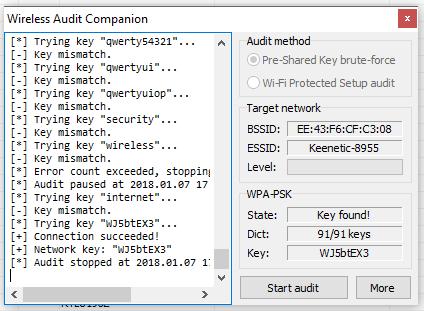

Подбор пароля от любой Wi-Fi сети в Router Scan

Предыдущий метод является быстрым, но работает только для сетей с незаблокированным WPS.

Для всех остальных точек доступа доступен более универсальный, но медленный метод. Суть его заключается в том, что Router Scan пытается подключиться к Wi-Fi сети с паролем, который берёт из словаря. Если подключение прошло удачно – значит пароль угадан, если подключение не получилось, значит программа переходит к следующему паролю и пробует его и т.д. далее, пока не будет подобран пароль или не закончится словарь. На каждую попытку требуется несколько секунд – это медленно.

Для начала атаки нажмите правой кнопкой мыши на интересующую вас точку доступа и выберите Brute-force network…:

Атаку нужно начать с выбора файла словаря. Для этого напротив поля Dict. нажмите (click to load) и выберите файл словаря. С программой поставляется небольшой словарик (файл wlanpass.txt) на 90 слов. Можно использовать его.

Удачный подбор пароля:

Кстати, чтобы попытки не останавливались, нажмите на More, далее Maximum error counts и введите 0 для неограниченных попыток:

Просмотр паролей от Wi-Fi к которым ранее подключался компьютер

Router Scan позволяет вам «вспомнить» пароли от сетей, к которым вы подключались. Для этого из контекстного меню выберите опцию Resolve stored keys:

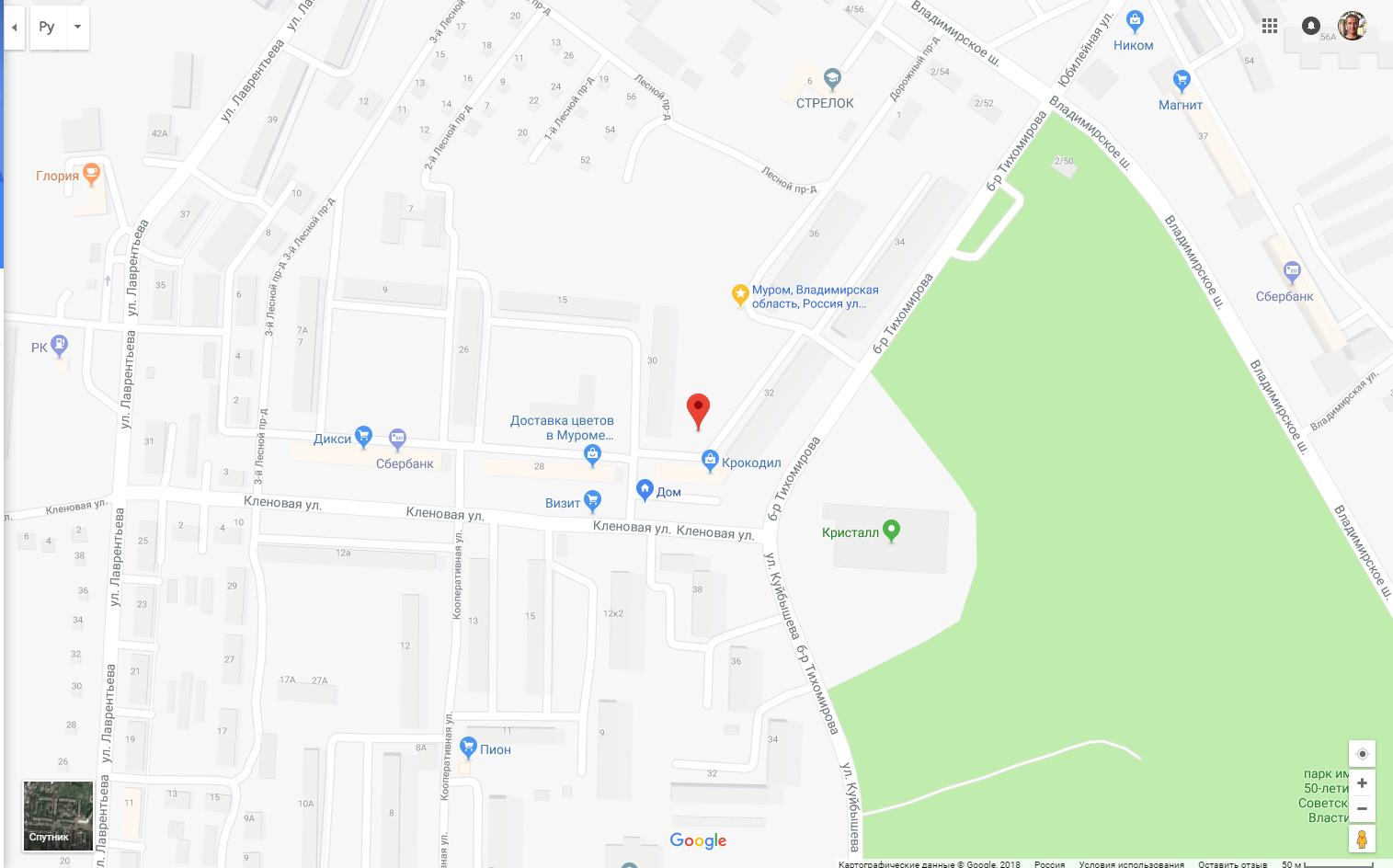

Как определить расположение Wi-Fi

Для этого в Router Scan выберите опцию Locate AP by BSSID, появится окно:

Нажмём, например, на Google Maps:

Решение проблем

1. Бесконечная ошибка Association failed

Иногда при атаках у меня появлялись бесконечные сообщения:

[*] Associating with AP... [-] Association failed. [*] Associating with AP... [-] Association failed.

Если остановить и повторно запустить атаку, то данная ошибка обычно исчезала.

2. Вкладка Wireless Networks не работает в Linux

Вкладка Wireless Networks не работает и никогда не будет работать в Linux, поскольку для данной функциональности в Router Scan требуется WinPcap или Npcap, которые в Linux отсутствуют.

3. Npcap установлен, но всё равно ошибка «Please install WinPcap and try again»

Если вы уже установили Npcap или установили Wireshark, но всё равно получаете ошибку:

[-] Raw packet capture not available. [*] Please install WinPcap and try again.

То причина может быть в том, что вы забыли включить галочку «Install Npcap in WinPcap API-compatible mode». Заново запустите установщик Npcap и включите эту опцию.

4. Не работают беспроводные атаки в Router Scan

Если у кого-то перестали работать беспроводные атаки Router Scan, то теперь появилось исправление.

В беспроводных атаках Router Scan очень сильно полагается на WinPcap/Npcap. В истории изменений Npcap (https://github.com/nmap/npcap/blob/master/CHANGELOG.md) мы можем увидеть следующее:

Npcap 1.30 [2021-04-09]

Restore raw WiFi frame capture support, which had been broken in a few ways since Npcap 0.9983. Additional improvements enable PacketSetMonitorMode() for non-admin-privileged processes, allowing Wireshark to correctly enable monitor mode via checkbox without requiring WlanHelper.exe.

Перевод:

Восстановлена поддержка захвата сырых кадров WiFi, которая была поломана сразу несколькими способами с момента выхода Npcap 0.9983. Дополнительные улучшения включают PacketSetMonitorMode() для процессов без прав администратора, что позволяет Wireshark правильно включать режим мониторинга с помощью флажка, не требуя WlanHelper.exe.

Короче говоря, функциональность связанная с беспроводными атаками уже давно и сильно была сломана. Теперь они её починили — я проверил, атака на WPS прошла успешно.

Поэтому просто обновите Npcap до последней версии. Либо установите Wireshark последней версии — вместе с ней поставляется и Npcap.

Заключение

Router Scan Stas'M – это уникальная программа, по эффективности и простоте использования и не имеющая аналогов ни для Windows, ни на Linux. Новые функции Router Scan во многом также являются уникальными для ОС Windows. Тем не менее, ОС Linux может предложить дополнительные инструменты для атак на Wi-Fi сети.

Связанные статьи:

- Сервис 3WiFi: пароли от точек доступа Wi-Fi (68.3%)

- Автоматическая проверка всех Точек Доступа по базе 3WiFi (63.8%)

- Утилиты NirSoft для извлечения информации из Windows (59.2%)

- Как узнать точную модель чужого роутера (беспроводной точки доступа) (56.6%)

- Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite (55.8%)

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (RANDOM - 44.1%)

Здравствуйте, как насчет сделать статью по HT-WPS Breaker, посмотрел англоязычные ролики, очень понравилась, чисто почитать поюзать в добавок к остальным, для саморазвития, буду очень рад, если сделаете такую статью)))

Странно. При бруте находит ключи почти ко всем сетям, но не один из них не подходит. Делал все как в статьегороде написано.

Имеете ввиду WPS ПИН? Такое бывает. Если берёте пин из WPS PIN Companion, то попробуйте брать из WPS PIN from 3WiFi; если берёте из WPS PIN from 3WiFi, то попробуйте из WPS PIN Companion. Перебор пинов проходит без ошибки? Может быть, из-за несовместимости чего-нибудь он даже не начинается?

Если вы говорите про брут-форс WPA паролей, то это почти наверняка ошибка программы. Поскольку вероятность подобрать ключ хотя бы к одной сети очень мала. Это пока бета версия, в ней могут быть ошибки.

Alexey

How do I upload files to put in the field << Dict: >>

to do the scanning in the setting Network Brute-force …

Thank you in advance

Tasos Zournatzis from Greece

Hello! In the program folder you can find the wlanpass.txt file. Just edit it or add new passwords there.

21й на дворе а таже фигня с этой прогой

Алексей, Благодарю за статью! Очень помогла. Удалось подобрать пароль к двум точкам.

и с Обычной Картой (AC600 t2uh) работает WPS Atack но иногда требует Монитор отсылая сюда http://0x0.st/tm :https://forums.kali.org/showthread.php?38127-Data-gathering-for-pixiewps-(pixie-dust-attack)&p=75368&viewfull=1#post75368 Это я так понял ! 4 сети получилось Пин получить, а на 2 только так отсылает туда на моник ! говорят что на ней AC600 Моник не работает !

нифига не работает. 15 точек проверил ни к одной не подобрался

В качестве «крика души» засчитано. А вообще, чтобы комментарии несли хоть какую-нибудь пользу, то указывайте модель карты, выдаваемые ошибки, применяемые атаки – это позволит пополнить копилку знаний, а при благоприятных раскладах даже помочь «потерпевшему».

Хм во первых по ссылке только пререлиз Router Scan v2.60 не нашел.Пользовался и сейчас иногда пользуюсь сканером но даже не знал что это такая мощная индустрия очень был удивлен обнаружить свой пароль на карте да и много других(к слову наверное половина из них в моем регионе именно я и сканил) прикольно.Конечно хотелось бы сканер на русском никогда углубленно и на всю катушку его не использовал в основном по причене енглиша,учить так скажем чесно лень да и как появится потребность может и выучу подоскональней(при описании новой версии появляется желание подробней изучить) но все же было бы неплохо и на русском.Несмотря на то что мой пароль (который скарей я сам и просканил) попал в общак это круто я с удовольствием еще посканю и настрою слив результатов клево

Прошу прощения таки по ссылке новая версия ранее пытался скачать и скачивался только прелиз на это раз я посмотрел что в загрузках снова прелиз и не стал качать.К сожалениюв линуксе у меня не видит интерфейсов по причине кривого wine но использовать как обычно то есть как ранее без новых фишек получается.Новые плюшки позже попробую на винде протестить.

вы забываете о ночных сборках. они так и остаются в пререлизе. но добавляются различные исправления и улучшаются некоторые функции. для более подробной информации зайдите на форум античат.

Ссылка на соответствующую тему на Античате: https://forum.antichat.ru/threads/398971/

что мне делать?

[-] Failed to start raw packet capture.[-] Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.постоянно пишет это winpcap стоитNpcap тоже. работаю на windows 10что бы не писало надо сначала удалить ручками winpcap, а потом ставить на чистую npcap. было такое . а прога дельная слов нет

Почему у меня Tweaks упорно нехочет соединятся со своим сайтом???

Пишет — нет связи! Воткните интернет!

Хотя интернет постоянно включен…

Сайт лежит из-за наплыва посетителей. Причина ажиотажа — вот это видео:

Привет. Проблема следующая.

Не могу установить winpcap.

Пишет мол,

A previous of version of и тд.

Как можно исправить данную проблему?

Какие есть варианты.

Пробовал один из англоязычных сайтов. Но , что то не вышло. И не думаю, что именно решение было точно направлено по данной проблеме.

Вин 10 у меня

Не знаю вашу предысторию, но по идее программа должна была удалиться обычным средствами Windows.

Если вы её вообще раньше не устанавливали, то пишут, что некоторые вирусы используют файлы WinPcap (файл NPF.sys в папке Windows\System32\Drivers).

Если вы сами установили предыдущую версию, то для удаления нужно закрыть программы, которые используют файлы WinPcap, а затем удалить эти файлы вручную. Файлы WinPcap находятся в системной папке Windows, название имеют вид packet.* и wpcap.dll.

Если вы не знаете, какие программы используют файлы WinPcap, то в Process Explorer можно найти процесс или DLL, которые используют файл Packet.dll. Остановите или удалите эти программы и удалите файл Packet.dll.

Подскажите диапазоны Ип адресов Москвы. Нужно найти точки в конкретном районе москвы.

https://3wifi.stascorp.com/ranges

obtain key with wps не могу найти эту функцию…

Оно теперь в подменю "Wireless audit functions"

я по воздуху точек 20 взломал из нх только 5 стабильные, через tp-link tl-wn822n

Win7. При установленном Npcap, допуск к сети дает, а к Интернету отказывает. После удаления Npcap с системы все налаживается. Допуск к Инету появляется.Почему?

У вас не возникало мысли, что Win 7 (дата выпуска 22 октября 2009 г. — то есть 11 лет назад!) просто слишком древняя для Npcap?

Вы не знаете, когда разблокируют гост. аккаунт 3wifi?

Нет, не знаю. Ещё до блокировки гостевого купил за пять баксов нормальный аккаунт и проблем не знаю. Своим скриптом проверяю ТД в округе за считанные секунды, а не как раньше жду по 5-10 минут.

Я тоже плачу за хостинги (для этого сайта, например) и прекрасно понимаю админов. Поэтому мне этих $5 абсолютно не жалко — рад, что чуть-чуть смог поддержать авторов.

Здравсивуйте. Поскажите логин и пароль для авторизации в 3WIFI, при вводе antichat пишет ошибку авторизации.

Гостевая учётная запись временно заблокирована, подробнее: https://forum.antichat.ru/posts/4370935

Здравствуйте, жму "Obtain key with WPS", жму "start audit", просто циклически выбивает это —

*] Associating with AP…

[-] Association failed.

[*] Associating with AP…

[-] Association failed.

[*] Associating with AP…

[-] Association failed.

[*] Associating with AP…

[-] Association failed.

[*] Associating with AP…

[-] Association failed.

[*] Associating with AP…

Перезагружал пк, пробовал через время, всё равно не работает, пишет эту надпись и всё =(

Приветствую! Не все точки доступа уязвимы для атаки. Также атака может быть неудачной из-за того, что ТД слишком далеко или по другим причинам.

у меня такая же проблема, на всех ТД.

[-] Unknown failure 229380.

[-] Network not available.

[*] Associating with AP…

Может способ уже не работает или я делаю что-то не так

Иди в теллеграм, в канал разработчика, и там задай вопрос, там тебе ответит сам разработчика

Вроде как определяет пин. Нажимаю start audit. Получаю такое:

[*] Trying pin "91338105"…

[-] Packet send failed.

[*] Associating with AP…

[+] Associated with F8:1A:67:8B:5E:F2 (ESSID: Zim).

[*] Trying pin "91338105"…

[*] Trying pin "91338105"…

[*] Trying pin "91338105"…

[*] Trying pin "91338105"…

[*] Trying pin "91338105"…

[*] Trying pin "91338105"…

[-] Packet send failed.

[*] Associating with AP…

[+] Associated with F8:1A:67:8B:5E:F2 (ESSID: Zim).

[*] Trying pin "91338105"…

Он подбирает пин или пробует один и тот же? Есть ли смысл ждать?

Есть смысл немного подождать. Потому что бывают ситуации, когда сразу понятно, что ничего не получится. Но здесь, судя по всему, ассоциация с ТД происходит, но что-то мешает продолжить атаку — возможно, плохой сигнал. Попробуйте переставить Wi-Fi адаптер или походите по квартире с ноутбуком, чтобы найти место с более устойчивой связью до ТД.

Но также и возможно, что ТД просто не уязвима к атакам этого вида.

Сигнал просто отличный. Подождал… минут через 15 он написал что типа закончилось число попыток. Как я понял, он генерирует пин по какой-то формуле в надежде что он подойдёт. Проверил около 8 ТД. Везде одинаково. Пин нигде не подошел. Лучше бы автор сделал перебор пинов (типа Reaver). У меня Reaver не работает, так как модуль не поддерживает режим мониторинга.

Попробовал брутфорс. Словарь 90 паролей это даже не смешно… Когда хендшейк ломают, перебирают тысячи паролей в секунду. И то, далеко не всегда удается подобрать.

Именно поэтому для Linux по аудиту Wi-Fi вот столько материала https://hackware.ru/?p=372, а для Windows кроме этой статьи ещё парочка (там ещё меньше шансов на успех).

Windows не подходит для аудита Wi-Fi, как отвёртка не подходит для забивания гвоздей. Нужно просто выбрать верный инструмент!

Тем не менее иногда у Router Scan получаются атаки Pixie Dust — удачные примеры есть на скриншотах в этой статье. Правда, сейчас я специально попробовал — и у меня ровно такая же проблема, как у вас. ТД, которые прекрасно взламываются атакой Pixie Dust из Linux, не берутся с помощью Router Scan. Не знаю, с чем это связано.

Быстрее, чем побороть проблемы аудита Wi-Fi в Windows, получится изучить Linux. Я говорю из собственного опыта, т. к. за разными тестами в Windows я провёл много (непродуктивных) часов.

Два года юзаю Linux (Ubuntu). Уже достаточно изучил. Как говорил уже, мой модуль не поддерживает режим мониторинга (иначе уже давно бы всё сделал). Пробовал недавно OneShot, и он не запускается (выдаёт ошибку интерфейса). Если ещё знаете варианты для такого модуля, попробую ещё.

Какую именно ошибку интерфейса выдаёт OneShot? ИМХО, на сегодняшний день это одна из самых простых (в плане использования) и самых эффективных программ. В последнее время автор много чего доделал для функциональности.

Перед запуском OneShot попробуйте выполнить следующие команды, чтобы ни одна программа больше не использовала беспроводной интерфейс:

Если вы не знаете имя сетевого интерфейса, то посмотрите его командой:

Подбор пин-кода по частям (11 тысяч попыток, а-ля Reaver) давно реализован в Router Scan, активируется отключением опций "PIN List settings" -> "Check PINs in the list" и "Use Pixie Dust attack". Единственный изъян — невозможность сохранения и восстановления сессии подбора.

А в каком месте программы это отключается ?

Вероятно, проблема в последней версии Npcap. Воспользуйтесь предыдущей версией Npcap (номера версий можно узнать здесь: https://github.com/nmap/npcap/releases), скачать нужную версию можно с официального сайта, подставив в ссылку номер версии: https://nmap.org/npcap/dist/npcap-<номер версии>.exe Попробуйте различные версии.

На худой конец, если у вас не Windows 10, воспользуйтесь WinPcap.

Ошибка вот такая:

kostya@Comp:~$ python3 oneshot.py —help

File "oneshot.py", line 334

self.wpas_ctrl_path = f"{self.tempdir}/{interface}"

^

SyntaxError: invalid syntax

kostya@Comp:~$ iw dev

phy#0

Interface wlp2s0

ifindex 3

wdev 0x1

addr b8:ee:65:b2:1c:91

ssid FreeWiFi

type managed

Питон обновлял до версии 3.8. Pixiewps устанавливал.

Странно, что возникает ошибка. Попробуйте заново скачать:

И запустите так:

kostya@Comp:~$ sudo ./oneshot.py -i wlp2s0 -K -w

[sudo] пароль для kostya:

sudo: ./oneshot.py: команда не найдена

Да, мне таки удалось повторить этот фокус, если принудительно указать для запуска Python 2 (хотя в исходном коде программы чётко прописан Python 3):

python2 ./oneshot.py File "./oneshot.py", line 334 self.wpas_ctrl_path = f"{self.tempdir}/{interface}" ^ SyntaxError: invalid syntaxЧто касается вашей последней ошибки, то она не возможна физически, если последовательно выполнить приведённые мной 3 команды. Видимо, или вы меня просто троллили, или вы действительно из тех людей, у которых «всё не работает».

Похож на тролля? Что за бред? Ввёл команду и скопировал результат из терминала.

С хакингом закончил. У меня нет больше вопросов.

Проблема в том, что, видимо, у вас Ubuntu 16.04 или ниже: с командой python3 ассоциирован интерпретатор Python версии 3.5, и после того, как вы установите свежую версию Python, вам нужно явно указать её в команде, например, python3.7.

Здравствуйте. Посоветуйте, как относиться к этому:

определяется пин для некоторых точек, а потом всегда

[*] Trying pin "12345670"…

т.е. даже попытки проходят не того пина что он подобрал, а именно 12345670

это нормально? ждал коненчо долго и конечно ничего .

Спасибо.

Здравствуйте,ситуация такая..знаю что у неск.точек пароли такого типа : WJ5btEX3 ,3hjQ5xh9 , 5fgXain7 и т.д.(цифры+верх\нижн регистр).В пароле не более 8 знаков Подскажите где скачать такой словарь или как его самому сделать чтобы RScan прогонял по ним? Пароли только из цифр,только букв или qwerty изначально пустая трата времени.

Приветствую! Вопрос интересный и я давно хотел об этом написать. В этой статье подробное описание как делать такие словари. Но есть проблема: при таких требованиях к паролям количество кандидатов в пароли и время перебора будет слишком большим.

Буду ждать статью и надеяться на удачу)) P.s. спасибо за сайт,он крут.Очень много полезного узнал для себя.

Так она уже готова: https://hackware.ru/?p=15172

Здравствуйте, я так понимаю гостевая 3WiFi заблокирована, из этого вытекает вопрос. Что нужно делать дальше?

Здравствуйте! Прога работает на ура, только pin подбираю другой программой таким как dumpper. 3 из 4 wifi сетей. Спасибо автору!

Обновлён раздел «Решение проблем», в том числе добавлен очень важный пункт «4. Не работают беспроводные атаки в Router Scan» — обязательно ознакомьтесь и обновитесь.

[-] Unknown failure 229380.

[-] Network not available.

[*] Associating with AP…

постоянно такая ошибка выходит

Обновите Npcap до последней версии и попробуйте другую ТД. Такое бывает с некоторыми ТД, особенно при слабом сигнале.

Здравствуйте, при брутфорсе по закрытым от WPS ключам точкам доступа указываю словарь(ранее слил с сети три словаря один 1 гиг, второй около 11 гига, третий на 10 Mb) указываю программе путь словаря она выдаёт ошибку: ключей не найдено. Что не так? Пазмер словарей не нравится? или нечто другое, что не указано в программе?

Может быть формат словаря не подходит?

Но на самом деле это не очень важно — это скорее концепт, чем реальная атака. Словари, которые больше нескольких сотен записей, будут перебираться слишком долго. Намного эффективнее использовать другие атаки, например, захват рукопожатие и офлайн брут-форс пароля (эта атака тоже критикуется за медленную работу, но она быстрее онлайн перебора во многие миллионы раз).