Все подсказки из airgeddon

Во время работы airgeddon показывает случайные подсказки в зависимости от атаки, которую вы выполняете. Эти подсказки помогают лучше понимать работу airgeddon и сетей Wi-Fi. Здесь я собрал абсолютно все подсказки из airgeddon. Подсказки объединены по группа атак. Думаю, начинающие пентестеры могут узнать из них что-то новое, в том числе о возможностях airgeddon.

Абсолютным новичкам в беспроводном пентестенге рекомендуется также ознакомиться с основными понятиями в разделе Термины Wi-Fi сетей из статьи «Как взломать Wi-Fi».

Общие подсказки

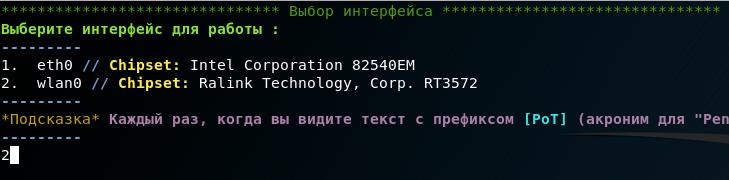

- Выберите wifi карту для работы, чтобы вы могли выполнить больше действий, чем с ethernet интерфейсом

- Если ваш Linux в виртуально машине, то интегрированная wifi карта может определиться как Ethernet. Используйте внешнюю usb wifi карту

- Когда airgeddon просит вас ввести путь до файла, будь то словарь, рукопожатие или что-то ещё, знаете ли вы, что можно захватить этот файл мышкой, перетащить и бросить этот файл прямо в окно airgeddon? Таким образом вам не придётся вводить путь до файла вручную

- Если вам понравилась эта программа и она оказался для вас полезной, вы можете поддержать проект, сделав пожертвование. Через PayPal (v1s1t0r.1s.h3r3@gmail.com) или отправив часть биткойна на (1AKnTXbomtwUzrm81FRzi5acSSXxGteGTH). Приветствуется любая сумма, даже небольшая (1, 2, 5 $/€). Более подробную информацию и прямые ссылки можно получить по адресу: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Contributing

- Мы ищем переводчиков на другие языки. Если вы хотите увидеть airgeddon на своем родном языке, и вы знаете английский язык, пожалуйста, свяжитесь с нами. Дополнительная информация: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Contributing

- Если вы установите ccze, то некоторые цветные элементы airgeddon будут выглядеть лучше. Это не требование или зависимость, но это улучшит работу пользователя

- Если у вас установлен ccze и возникают ошибки отображения или сбои в некоторых окнах, вы должны отключить цветной вывод в пунктах Настройки и языковое меню

- Известно, что программное обеспечение, используемое на частотах 5Ghz, все еще иногда вызывает некоторые проблемы. Например, airodump при сканировании сетей может отображать "-1" вместо значения канала, это зависит от чипсета вашей карты и драйвера. Известно также, что чипсеты Ralink иногда дают сбои в высоких каналах ">=60"

Подсказки по DoS атакам

- Обычный порядок работы в этом меню: 1-Выберите wifi карту 2-Переведите её в режим монитора 3-Выберите целевую сеть 4-Запустите атаку

- Не все атаки справляются со всеми точками доступа. Если атака не работает в отношении точки доступа, выберите другую 🙂

- Если вы выбрали целевую сеть со скрытым ESSID, вы не сможете использовать её, но вы можете выполнить атаку на эту сеть на основе BSSID

Работа с рукопожатиями

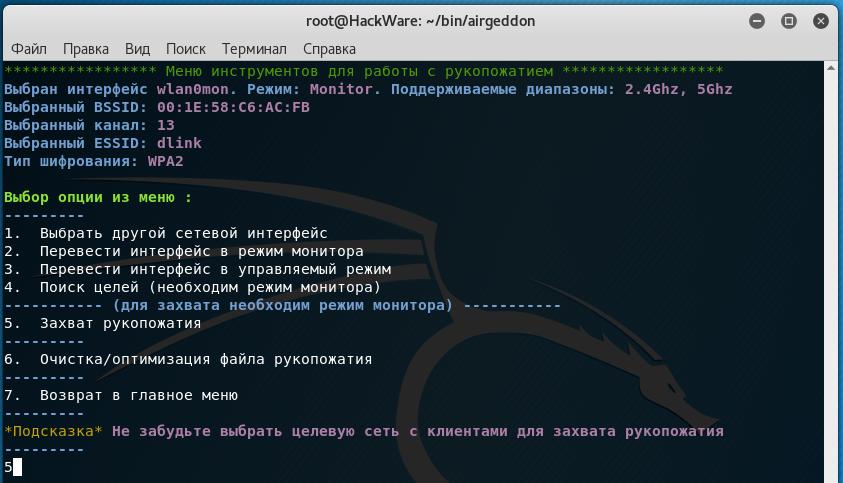

- Естественный порядок работы в этом меню: 1-Выбрать wifi карту 2-Перевести её в режим монитора 3-Выбрать целевую сеть 4-Захватить рукопожатие

- Не забудьте выбрать целевую сеть с клиентами для захвата рукопожатия

- Очистка файла рукопожатия рекомендована только для файлов больших размеров. Лучше иметь резервную копию, иногда во время очистки файл может быть повреждён

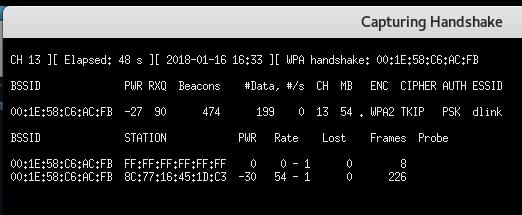

- Получение рукопожатия возможно только для сетей с шифрованием WPA или WPA2

Атаки по захвату рукопожатий

- Если рукопожатие не появилось после атаки, попробуйте снова или измените тип атаки

Расшифровка

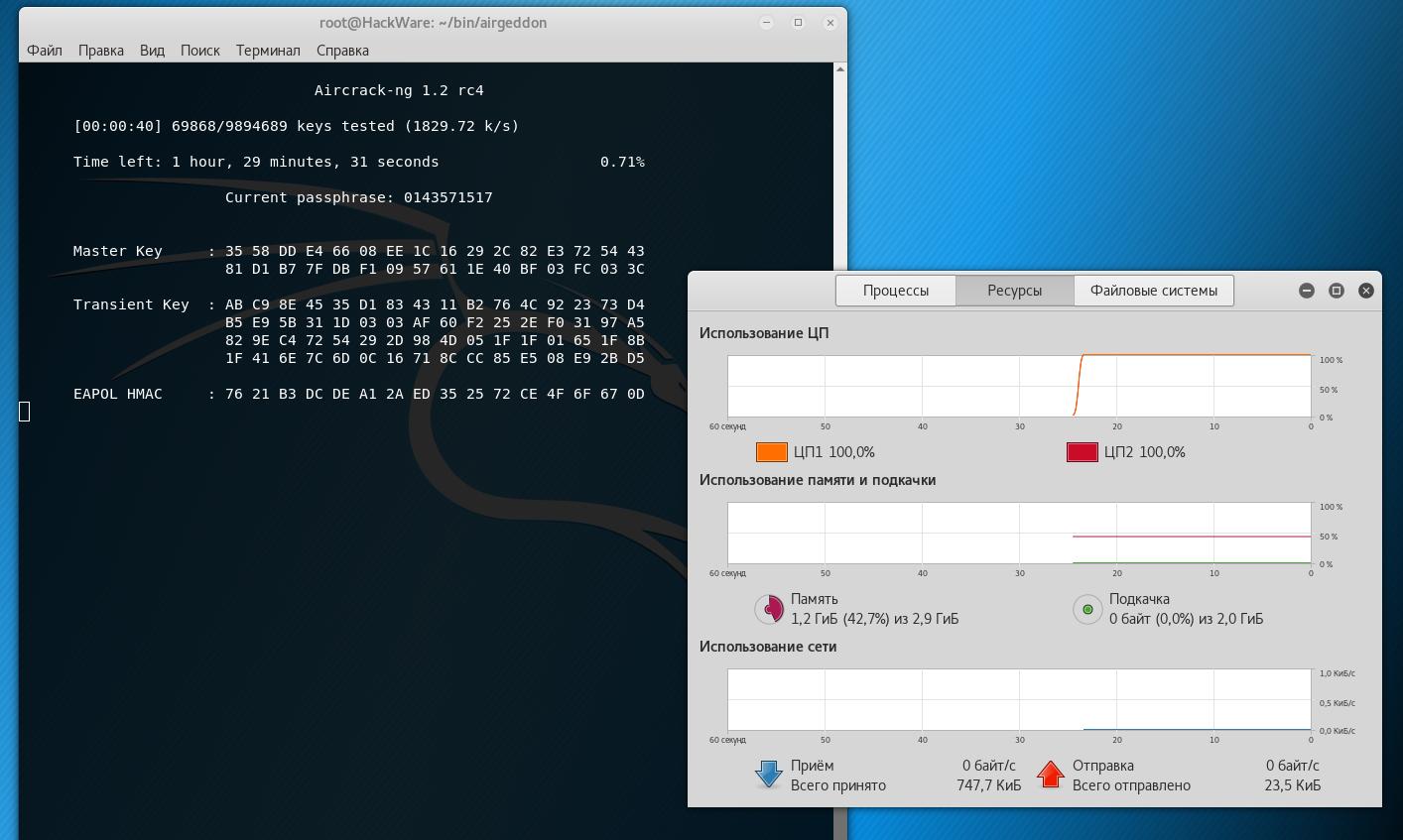

- Процесс расшифровки ключа выполняется офлайн на ранее захваченном файле

- Для расшифровки ключа сетей WPA/WPA2, файл захвата должен содержать четырёхэтапное рукопожатие

- Расшифровка полным перебором может занять часы, дни, недели или даже месяцы в зависимости от сложности пароля и вашей скорости обработки

- Если вы выберете большой набор символов и большую длинну ключа, процесс может занять очень много времени

- Атака, основанная на правилах, изменяет слова из словаря в соответствии с правилами, написанными в самом файле правил. Они очень полезны. Некоторые дистрибутивы имеют предустановленные правила (Kali: /usr/share/hashcat/rules // Wifislax: /opt/hashcat/rules

- Когда airgeddon просит вас ввести путь до файла, будь то словарь, рукопожатие или что-то ещё, знаете ли вы, что можно захватить этот файл мышкой, перетащить и бросить этот файл прямо в окно airgeddon? Таким образом вам не придётся вводить путь до файла вручную

Подсказки по интерфейсу программы

- Каждый раз, когда вы видите текст с префиксом [PoT] (акроним для "Pending of Translation"), это означает, что перевод был сгенерирован автоматически и ещё ожидает проверки

Языковые подсказки

- Если вы видите плохой перевод или просто хотите снять пометку [PoT] напишите мне на v1s1t0r.1s.h3r3@gmail.com для сотрудничества с переводчиками

- Мы ищем переводчиков на другие языки. Если вы хотите увидеть airgeddon на своем родном языке, и вы знаете английский язык, пожалуйста, свяжитесь с нами. Дополнительная информация: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Contributing

Подсказки по опциям airgeddon

- Если у вас установлен ccze и возникают ошибки отображения или сбои в некоторых окнах, вы должны отключить цветной вывод в пункте Настройки и языковое меню

- Если вы видите плохой перевод или просто хотите снять пометку [PoT] напишите мне на v1s1t0r.1s.h3r3@gmail.com для сотрудничества с переводчиками

- Если вы установили airgeddon из репозитория, вам не следует включать автоматические обновления. airgeddon будет обновляться, когда в репозитории будет новая версия

- Опции в этом меню, содержащие слово "постоянное", сохраняются в airgeddon при перезапусках программы. Однако вы всегда можете вернуться в это меню, чтобы снова изменить значение параметра

Советы по Evil Twin атакам

- Чтобы использовать Злого Двойника точки доступа и атаку сниффинга, вы должны иметь другой интерфейс в дополнение к сетевому интерфейсу wifi. Сетевой интерфейс wifi станет точкой доступа, к которому будут подключаться жертвы. Для того, чтобы у этой точки доступа было Интернет-подключение и используется второй сетевой адаптер. Ему необязательно быть wifi, достаточно ethernet

- Если вы используете атаку без сниффинга, только ТД, то вы сможете использовать любое внешнее ПО для сниффинга

- Атака с перехватывающим порталом заключается в том, что мы ждём когда кто-то из пользователей введёт верный пароль от Wi-Fi на веб-странице, которую мы ему показываем

- Для выполнения атаки Злой Двойник, вы должны быть очень близко к целевой ТД или иметь очень мощную wifi антенну. Ваш сигнал должен достигать клиентов с такой же силой, или даже сильнее, чем легитимная ТД

- Техника sslstrip не является надёжной. Эффект программы зависит от многих факторов и иногда она просто не работает. Некоторые браузеры, такие как Mozilla Firefox последних версий, не подвержены атаке

- Уникальная атака Злой Двойник, при которой необязательно иметь дополнительный интерфейс с доступом в Интернет для атаки Перехватывающим Порталом. Но для нее вам нужно дополнительно ПО: dsniff

- С атакой Злой Двойник с интегрированным BeEF в дополнение к получению паролей сниффингом, вы можете попробовать контролировать клиентский браузер, запуская атаки по ряду векторов. Их успех зависит от многих факторов, в том числе от типа и версии клиентского браузера

- Если вы хотите интегрировать "режим DoS преследования" на атаку Evil Twin, то для выполнения этого потребуется еще один дополнительный интерфейс wifi в режиме монитора

Подсказки по Evil Twin DoS

- Если вы не можете деаутентифицировать клиентов от ТД используя эту атаку, выберите другую 🙂

- Этой атакой мы попытаемся деаутентифицировать клиентов от легитимной ТД. В надежде, что они переподключатся к нашему Злому Двойнику ТД

- Если вы хотите интегрировать "режим DoS преследования" на атаку Evil Twin, то для выполнения этого потребуется еще один дополнительный интерфейс wifi в режиме монитора

- В диапазоне 5Ghz есть много каналов, в которых вы не можете работать из-за настроек управляющего домена. Существуют также другие каналы, в которых вы не можете инициировать связь, а можете только обмениваться данными с существующей сетью. Это означает, что запуск точки доступа на канале 5Ghz с высокой степенью вероятности закончится неудачей, если выбран неразрешённый канал. Вот почему Evil Twin запускается на канале частот 2.4Ghz (1-11). Но не беспокойтесь, пользователи не заметят разницу, поскольку DoS-атака в отношении цели по-прежнему работает на реальном канале 5Ghz

Подсказки по работе с BeEF

- Если вы установили BeEF вручную, airgeddon может быть не в состоянии найти его, и опция атаки в меню может быть ограничена. Для исправления этого, вы можете попытаться решить эту проблему с помощью специального пункта меню. Это сработает только если BeEF уже правильно установлен, и ваша единственная проблема в том, что скрипт не обнаруживает его

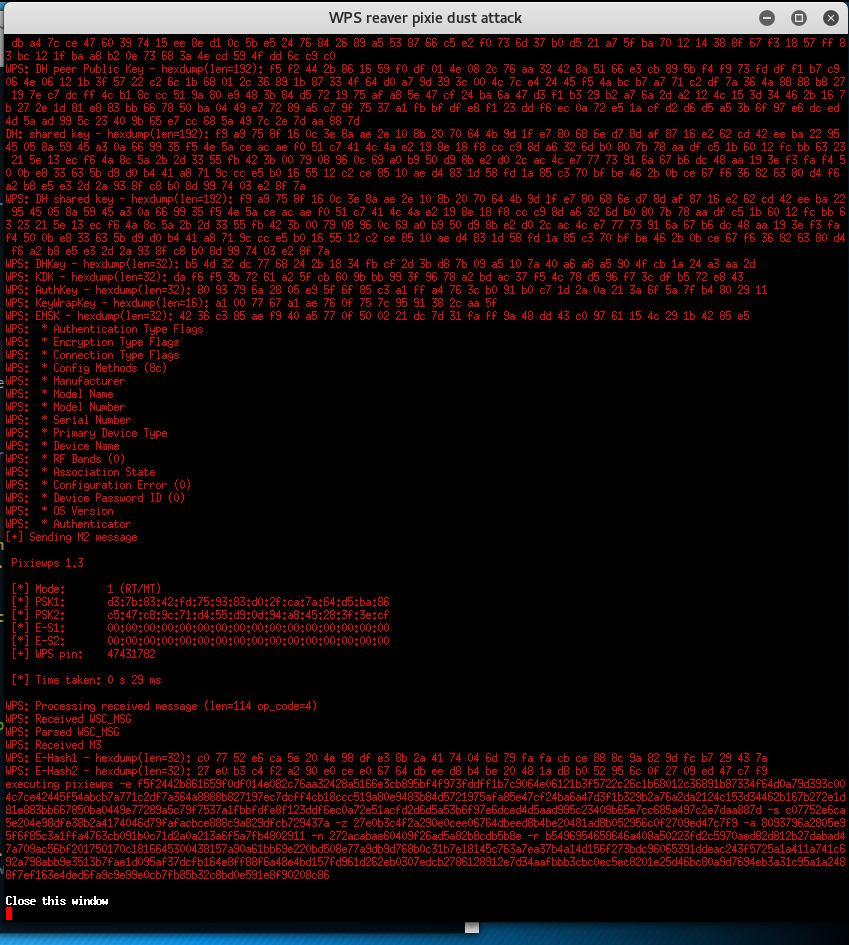

Советы по атакам на WPS

- Pixie Dust получает PIN и пароль за секунды, но не все точки доступа подвержены этой атаке

- Чтобы добиться успеха при любой WPS атаке, вам нужен хорошей сигнал целевой сети. В противном случае мы можем получить ложные срабатывания

- Некоторые точки доступа блокируются после нескольких неудачных попыток подключения с PIN. Это зависит от конкретной точки доступа

- Некоторые комбинации не работают нормально. К примеру reaver и карты с чипсетом Ralink. Если ваша карта имеет этот чипсет, то рекомендуется использовать bully

- Для выполнения интегрированной атаки Pixie Dust с reaver или bully, у вас должна быть установлена, по крайней мере, версия 1.5.2 для reaver и 1.1 для bully

- На некоторых точках доступа включено только PBC (Push Button Connect), т.е. подключение по нажатой кнопке, и вы не можете подключиться через WPS, если вы не нажмете на физическую кнопку устройства

- Алгоритм Arcadyan требует очень специфических данных для расчета PIN-кода (серийный номер точки доступа). Получение этих данных может занять много времени. При желании вы можете сгенерировать PIN, используя этот алгоритм. Этот сгенерированный PIN-код очень полезен в сетях типа Orange-XXXX

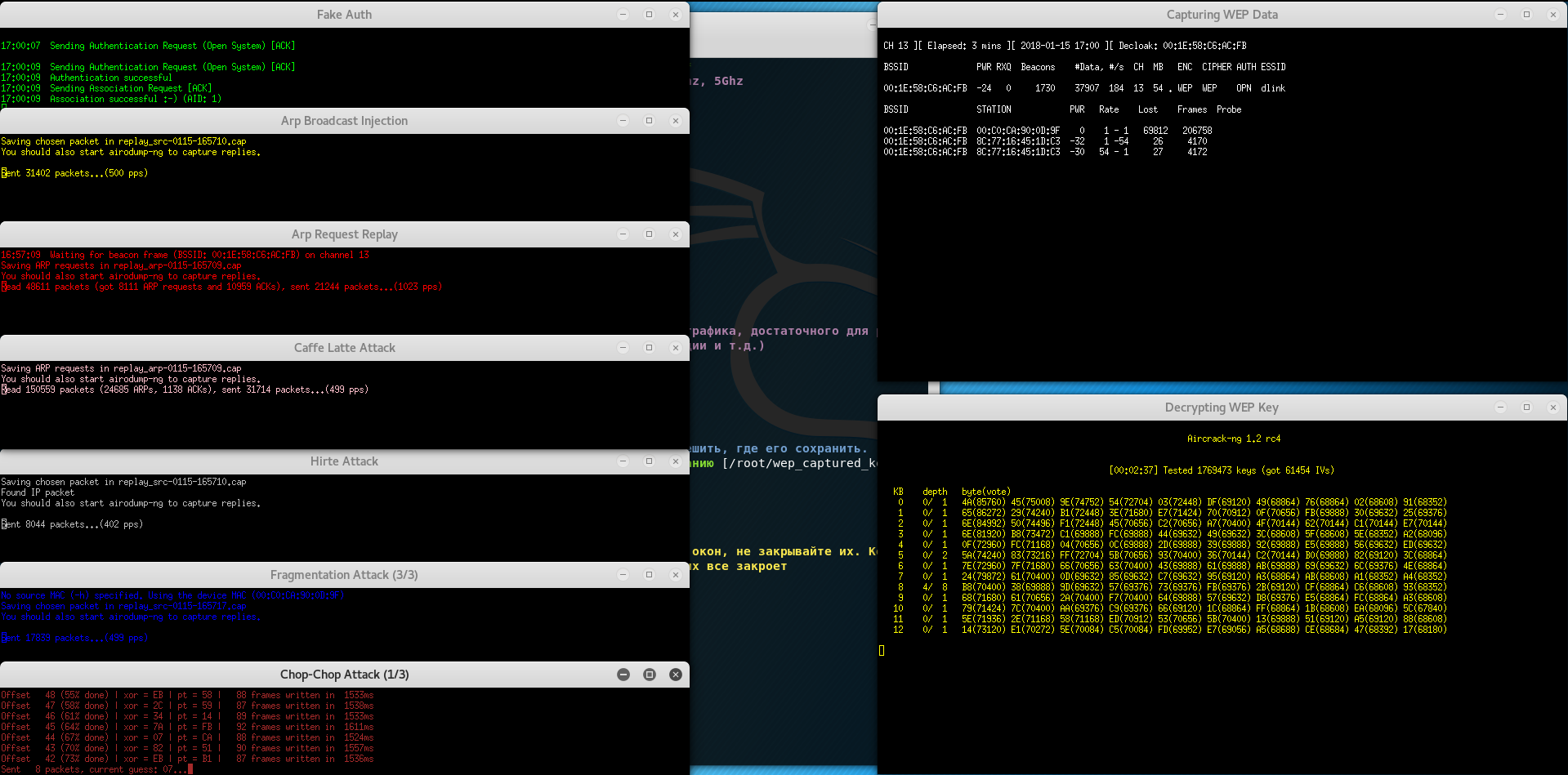

Советы по атакам на WEP

- Протокол WEP сделан неудачно и при достаточном количестве сгенерированного трафика может быть взломан в считанные минуты

- Атака WEP "Все-в-Одном" сочетает в себе различные методы генерации трафика, достаточного для расшифровки ключа (Caffe Latte, Hirte, Replay, Chop-Chop, Дробление, Фальшивые ассоциации и т.д.)

- Если к сети с WEP шифрованием подключены реальные клиенты, то процесс будет значительно ускорен. Будет быстрее накоплено достаточное количество IVs (Векторов Инициализации)

- Захваченные IVs (Векторы Инициализации) показаны в окне захвата airodump как "Data"

- Некоторые точки доступа не подвержены определенным атакам WEP. Например, атаке Chop-Chop подвержены только некоторые из них

Связанные статьи:

- Новое в airgeddon 7.2 (100%)

- Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам (100%)

- Практика атак на Wi-Fi (100%)

- Новое в airgeddon 8.0: атаки на частотах 5Ghz и глушение точек доступа, автоматически меняющих каналы (100%)

- Новое в атаках на беспроводные сети (100%)

- Что такое HNAP, как найти и эксплуатировать роутеры с HNAP (RANDOM - 3.9%)